Active Directoryを狙う2つの攻撃手法と、ログを活用した検知と対策(JPCERT/CC)

JPCERT/CCは、「ログを活用したActive Directoryに対する攻撃の検知と対策」と題する資料を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

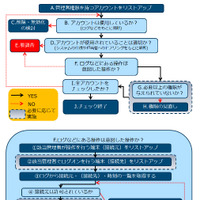

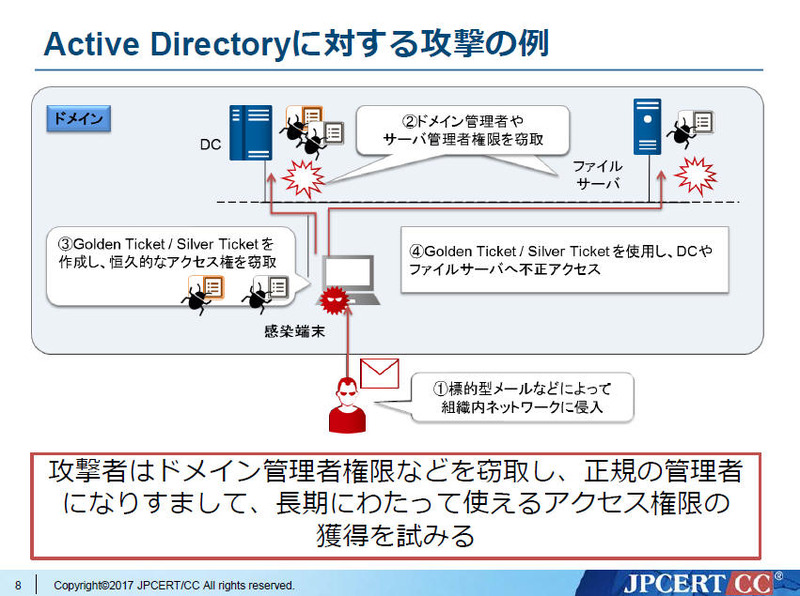

資料によると、Active Directoryの攻撃手法は「Active Directoryの脆弱性の悪用」と「端末に保存された認証情報の悪用」の大きく2種類に分けることができ、いずれも攻撃手法やツールも公開されていることから比較的容易に攻撃できることが特徴となっている。前者ではKerberos認証の脆弱性の悪用、後者にはPass-the-HashやPass-the-Ticketといった手法がある。資料では、これらの攻撃手法の概要と、Active Directoryのイベントログを活用した横断的侵害の検知、Active Directoryに対する攻撃の対策などをまとめている。

関連記事

この記事の写真

/