企業のネットワーク管理者必見!Internet Week 2017 セキュリティセッション紹介 第1回「インシデント対応ハンズオン2017」について語る

外部からの侵入を受けた際のWindowsクライアントのイベントログ、Active Directory(AD)のインベントログおよびプロキシログの分析を三つあわせて実習することで、ログ調査の基礎を学べるようにしました。

研修・セミナー・カンファレンス

セミナー・イベント

セキュリティ関連のプログラムでは、(ISC)2が認定する情報セキュリティの国際資格であるCISSP維持のための「CPEクレジット」も貯められる。

連載で、情報セキュリティに関するプログラムの見どころをお届けする。1回目の今回は、11月29日(水)9:30~15:45に行われるプログラム「インシデント対応ハンズオン2017」について、JPCERTコーディネーションセンター(JPCERT/CC)で実際にこのプログラムを企画した西野究氏と、講師を務める分析センターの遠藤拓也氏ならびに高橋渉氏に話を聞いた。

――今回、インシデント対応のハンズオンということなのですが、具体的にどういう内容になるのでしょうか?

昨年のInternet Weekで、「実践インシデント対応~侵入された痕跡を発見せよ~」と題したプログラムを行いました。標的型攻撃などで組織に侵入した攻撃者は、いろいろなマルウェアやツールを使って、組織内の情報収集や侵害活動を行います。そのような攻撃者による侵入・侵害の痕跡を発見するため、 実際の標的型攻撃で使用されたマルウェアやツールが、Windowsのイベントログにどのような痕跡を残すのかを体験していただくために、ハンズオン形式(実際にパソコンを操作して学習する形式)で実習したのが、昨年のプログラムでした。

今年も基本的な内容としてはハンズオン形式での学習とし、コンセプトも昨年の内容を踏襲しています。昨年と異なる点としては、攻撃者による攻撃シナリオを実際に起こった攻撃の内容を基に変更しています。また、多くの企業や組織の環境でも使用されているプロキシサーバの環境を想定した攻撃シナリオに変更し、各ログの分析を行ってもらうような構成に組み換えています。企業のネットワークにはプロキシが入っていることが多いので、この環境の方がよりリアルですよね。

このように、 外部からの侵入を受けた際のWindowsクライアントのイベントログ、Active Directory(AD)のインベントログおよびプロキシログの分析を三つあわせて実習することで、ログ調査の基礎を学べるようにしました。そのため、昨年は2時間半のプログラムでしたが、今年は5時間という倍の長さにして取り組める時間を増やしています。

――なるほど。プログラムの時間を倍にしてまで提供するということは、それだけ多くの被害が観測されているということにもなりますよね?

そうですね。そして、我々が日々分析の業務をしている中で強く感じることは「Windowsに関してはログに記録された情報や期間が不十分で、外部からの侵入の痕跡調査に必要なログが残っていないことが多い」ということです。Windowsの標準の設定状態のままで動かしていて、「侵入の痕跡を調査しよう」としても、記録されている情報が少ないため、侵入者の行動を特定することは困難です。

このプログラムの中でもっともお伝えしたいことの一つが、必要な情報(ログなど)が記録されない状態では十分な調査ができないという点です。調査に必要な情報を取得する手法の一つとして、ハンズオンではマイクロソフト社が提供するsysmonと監査ポリシーの設定でどのような情報が記録されるかを理解してもらい、調査を体験していただきます。

今回は無償でできるアプローチとして、sysmonと監査ポリシーの設定を用いた調査方法をお伝えします。有償にはなりますが、より高度なアプローチとしてはEDR(Endpoint Detection and Response)製品などを用いることでも対応が可能です。このハンズオンが、今後どのようにインシデント対応に取り組むかを見つめなおすきっかけになれば嬉しいです。

――そのために、今回は5時間かけてじっくりとやるということですね?

はい、そうです。昨年は2時間半しかなかったので、エッセンスをとにかく詰め込みました。もしその場では理解できなかったとしても、復習してくださいというスタンスで、資料などを充実させました。しかしアンケート結果などを見ると、時間が短い、もっと解説を聞きたかったという声もありました。我々の趣旨としては、その場で理解するということで終わらせず、復習して欲しいという側面もあったのですが、やはりその場で理解したいという要望も多かったので、その要望にお応えできればと5時間のじっくりコースにしてみました。

――また今回は、ADのイベントログ解析に、ツールを使うということのようですね?

そうなんです。今年はADのイベントログをある程度フィルタリングしてWebUIで見られる分析の補助ツールをJPCERT/CCが公開を予定しており、それを使ってみようかと思っています。そのツールは、どのユーザがどの端末、どのIPアドレスを使用しているかなどを直感的に確認することができるため、イベントログの調査の効率化や見易さなどが向上すると思います。

――このプログラムをどのような方に聞いてもらいたいですか?

企業などの現場で対応しているシステム管理者ですね。セキュリティのことはあまりわかっていないけれど、システム管理をしている、という人にぜひ来て欲しいです。grepが使えて、ログがなんとなく読めればシステム管理1年生でも大丈夫です。

多くのシステム管理者にとって、侵入痕跡の調査は日常的なイベントではないため、調査に必要な準備や知識を習得する機会は少ないと思います。今回のハンズオンを通じて、Windowsクライアントも含めたログ取得の重要性を確認いただき、ある程度の調査はご自身でできることを体験いただければと思います。

逆にセキュリティには興味があるけれど、自分ではシステムを管理していない、という人には少し難しい内容になってしまうかもしれません。

――最後に読者や参加者にメッセージをお願いします!

今回の演習を受けることで、標的型攻撃において攻撃者はどのような攻撃を行ってくるかの一連の流れがわかるとともに、その対策としてどのような調査のアプローチがあるかなど、侵入調査の準備と基本的な調査方法を把握できるようになります。生々しい攻撃をログで見られるというのはとてもよい経験で、一度体験しておくことで、社内セキュリティの検討において大きな違いが出ます。

日常業務で忙しいシステム管理者の方は、「マルウェアが社内侵入の足掛かりになっている」ということはご存知でも、具体的な攻撃についてはご存じない方もいらっしゃると思います。演習を受けたら「こんなに簡単に侵入されるんだ」ということもわかってもらえると思いますし、「これが自分の会社のログだったら……」って冷や汗が出ると思いますよ。

これがわからないと冷や汗すらかけませんから……、冷や汗がかけるのとかけないのとでは、大違いですよね(笑)。皆さまのご参加をお待ちしております。

●プログラム詳細

「H1 インシデント対応ハンズオン2017」

https://www.nic.ad.jp/iw2017/program/h1/

【CPE対象】(ISC)2が認定する情報セキュリティの国際資格であるCISSPのホルダーは、CISSP維持のための「CPEクレジット」を貯められます。

- 開催日時:2017年11月29日(水)9:30~15:45

- 会場:ヒューリックホール&カンファレンス(浅草橋) 3F Room0

- 料金:事前料金 13,000円/当日料金 20,000円

-講師

遠藤 拓也(一般社団法人JPCERTコーディネーションセンター(JPCERT/CC) 分析センター)

高橋 渉(一般社団法人JPCERTコーディネーションセンター(JPCERT/CC) 分析センター)

09:30 ~ 10:15

ハンズオンの概要

- トレーニングの概要

- 標的型攻撃に関する説明

- 侵入経路について

- 侵入後のネットワーク内部での攻撃パターンについて

- 「インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書」の解説

10:25 ~ 15:45 (途中で昼休みや休憩が入ります。)

ハンズオン

- ツールを使用したイベントログの抽出

- ログ(イベントログ(PowerShell含む)、Proxyサーバ)からのマルウェア感染等の調査

- Proxyログの調査

- 侵入端末の調査

- Active Directoryログの調査

- 簡易ツールを用いたイベントログの調査

15:35 ~ 15:45

まとめ&質疑応答

※時間割、内容、講演者等につきましては、予告なく変更になる場合があります。

《ScanNetSecurity》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

雨庵 金沢で利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

タカラベルモントの海外向けウェブサイトのサーバがフィッシングメール送信の踏み台に

-

スペシャリスト集結! マネーフォワード・ラック・富士ソフト・電通総研から学ぶ、脆弱性診断内製化の成功法則とは? AeyeScan 導入企業との公開対談PR

-

セトレならまちで利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

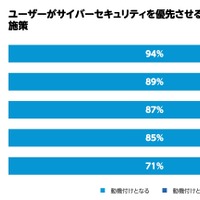

社員のセキュリティ意欲高める施策とは? 罰則は逆効果 ~ プルーフポイント「2024 State of the Phish」日本語版公表

-

LINEヤフー委託先への不正アクセス、報告書を受け 2 度目の行政指導

-

Linux の GSM ドライバにおける Use-After-Free の脆弱性(Scan Tech Report)

-

訃報:セキュリティの草分けロス・アンダーソン氏 死去 67 歳、何回分かの生涯に匹敵する業績

-

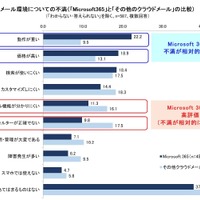

重い 高い 検索も使いにくいメールを企業の 6 割が使う理由

![[Internet Week 2016] 厳選セキュリティセッション 第3回 「実践インシデント対応 ~事故から学ぶ~ 」 日本シーサート協議会 庄司 朋隆 氏 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/21309.jpg)

![[Internet Week 2016] 厳選セキュリティセッション 第4回 「サイバー攻撃2016 ~正しく見抜いて対策へ~」中津留 勇 氏と品川 亮太郎 氏 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/21310.jpg)