4組織に1組織で標的型攻撃による内部侵入が発生(トレンドマイクロ)

トレンドマイクロは、2017年(1~12月)の国内における標的型サイバー攻撃を分析したレポート「国内標的型サイバー攻撃分析レポート 2017年版:『正規』を隠れ蓑にする攻撃の隠ぺいが巧妙化」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

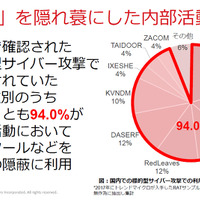

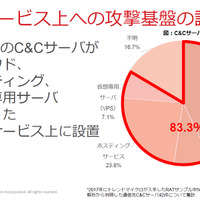

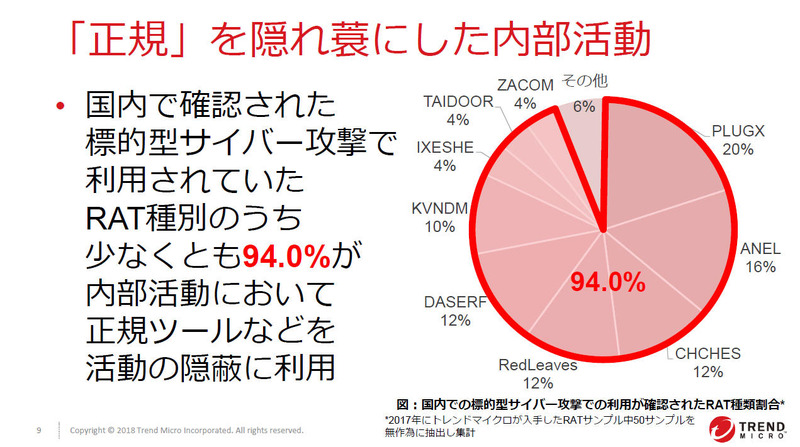

隠ぺいについては、C&Cサーバの83.3%がクラウドサービスやホスティングサービスなどの正規サービス上に設置されていることを確認した。2015年は、国内の正規Webサイトを改ざんされた上でC&Cサーバとして悪用されているケースが確認されていたが、当時とは状況が大きく異なっている。標的組織内での内部活動においても、「DLLインジェクション」や「DLLプリロード」などの隠ぺい手法が使われていた。

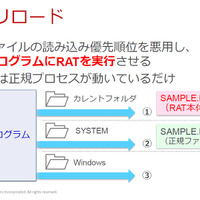

DLLインジェクションは、実行中の正規プロセスに不正DLLやコードを注入するもので、表面上は正規のプロセスが動いているだけに見えるが、実際にはRAT(Remote Access Tool)を動作させる手法。DLLプリロードは、DLLファイルの読み込み優先順位を悪用して同様のことを行う。いずれも実行内容をスクリプトによりログに残さないため、活動内容を把握しづらい。また、オープンソースツールやフリーツールを使うケースも確認されている。

同社が2017年に行った法人顧客のネットワーク監視活動の中では、監視対象法人組織全体の71.0%で、標的型サイバー攻撃の兆候である内部活動の疑いを確認した。特に、標的型サイバー攻撃が実際に行われていることを示唆する、遠隔操作ツールによる活動は全体の26.0%で確認されており、およそ4法人組織に1組織で実際に標的型サイバー攻撃によるネットワーク内部への侵入が発生していたことになる。

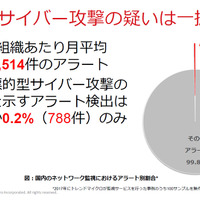

同社の監視サービスにおいて生成されるアラートは、1組織当たり月平均35万6,514件に上るが、このうちC&Cサーバとの通信や内部活動といった標的型サイバー攻撃の可能性を示唆するアラートは、1組織あたり月平均778件と、アラート全体のわずか0.2%に過ぎない。このことから、大量のログやアラートの中から、いかに早期に標的型サイバー攻撃の痕跡を可視化できるかが、被害を防止するために重要であるとし、内部活動を「点」から「線」で追うことが鍵であるとした。

関連記事

この記事の写真

/