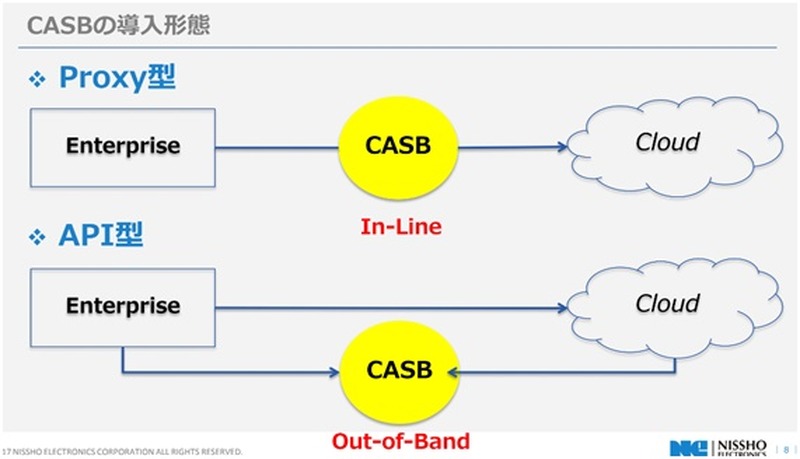

CASB は大きく分けて Proxy 型と API 型の2つがあり、構成・機能が異なります。Proxy 型はその名のとおり、オンプレミス環境とクラウドの間に CASB が配置され、CASB 経由で通信させる方法です。API 型は、ユーザーの通信とセキュリティ制御は切り離して、クラウド側で用意している API を CASB が利用し、さまざまなデータの取得や制御を行います。

両者の機能面の違いは別の回に譲りますが、ここで重要なのは「仮想専用回線サービスを使っていると Proxy 型 CASB を利用することができない」という点です。CASB も実態としてはインターネット上のクラウドサービスとして提供されていますが、クローズドの専用回線を用いると、CASB を経由する手立てがないためです。この場合は API 型の CASB を導入することになります。

そもそも、最終的な顧客の要望は「クラウドサービス利用時のセキュリティとコンプライアンスの確保」であることはどの企業も変わりません。顧客の目が CASB という新しいサービスに向いているこの時期であってさえ、あえて枯れた技術の別の選択肢を自信を持って提示する点は、販売ではなく顧客の課題解決をゴールとする日商エレらしいやり方と言えるかもしれません。伊達にビジネスシーンで一人称が「俺」の技術者が在籍している訳ではなさそうです。インタビューを通じ、最適なクラウドセキュリティ製品を選定し、さらにはその利活用方法を決定することの困難さは、何度も繰り返し語られました。

次回は、とあるユーザー企業がクラウドセキュリティ製品の選定を行う際の決め手となった、あるポイントをご紹介します。