疑問その7「CASBベンダ統廃合の過去、そして未来」~日商エレに聞く、CASBとクラウドセキュリティの疑問

今回の疑問は、CASB でのセキュリティ対策の進化や CASB ベンダーの統廃合の歴史を振り返り、個々の製品やベンダー毎の特色を解説します。

製品・サービス・業界動向

業界動向

PR

こうした状況をふまえ本連載は、現状把握と課題整理を行うことを目的に、CASB とクラウドセキュリティに関わる、ユーザー企業が持つ代表的かつ典型的な疑問を取りあげ、クラウドセキュリティの専門企業にその実際を聞きました。

今回疑問にこたえるのは、日商エレクトロニクス株式会社で、さまざまなクラウドセキュリティの難問にこたえ、実装と運用を行ってきた 3 人のメンバーです。

疑問その1では、日本企業のIT利用実態を、疑問その2では根強く残るクラウド不信を、疑問その3ではクラウドセキュリティを担保する古くて新しい技術 Secure Web Gateway について語りました。疑問その4では、とある企業の CASB 製品選定の決め手を紹介し、疑問その5は企業が CASB に求める5大目的を解説しました。

そしてついに日商エレクトロニクス広報から記事内容についてのクレームを受けてしまった(編集部註:本当)番外編の疑問その6ですが、商業誌が企業取材でクレームを受けることは最もあってはならないことと真摯に反省し、その6の内容については何も触れないでおくことにします。

さて、今回の疑問その7は、CASB でのセキュリティ対策の進化や CASB ベンダーの統廃合の歴史を振り返り、個々の製品やベンダー毎の特色を解説します。

● CASB 進化の歴史

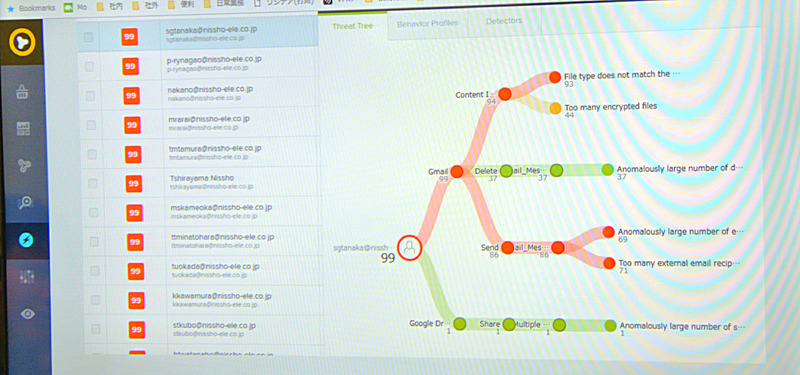

そもそも「 CASB 」という用語は、2012 年に米 Gartner 社が初めて提唱した製品カテゴリーです。同社は、(1)クラウド利用の可視化、(2)コンプライアンス関連の制御、(3)DLP( Data Loss Prevention )、(4)クラウド上のデータに関する脅威からの防御、の 4 つを CASB の主要機能と位置付けています。

製品ジャンルに名前が与えられたことで市場が創生、そして拡大され、各社の製品も進化と市場への適応を続けてきました。その流れは大きく次の3フェーズに分けられます。

《株式会社イメージズ・アンド・ワーズ 鳴海まや子》

関連記事

この記事の写真

/