「Apache HTTP Server」の脆弱性(CVE-2019-0211)を検証(SBT)

SBTは、「Apache HTTP Server の脆弱性により、権限昇格可能な脆弱性(CVE-2019-0211)に関する調査レポート」を公開した。

脆弱性と脅威

セキュリティホール・脆弱性

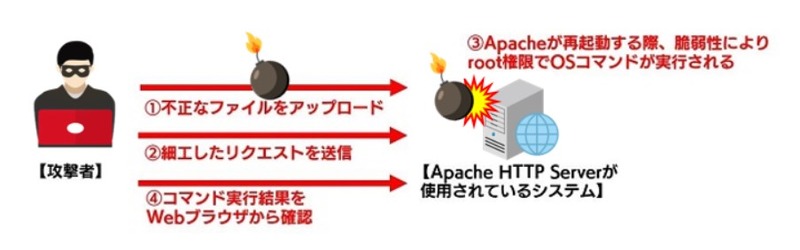

この脆弱性は Apache HTTP Serverが再起動を行う際に、子プロセスの境界値チェックが行われていないことにより発生するもので、これによりシステム上で権限昇格を行うことが可能となる。Apache HTTP Serverの親プロセスがroot権限で動作しているシステムで、攻撃者が何らかの方法でシステムの一般ユーザでのアクセス権を獲得した場合、この脆弱性の悪用し管理者権限でシステムを操作して、重要情報の改ざん、窃取をされてしまうといった危険性がある。

この脆弱性の影響を受けるのは、「Apache HTTP Server 2.4.17から2.4.38までのバージョン」。Apache Software Foundationでは、2019年4月1日に修正バージョンをリリースし、本脆弱性に対応している。しかし、攻撃が容易であり攻撃コードも公開されていること、また攻撃を受けた際にシステムへの影響が大きいこと、シェアが大きいことから、SBTでは脆弱性の再現性について検証を行っている。

検証では、「Ubuntu 18.04 上で動作する Apache 2.4.29 および PHP 7.2.15」をターゲットシステムとして、このApache HTTP Serverの公開ディレクトリ上に不正なコードを実行するためのファイルをあらかじめ配置。このファイルに対し、URLの後ろに任意のOSコマンドを追加してアクセスを行う。root権限のみアクセス可能な /etc/shadow ファイルの内容をApache HTTP Serverの公開ディレクトリ上に作成するというコマンドを実行したところ、ファイルの内容が確認できた。

関連記事

この記事の写真

/