インシデント報告件数、フィッシングサイト増加(JPCERT/CC)

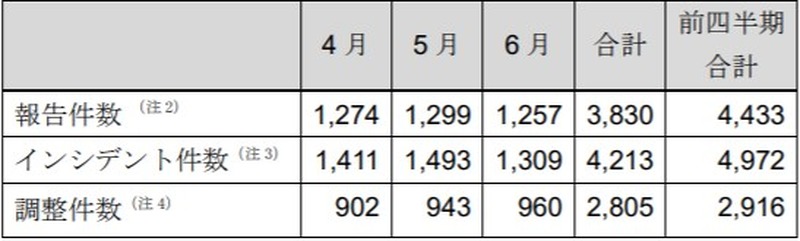

JPCERT/CCは、2019年4月1日から6月30日までの四半期における「インシデント報告対応レポート」および「活動概要」を公開した。

脆弱性と脅威

脅威動向

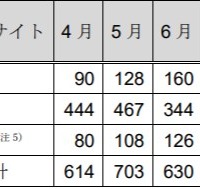

同四半期のインシデントの内訳は「フィッシングサイト」が46.2%、「スキャン」が28.9%となった。スキャンは前四半期から半減している。フィッシングサイトの報告件数は1,947件で、前四半期の1,753件から11%増加した。前年度同期(1,214件)からは60%の増加となっている。内訳では、国内のブランドを装ったフィッシングサイトの件数が378件となり、前四半期の258件から47%増加。国外のブランドを装ったフィッシングサイトの件数は1,255件となり、前四半期の1,198件から5%増加している。

活動概要では、「『IoTセキュリティチェックリスト』を公開」「J政令指定法人としてサイバーセキュリティ協議会の活動を開始」の2つをトピックに挙げている。IoTセキュリティチェックリストは、IoTデバイスを安全に運用するために実装しておきたい39のセキュリティの機能を、それが必要な背景とともにまとめ、一覧表にしている。同チェックリストにより、開発中または導入予定のIoTシステム・IoTデバイスの評価を行うことで、そのIoTシステムのセキュリティを担保する上で必要な機能が備わっているかどうかの判断と、さらなる検討項目の洗い出しを手早く行える。

関連記事

この記事の写真

/

![ランサムウェアサービス提供者「Gandcrab」引退ほか ~ 2019 年 6 月のふりかえり [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/27739.png)