正規ツールで監視を逃れる標的型攻撃が依然継続(トレンドマイクロ)

トレンドマイクロは、2018年(1~12月)の国内における標的

型サイバー攻撃を分析したレポート「国内標的型サイバー攻撃分析レポート 2019年版:~商用や標的組織で使われる正規ツールを悪用する『環境寄生型』攻撃が継続~」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

型サイバー攻撃を分析したレポート「国内標的型サイバー攻撃分析レポート 2019年版:~商用や標的組織で使われる正規ツールを悪用する『環境寄生型』攻撃が継続~」を公開した。2018年の標的型攻撃は、侵入から内部活動に至るサイバー犯罪者が標的の組織に攻撃を行うすべてのプロセスにおいて、「正規」ツールを悪用する「環境寄生型(Living Off the Land)」と呼ばれる手口が顕著であった。

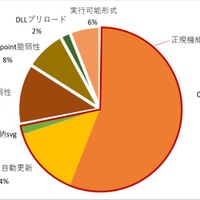

標的組織への侵入には、主に標的組織の従業員へ送付される標的型メールにより行われる。2018年は、標的型メールの7割がイベントの開催案内、寄稿原稿の校正確認など受信者の業務と直接関連がある内容を含んだものであった。また、標的型メールに添付されるファイルは、exeなどの実行形式、OSやアプリケーションの脆弱性の悪用、WordやExcelなどの正規機能を悪用する3つのタイプに分類できるが、WordやExcelなどで使われるDynamic Data Exchange(DDE)機能などの正規機能を悪用する攻撃が72%を占めた。

内部活動においては、不正プログラムの使用を控え正規のツールを悪用し、侵入を隠蔽する手法が2018年も継続した。具体的には、商用ツール「Cobalt Strike」やオープンソースの遠隔操作ツール「QuasarRAT」などが使われ、セキュリティ製品による検出や監視の目を免れようとしている。また、これらの商用ツールやオープンソースの遠隔操作ツールを実行する際にも、活動を隠蔽するために標的組織で使われる「PowerShell.exe」や「mshta.exe」といった正規プロセスを悪用し、ツールを実行した痕跡を残さない「ファイルレス活動」も行われている。

同社が2018年の1年間に行ったネットワーク監視対応の中では、調査対象100社のうち33社で侵入を受けている危険性「高」と判定され、そのうちの約6割、全体の2割にあたる21社では遠隔操作通信の疑いも検出した。監視などの対策を行っていない組織では、これらの危険性に気づくことは難しく、同じ割合で攻撃が発生しているとすれば国内組織の3社に1社ではすでに発生しているネットワークへの侵入に気づけていない可能性が高いとしている。

関連記事

-

Microsoft Windows において AppXSvc での設定ファイルの取り扱い不備により任意のファイルのフルアクセス権限が取得可能となる脆弱性(Scan Tech Report)

脆弱性と脅威 -

FFRI 鵜飼裕司の Black Hat USA 2019 注目発表 全リスト

研修・セミナー・カンファレンス -

![中国セキュリティ企業、日本へのサイバー攻撃事例投稿ほか ~ 2019 年 7 月のふりかえり [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/28086.png)

中国セキュリティ企業、日本へのサイバー攻撃事例投稿ほか ~ 2019 年 7 月のふりかえり [Scan PREMIUM Monthly Executive Summary]

脆弱性と脅威 -

ファーウェイ排除がセキュリティを低下させる、英新首相へ議会提言(The Register)

国際

この記事の写真

/