ラテラルフィッシング攻撃の詳細を調査したレポート公開(バラクーダネットワークス)

バラクーダネットワークスは、レポート「メールアカウント乗っ取り攻撃:ラテラルフィッシング攻撃の防止」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

企業を無作為に抽出した結果によると、7分の1が7カ月以内にラテラルフィッシング攻撃を受けていた。また、同攻撃を受けた企業の60%以上が複数回の攻撃を経験しており、11%以上が従業員アカウントをさらに乗っ取られていた。しかも、攻撃を受けた受信者の42%以上は、ITチームまたはセキュリティチームに報告されていない。同攻撃の55%以上は、乗っ取られたアカウントと個人的な関係または仕事上の関係がある受信者を攻撃しており、37%は受信者の企業向けにカスタマイズされたメッセージを使用していた。

調査の結果、標的となった受信者のうち45%は無作為な「ばらまき型」であり、29%は乗っ取ったアカウントの最近の連絡先、25%は乗っ取ったアカウントの同僚数十から数百人にフィッシングメールを送信していた。1%は、乗っ取ったアカウントの企業が属する業界の他社(ビジネスパートナー)の従業員にフィッシングメールを送信していた。乗っ取ったアカウントから送信されるメールの63%は一般的な「アカウントエラー」の内容であったが、30%は受信者の企業向けにカスタマイズされたものだったという。

関連記事

-

学術論文「人間よりも賢く機能するボット:Google の画像ベースの reCAPTCHA v2 を無効化するオンラインシステム」サマリー(The Register)

国際 -

高額なコンサル不要 !? ~ ISOG-J 公開三つの無料ドキュメント活用方法

研修・セミナー・カンファレンス -

Webmin においてパスワード変更機能に仕込まれたバックドアコードにより遠隔から任意のコードが実行可能となる脆弱性(Scan Tech Report)

脆弱性と脅威 -

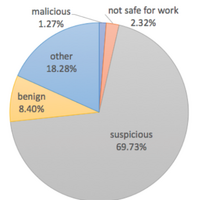

新規登録ドメインの七割が怪しい、作成 32 日未満ドメインはブロック推奨 ~ 1,530 TLD 新規ドメイン調査結果解説(The Register)

国際

この記事の写真

/