マルウェア「Emotet」の感染被害増加、なりすましメールに注意(JPCERT/CC)

JPCERT/CCは、「マルウエア Emotet の感染に関する注意喚起」を発表した。

脆弱性と脅威

脅威動向

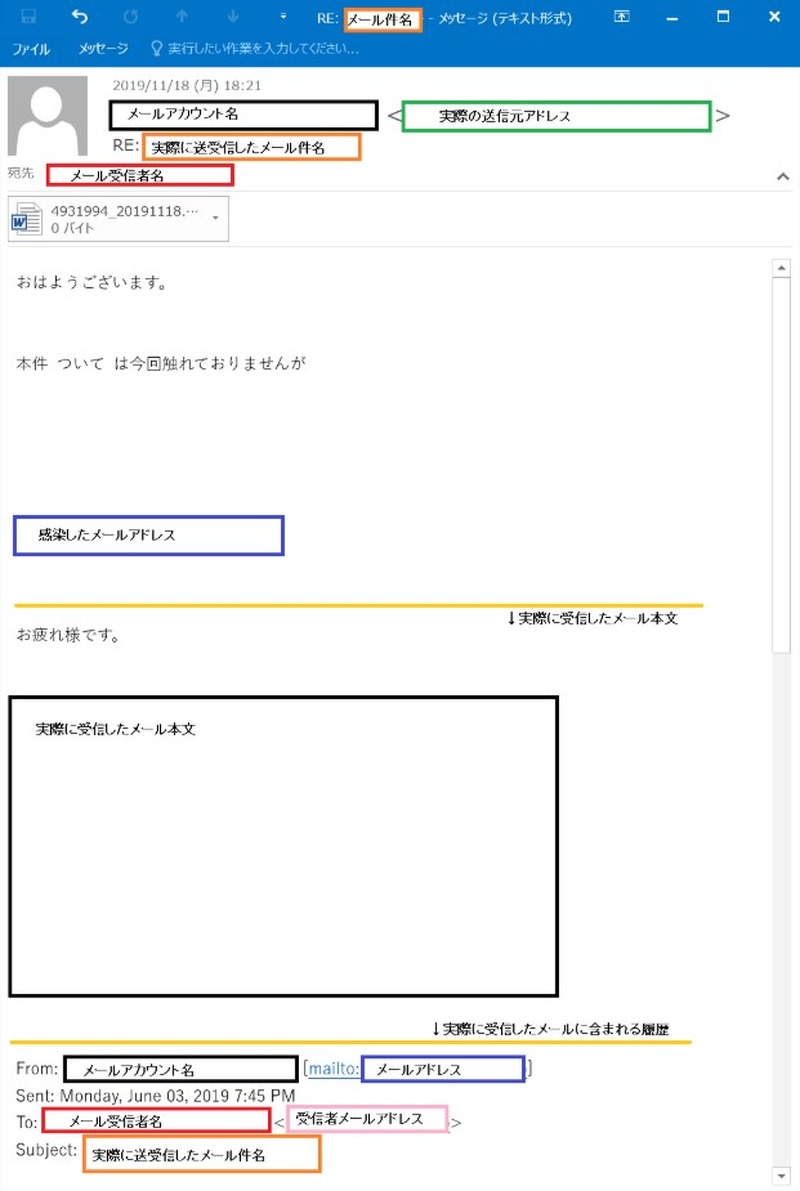

JPCERT/CCでは、主にメールに添付されたWord形式のファイルを実行し、コンテンツの有効化を実行することで、Emotetに感染する事案を確認しているという。Emotetの感染につながる可能性のあるメールは、Emotetが窃取した情報などを元に独自に作成されているものに加え、実際の組織間のメールのやりとりの内容を転用することで、感染元から送信先への返信を装うものがある。

そのため、取引先の担当者から送られているようにみえるメールでも、実際はEmotetが窃取した情報を元に攻撃者側から送られている「なりすましメール」である可能性があるため、注意が必要としている。添付されたファイルには、コンテンツの有効化を促す内容が記載されており、有効化してしまうとEmotetがダウンロードされる。感染すると、端末やブラウザに保存されたパスワードなどの認証情報を窃取されたり、SMBによりネットワーク内に感染が広がるなどの影響を受ける可能性がある。JPCERT/CCでは対策を示し検討をうながしている。

関連記事

この記事の写真

/