三菱電機株式会社は2月12日、2月10日に第2報として公表した不正アクセスによる防衛省指定の「注意情報」の流出可能性について、サイバーセキュリティに資する情報の共有を図るため、その攻撃手法や検証プロセス等を第3報として発表した。

同社では2019年6月28日に、国内拠点の端末でウイルス対策ソフトが不審な挙動を検知、7月8日に当該端末で検出されたファイルは Windows 標準プログラム(PowerShell)のファイル名をWebブラウザソフトの実行ファイル名に書き換えたもので、ファイルレスマルウェアを実行するための機能として利用されたことを確認し不正アクセスと断定、7月10日には同社グループの国内外約24万5千台の端末とサーバを調査したところ、ファイル名を書き換えられたPowerShellが他の複数の端末にも存在することを確認、国内外の複数拠点にまたがる不正アクセスの可能性が高いと判断、同社を対象にした標的型サイバー攻撃と推測される。

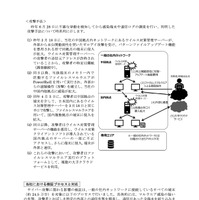

同社の調査によると2019年3月18日に、同社の中国拠点内ネットワークにあるウイルス対策管理サーバに外部から未公開脆弱性を突いたゼロディ攻撃があり、パターンファイルアップデート機能が悪用され同拠点の端末に侵入が拡大、同日以降、当該端末のメモリ内で活動するファイルレスマルウェアがPowerShellを用いて実行され外部からの遠隔操作攻撃を確立、同社の中国内他拠点にも感染が拡大、4月3日には中国拠点の端末を介して日本国内にあるウイルス対策管理サーバにも中国拠点と同様の未公開脆弱性を突いたゼロディ攻撃があり、ファイルレスマルウェアによる国内複数拠点の端末に侵入を拡大、攻撃者はウイルス対策管理サーバの機能を悪用し、ウイルス対策クライアントソフトが導入されている国内拠点のサーバの一部に不正アクセスし、さらに端末に侵入し、端末が外部と通信を行った。攻撃者はこれらの攻撃にファイルレスマルウェア実行のプラットフォームとして複数の大手クラウドサービスを利用していた。

同社では2019年7月17日までに、不正な通信先を全て特定して遮断、以降、不正アクセスは確認されず封じ込め完了と判断。8月1日には保全が完了した端末から順次、フォレンジック調査を含む詳細な解析を進めるとともに通信とサーバログ解析との突合調査を11月15日まで継続し、技術面での発生事象と問題点の洗い出しを行った。

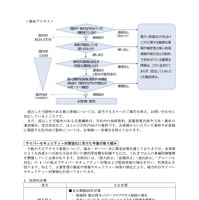

同社では8月29日に、JPCERT/CCに未公開脆弱性情報、マルウエア情報、不正通信先アドレス情報などの報告を行った。8月31日からは、情報管理の観点で各端末からアクセス可能なファイルの洗い出しを開始し、フォレンジック調査が完了した端末から順次、流出可能性ファイルの仕分けを実施した。

同社によると、攻撃を受けた可能性のある端末のフォレンジック調査結果から流出可能性のあるファイルを抽出し調査作業を進め、防衛省への詳細報告を準備する中で、アクセス可能範囲を再精査したところ調査範囲が拡大し、流出可能性のある情報として第2報で公表した防衛省指定の「注意情報」が、貸与された紙媒体ではなくファイルとして存在することが判明した。

同社では、電力や鉄道等の社会インフラに関する機微な情報や機密性の高い技術情報、取引先との契約で定めた重要情報は、攻撃を受けた可能性のある全ての端末からアクセス可能な範囲に含まれず、流出の無いことを再確認した。

同社では1月20日に公表した個人情報が流出した可能性のある対象者への報告が完了し、流出した可能性のある企業機密に関係する顧客への一次報告も終了している。

同社では4月1日付で、情報セキュリティ全般の企画・構築・運営の機能を一元的に担う社長直轄の統括組織を新設し、同社グループ全体の情報セキュリティの体制強化を図る。

同社では2019年6月28日に、国内拠点の端末でウイルス対策ソフトが不審な挙動を検知、7月8日に当該端末で検出されたファイルは Windows 標準プログラム(PowerShell)のファイル名をWebブラウザソフトの実行ファイル名に書き換えたもので、ファイルレスマルウェアを実行するための機能として利用されたことを確認し不正アクセスと断定、7月10日には同社グループの国内外約24万5千台の端末とサーバを調査したところ、ファイル名を書き換えられたPowerShellが他の複数の端末にも存在することを確認、国内外の複数拠点にまたがる不正アクセスの可能性が高いと判断、同社を対象にした標的型サイバー攻撃と推測される。

同社の調査によると2019年3月18日に、同社の中国拠点内ネットワークにあるウイルス対策管理サーバに外部から未公開脆弱性を突いたゼロディ攻撃があり、パターンファイルアップデート機能が悪用され同拠点の端末に侵入が拡大、同日以降、当該端末のメモリ内で活動するファイルレスマルウェアがPowerShellを用いて実行され外部からの遠隔操作攻撃を確立、同社の中国内他拠点にも感染が拡大、4月3日には中国拠点の端末を介して日本国内にあるウイルス対策管理サーバにも中国拠点と同様の未公開脆弱性を突いたゼロディ攻撃があり、ファイルレスマルウェアによる国内複数拠点の端末に侵入を拡大、攻撃者はウイルス対策管理サーバの機能を悪用し、ウイルス対策クライアントソフトが導入されている国内拠点のサーバの一部に不正アクセスし、さらに端末に侵入し、端末が外部と通信を行った。攻撃者はこれらの攻撃にファイルレスマルウェア実行のプラットフォームとして複数の大手クラウドサービスを利用していた。

同社では2019年7月17日までに、不正な通信先を全て特定して遮断、以降、不正アクセスは確認されず封じ込め完了と判断。8月1日には保全が完了した端末から順次、フォレンジック調査を含む詳細な解析を進めるとともに通信とサーバログ解析との突合調査を11月15日まで継続し、技術面での発生事象と問題点の洗い出しを行った。

同社では8月29日に、JPCERT/CCに未公開脆弱性情報、マルウエア情報、不正通信先アドレス情報などの報告を行った。8月31日からは、情報管理の観点で各端末からアクセス可能なファイルの洗い出しを開始し、フォレンジック調査が完了した端末から順次、流出可能性ファイルの仕分けを実施した。

同社によると、攻撃を受けた可能性のある端末のフォレンジック調査結果から流出可能性のあるファイルを抽出し調査作業を進め、防衛省への詳細報告を準備する中で、アクセス可能範囲を再精査したところ調査範囲が拡大し、流出可能性のある情報として第2報で公表した防衛省指定の「注意情報」が、貸与された紙媒体ではなくファイルとして存在することが判明した。

同社では、電力や鉄道等の社会インフラに関する機微な情報や機密性の高い技術情報、取引先との契約で定めた重要情報は、攻撃を受けた可能性のある全ての端末からアクセス可能な範囲に含まれず、流出の無いことを再確認した。

同社では1月20日に公表した個人情報が流出した可能性のある対象者への報告が完了し、流出した可能性のある企業機密に関係する顧客への一次報告も終了している。

同社では4月1日付で、情報セキュリティ全般の企画・構築・運営の機能を一元的に担う社長直轄の統括組織を新設し、同社グループ全体の情報セキュリティの体制強化を図る。