ロシアによる国家支援型サイバー攻撃は 1996 年の「Moonlight Maze」が最初といわれている。米国の兵器に関する情報を狙ったサイバーエスピオナージで、現在の APT 攻撃の源流といってもいいかもしれない。

●カテゴライズが難しいAPT攻撃グループ

現在、ロシア政府が関与するのは APT28、29 が有名だが、攻撃グループはこれだけではない。「Bare(熊)」の総称でも呼ばれるロシア系グループは無数に存在する。APT 攻撃の分類では FireEye のレポートが有名だが、ロシアの攻撃グループ(アクター)やマルウェアファミリーの全容まではカバーしきれていない。いわゆる APT キャンペーンでは分類できない攻撃者やマルウェアも存在するからだ。

しかも、国家支援型(ステートスポンサード)攻撃は、国家機関の職員や軍隊が実施するものはむしろ少ない。通常、国家機関や政府が既存の攻撃グループや犯罪組織を利用するか、これらを使ってプロジェクトやグループを組織することも多い。ロシア、中国、北朝鮮のサイバー攻撃グループといっても、その実態は千差万別だ。

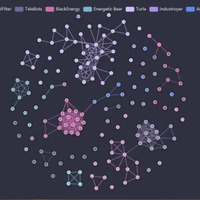

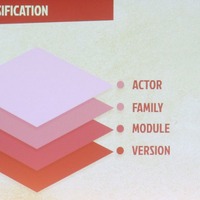

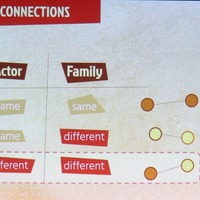

分類や調査が難しい APT 攻撃グループだが、ロシアの APT エコシステムを研究している研究者も少なくない。Itay Cohen 氏と Ari Eitan 氏は、収集したマルウェアサンプルを詳細に分析し、「アクター」「アクターが使うマルウェアファミリー」「アクターの攻撃対象」の3つの情報を軸に Gephi(オープンソースのネットワーク可視化ツール)を用いて「ロシア APT エコシステム」のマップづくりに成功した。Cohen 氏はチェックポイントリサーチのエンジニア。Eitan 氏はマルウェア解析企業 Intezer の副社長だ。

彼らの分析結果は apt-ecosystem.com というサイトで確認することができる。本稿では 2019 年暮れに AVAR 2019 で行われた二人の講演をもとに、彼らが作りあげた「ロシア APT 地図」を読み解いていく。

●カテゴライズが難しいAPT攻撃グループ

現在、ロシア政府が関与するのは APT28、29 が有名だが、攻撃グループはこれだけではない。「Bare(熊)」の総称でも呼ばれるロシア系グループは無数に存在する。APT 攻撃の分類では FireEye のレポートが有名だが、ロシアの攻撃グループ(アクター)やマルウェアファミリーの全容まではカバーしきれていない。いわゆる APT キャンペーンでは分類できない攻撃者やマルウェアも存在するからだ。

しかも、国家支援型(ステートスポンサード)攻撃は、国家機関の職員や軍隊が実施するものはむしろ少ない。通常、国家機関や政府が既存の攻撃グループや犯罪組織を利用するか、これらを使ってプロジェクトやグループを組織することも多い。ロシア、中国、北朝鮮のサイバー攻撃グループといっても、その実態は千差万別だ。

分類や調査が難しい APT 攻撃グループだが、ロシアの APT エコシステムを研究している研究者も少なくない。Itay Cohen 氏と Ari Eitan 氏は、収集したマルウェアサンプルを詳細に分析し、「アクター」「アクターが使うマルウェアファミリー」「アクターの攻撃対象」の3つの情報を軸に Gephi(オープンソースのネットワーク可視化ツール)を用いて「ロシア APT エコシステム」のマップづくりに成功した。Cohen 氏はチェックポイントリサーチのエンジニア。Eitan 氏はマルウェア解析企業 Intezer の副社長だ。

彼らの分析結果は apt-ecosystem.com というサイトで確認することができる。本稿では 2019 年暮れに AVAR 2019 で行われた二人の講演をもとに、彼らが作りあげた「ロシア APT 地図」を読み解いていく。

![新型コロナウイルスの虚偽ニュースが作られた政治背景 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/30197.png)

![米国防総省、サイバーセキュリティ成熟度モデル認定( CMMC )正式リリース ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/30584.png)