エヌ・ティ・ティ・コミュニケーションズ株式会社(NTT Com)は5月28日、同社設備に対し攻撃者から不正アクセスがあり一部情報が外部流出した可能性が判明したと発表した。

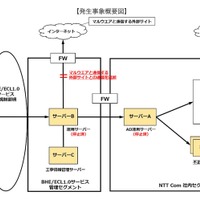

これは5月7日に、同社システム主管部門がActive Directoryサーバに対し不正な遠隔操作を試みたログを検知し、同日中に遠隔操作の踏み台となった社内セグメントのAD運用サーバ(サーバA)を緊急停止、その後調査を開始し、サーバAへのアクセス元のBizホスティングエンタープライズ/Enterprise Cloud1.0サービス管理セグメントにある運用サーバ(サーバB)を緊急停止し、社内セグメントのADサーバから外部への通信を全遮断、また、マルウェアと通信する外部サイトとの通信を遮断し、社内サーバ群のアクセスログを解析した結果、不審なアクセスがあり一部情報が流出した可能性が5月11日に判明したというもの。

同社ではその後、不正アクセスによる情報流出の恐れのあるルートがサーバB経由であったためフォレンジック調査を実施、その結果、Bizホスティングエンタープライズ/Enterprise Cloud1.0サービス管理セグメントの工事情報管理サーバ(サーバーC)に不正アクセスされた形跡が判明、サーバCのアクセスログを解析したところ、保管されていたファイル流出の可能性が5月13日に判明した。

なお、侵入経路については、サーバBがあるBizホスティングエンタープライズ/Enterprise Cloud1.0サービス管理セグメントに接続されている海外拠点(シンガポール)への攻撃と侵入をきっかけとして日本のサーバBに到達したことが調査から分かっている。

流出した可能性があるのは、サービス管理セグメントの工事情報管理サーバ(サーバーC)に保存された621社分のサービスに関する工事情報。同社では影響を受けた可能性がある顧客に対し、順次連絡を行う。

同社によると、Bizホスティングエンタープライズ利用中の顧客の環境は新サービスへ移行しており、移行に伴って撤去を控えていたサーバB、海外の運用サーバ、ならびに一部の通信経路が攻撃者の侵入経路として利用されたと推測され、今後は、新サービスへ移行中の設備に対しても物理的な撤去が完了するまでは最新の攻撃手法に対応可能なセキュリティ対策を適用し、また顧客が利用停止される度に不要な通信経路の停止を徹底し、再発防止に努めるとのこと。

これは5月7日に、同社システム主管部門がActive Directoryサーバに対し不正な遠隔操作を試みたログを検知し、同日中に遠隔操作の踏み台となった社内セグメントのAD運用サーバ(サーバA)を緊急停止、その後調査を開始し、サーバAへのアクセス元のBizホスティングエンタープライズ/Enterprise Cloud1.0サービス管理セグメントにある運用サーバ(サーバB)を緊急停止し、社内セグメントのADサーバから外部への通信を全遮断、また、マルウェアと通信する外部サイトとの通信を遮断し、社内サーバ群のアクセスログを解析した結果、不審なアクセスがあり一部情報が流出した可能性が5月11日に判明したというもの。

同社ではその後、不正アクセスによる情報流出の恐れのあるルートがサーバB経由であったためフォレンジック調査を実施、その結果、Bizホスティングエンタープライズ/Enterprise Cloud1.0サービス管理セグメントの工事情報管理サーバ(サーバーC)に不正アクセスされた形跡が判明、サーバCのアクセスログを解析したところ、保管されていたファイル流出の可能性が5月13日に判明した。

なお、侵入経路については、サーバBがあるBizホスティングエンタープライズ/Enterprise Cloud1.0サービス管理セグメントに接続されている海外拠点(シンガポール)への攻撃と侵入をきっかけとして日本のサーバBに到達したことが調査から分かっている。

流出した可能性があるのは、サービス管理セグメントの工事情報管理サーバ(サーバーC)に保存された621社分のサービスに関する工事情報。同社では影響を受けた可能性がある顧客に対し、順次連絡を行う。

同社によると、Bizホスティングエンタープライズ利用中の顧客の環境は新サービスへ移行しており、移行に伴って撤去を控えていたサーバB、海外の運用サーバ、ならびに一部の通信経路が攻撃者の侵入経路として利用されたと推測され、今後は、新サービスへ移行中の設備に対しても物理的な撤去が完了するまでは最新の攻撃手法に対応可能なセキュリティ対策を適用し、また顧客が利用停止される度に不要な通信経路の停止を徹底し、再発防止に努めるとのこと。