復号代金だけでなくデータ漏えいでも脅迫「暴露型ランサムウェア」の手口と対応例(マクニカネットワークス)

マクニカネットワークスは、最近多く被害が観測されている「暴露型ランサムウェア」の手口と対応例を公開した。

脆弱性と脅威

脅威動向

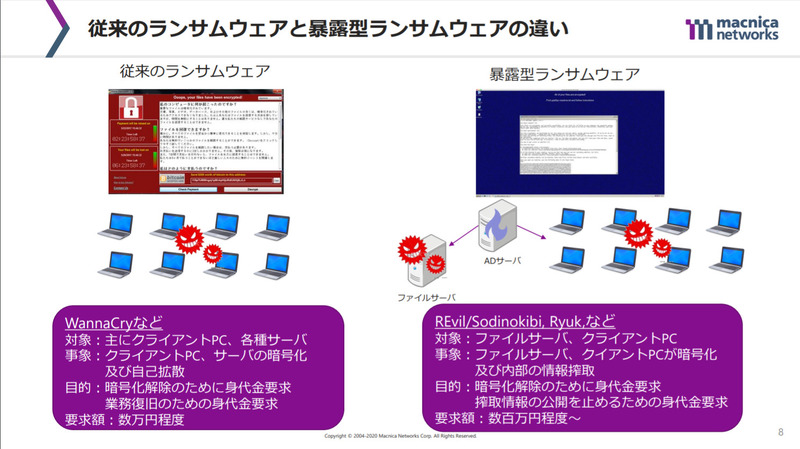

これらの事案で確認されたランサムウェアは、「暴露型ランサムウェア」などと呼ばれる。従来のランサムウェアは主にクライアントPCや各種サーバを対象にファイルを暗号化し、復号のために金銭を要求する。要求額は数万円というケースが多い。しかし暴露型ランサムウェアは、クライアントPCのほかファイルサーバを暗号化する。また、暗号化する前に情報を盗み出しており、復号だけでなく情報の公開を止めるために身代金を要求する。要求額は数百万円に上るという。

実際に被害を受けた手口では、VPNルータの脆弱性を悪用してADサーバへ侵入、管理者アカウントを不正に作成し、ファイルサーバから情報を盗み出した上で暗号化するケースがあった。このケースではプロキシを経由しないため、外部通信が検知されない。また、VPNルータにブルートフォース攻撃を仕掛けてアカウントを取得して侵入、さらにAD情報を収集し管理者アカウントで侵入し、グループポリシーを改ざんする。あとは最初のケースと同じだ。このケースでは、ポリシーの変更によりアンチウイルスやEDRを無効化、マルウェアを配信している。このほかにも、メールをきっかけとして侵入するケースも確認されている。

同社では、攻撃者の侵入経路、事象の再発を考慮したADイベントログとVPNログ、Proxyログなどのセキュリティ製品以外のログ調査を実施して被害の全容を把握した。また、二次被害や再発を防ぐために、VPNパッチの適用やアカウントリセット、プレスリリース準備など、攻撃に対する適切な調査と対処が必要としている。

《ScanNetSecurity》

関連記事

この記事の写真

/

![[ブラックマーケット最新価格一覧] ランサムウェア,ボットレンタル, 盗難アカウント,パスポート, 偽造処方箋, 性恐喝用偽造動画:各USドル表記 ~ コモディティと高級サービスの違い 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31412.jpg)