沈静化していた「Emotet」、感染につながるメールを確認(JPCERT/CC)

JPCERT/CCは、「マルウエア Emotet の感染に繋がるメールの配布活動の再開について」とする注意喚起を発表した。

脆弱性と脅威

脅威動向

Emotetは、情報窃取を行うだけでなく、感染端末から窃取した情報を用いてスパムメールを送信し、さらに感染拡大を試みる機能などを有するマルウエア。Emotetは2019年10月から日本国内で感染事例が相次ぎ、JPCERT/CCでも注意喚起を行っていたが、2020年2月以降はEmotetの感染につながるメールの配布は確認されていなかったという。

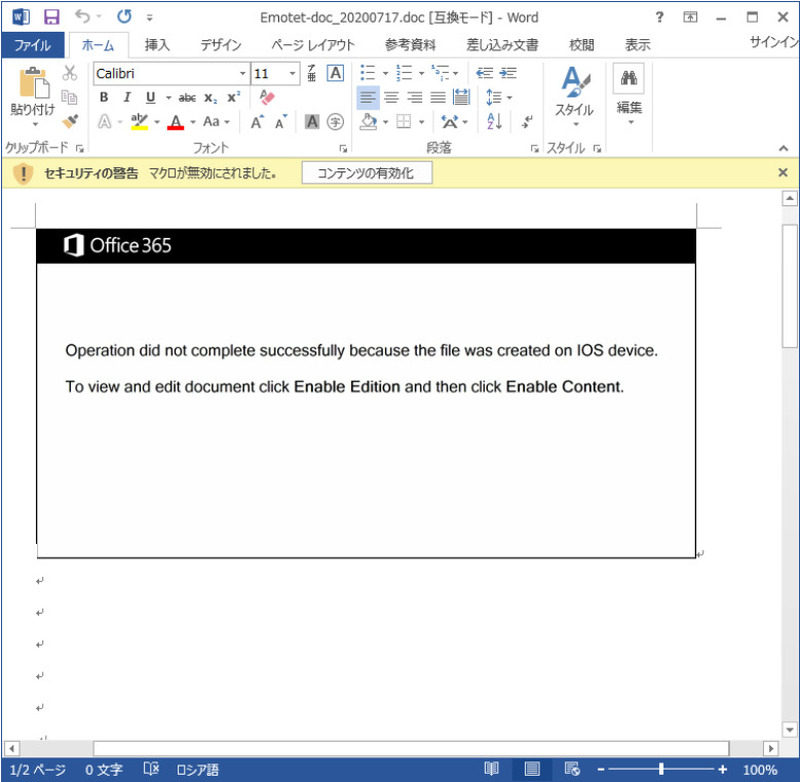

今回、観測されているメールも、以前と同様に添付ファイルまたは本文にリンクを含むメールであり、添付ファイルや本文中のリンクからダウンロードされるファイルを実行すると、マクロを有効化するよう表示され、有効化するとEmotetの感染につながることが確認されている。今後、あらためてEmotetの感染につながるメール受信や感染被害が増加する怖れがあるため、JPCERT/CCでは警戒を呼びかけている。

関連記事

この記事の写真

/

![双葉電子工業のフィリピン子会社が Emotet 感染 ほか ~ 2019 年 11 月のふりかえり [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/29346.png)