日本に 500 台、もし自社に「Emotet 感染しています」の連絡が来たら ~ 特定方法と対策 JPCERT/CC 解説

一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は2月22日、「Emotet」のテイクダウンと感染端末に対する通知について発表した。

脆弱性と脅威

脅威動向

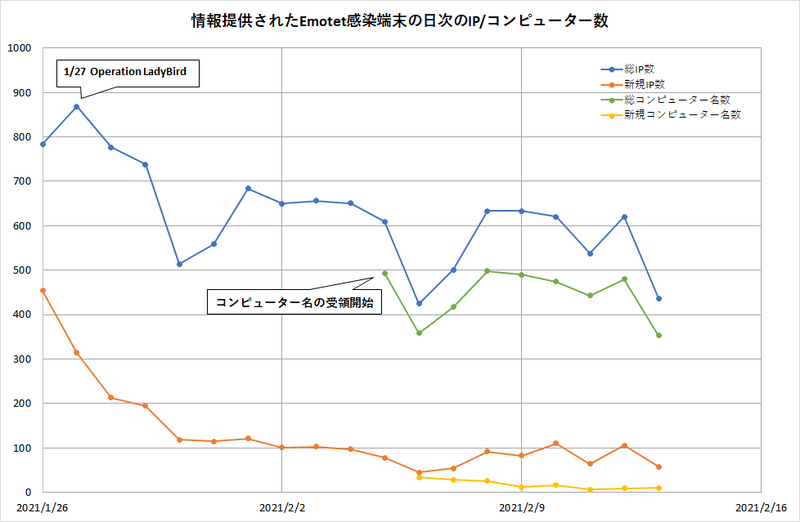

JPCERT/CCによると、2021年1月27日の「Operation LadyBird」によるEmotetインフラへのテイクダウンによって、複数の海外機関より日本国内のEmotet感染端末の情報が継続的に提供されており、1月27日時点で約900のIPアドレスからの通信を確認、2月5日以降は感染端末のコンピュータ名も提供され、より実数の把握が可能となった。2月以降も約500台の感染端末が日本国内に存在すると考えられる。

JPCERT/CCでは、2月19日に公表された総務省、警察庁、一般社団法人ICT-ISACおよびISP各社による「感染端末利用者への注意喚起の取り組み」に協力しつつ、海外機関から継続して提供される感染端末情報をもとに、直近の感染被害に気付いていない被害組織への通知と支援を進めている。

Emotetはテイクダウン以後、端末の時刻が2021年4月25日12時になると自動的に機能が停止するよう設定変更されているが、Emotet感染端末では、端末やブラウザに保存されたアカウントやパスワード等の認証情報の窃取、メールアカウントとパスワードの窃取、メール本文とアドレス帳の情報の窃取、別のマルウェアへの二次感染などの被害が生じている可能性が高く、これらへの対応が必要となる。

JPCERT/CCでは、Emotet感染の通知があった場合、端末の特定には通知されるコンピュータ名をもとにJPCERT/CCが公開するツール「EmoCheck」でEmotetの感染有無を確認し、感染が確認された場合には、EmoCheck実行結果に表示されるイメージパスに存在するEmotetの削除、メールアカウントのパスワード変更、ブラウザに保存されたアカウントのパスワード変更、別のマルウェアに二次感染していないか確認を実施するよう求めている。

また、別のマルウェアに感染していた場合、次の箇所に痕跡が残る可能性があるとのこと。

・端末の自動起動レジストリ:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

・タスクスケジューラ

《ScanNetSecurity》

関連記事

この記事の写真

/

![曖昧な実像 ふくらむ想像/Emotet大捕物/MS Defender推奨事項 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/33290.jpg)