トレンドマイクロ、ECサイト狙う攻撃「Water Pamola」を注意喚起 ~ 注文フォームの住所や社名欄にXSS脆弱性突くコード入力

トレンドマイクロ株式会社は5月24日、「不正注文」で国内オンラインショップサイトを侵害する攻撃キャンペーン「Water Pamola」について同社のブログで発表した。

脆弱性と脅威

脅威動向

同社では2019年以降、「Water Pamola」と名付けた攻撃キャンペーンを追跡しているが、本攻撃では当初、不正な添付ファイルを含むスパムメールを介し、日本やオーストラリア、ヨーロッパ諸国のオンラインショップが危険にさらされていた。

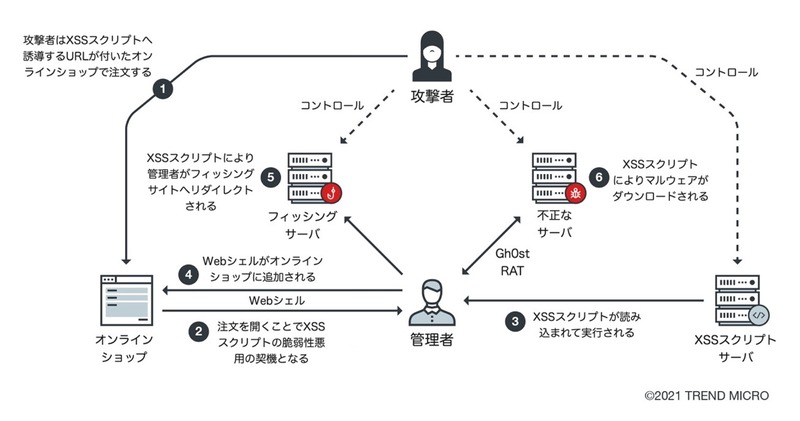

同社によると2020年初頭から「Water Pamola」の攻撃活動に変化が見られ、被害者は主に日本国内のみとなり、同社の最近のデータでは、スパムメールの代わりにオンラインショップの管理者が管理画面で顧客注文を確認する際に不正スクリプトが実行される状況が判明した。

同社のさらなる調査によると、顧客の住所や会社名を入力する欄にJavaScriptのコードが挿入されたとする不審なオンライン注文に関する質問が、オンラインストア管理者からの報告としてオンラインフォーラムにも掲示されており、このJavaScriptは、当該店舗の管理ポータルに存在するクロスサイトスクリプティング(XSS)の脆弱性の悪用により起動され、Water Pamolaのサーバに接続し追加のペイロードをダウンロードすることが確認された。

同社ではこれらの状況から、「Water Pamola」の攻撃キャンペーンで、このようなクロスサイトスクリプトを組み込んだオンライン注文の手口が多くのオンラインショップで実行されていたと推測され、オンラインショップにクロスサイトスクリプティング攻撃の脆弱性が存在する場合、標的となったショップ管理者が管理パネル内で注文を開くと、注文情報が攻撃者へ自動的に読み込まれることになる。

同社は、このような手法で仕組まれた多数の攻撃スクリプトを各種の事例から収集し、スクリプトが実行する不正な動作として、ページグラビング(Webページの取得)、クレデンシャルフィッシング(認証情報窃取のフィッシング攻撃)、Webシェルへの感染攻撃、マルウェアの配信などを確認している。

「Water Pamola」攻撃キャンペーンは、金銭的な動機に基づいて実行されており、攻撃されたWebサイトで情報漏えい被害が発生したことが後日公表されており、顧客の氏名、クレジットカード番号、カード有効期限、セキュリティコードなどの個人情報が流出した可能性がある。

《ScanNetSecurity》

関連記事

この記事の写真

/

![彷彿 Stuxnet/セキュリティ業界資金調達史上最高/サプライチェーン対処ベストプラクティス ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/34318.jpg)