国内で確認の標的型攻撃者グループ、2020年は活動再開含む7つ ~ トレンドマイクロ報告

トレンドマイクロは、2020年の国内に対する標的型攻撃を分析した「国内標的型分析レポート2021年版」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

レポートは「標的型攻撃とは」「国内で確認された標的型攻撃の傾向」「標的型攻撃の可視化と対策」の3章で構成されており、標的型攻撃の中でも、特に法人組織にとって深刻な被害につながる危険のある巧妙な攻撃とその攻撃手法に焦点を当てている。

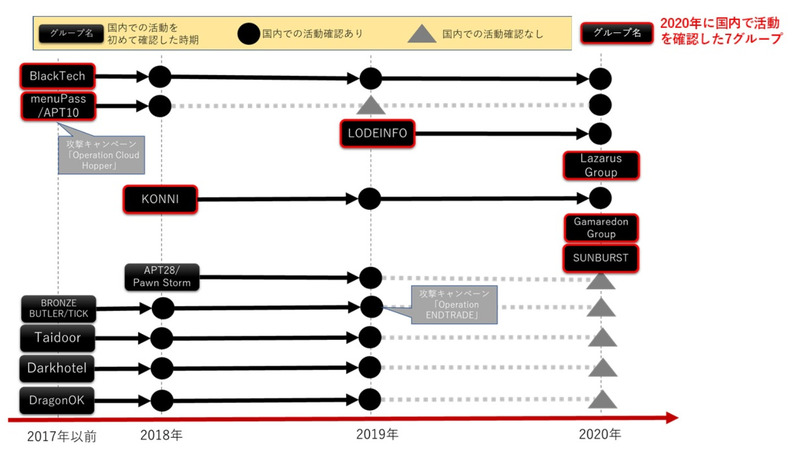

2020年は、年間を通じて7つの標的型攻撃者グループによる攻撃を国内で観測した。過去に国内での活動が顕在化していなかった「Lazarus Group」や、2018年末から一時的に国内での活動が活発でなかった「menuPass」などの攻撃者グループの活動再開が特徴的となっている。

この2つの攻撃者グループの活動の変化は、背景にある国家や組織の戦略方針が変更された結果であると推測され、日本国内の組織が攻撃対象となってきた恐れがあるため、今後の動向に注意が必要としている。一方で「Gamaredon Group」とマルウェア「SUNBURST」を用いる攻撃者グループは、日本国内が最終攻撃目標ではないとみられる。

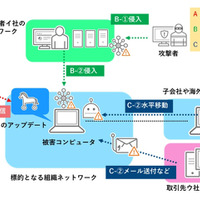

トレンドマイクロではこのほか、国内企業の海外拠点・支社を経由して日本国内の本社ネットワークへの侵害が行われたとみられる「BlackTech」による事例を確認しているという。レポートでは、2020年に国内で観測された7つの攻撃者グループについて、試用ツールや攻撃手法などを詳しく解説している。

「国内で確認された標的型攻撃の傾向」では、初期潜入の傾向として標的型メール、遠隔攻撃による直接侵入、サプライチェーンの弱点を悪用する攻撃、組織の従業員に対する攻撃を挙げている。サプライチェーン攻撃ではSolarWinds社の侵害が大きな話題となったが、組織への侵入方法には「ビジネスサプライチェーン攻撃」や「サービスサプライチェーン攻撃」もあるとしている。

内部活動の傾向では、自身の隠蔽工作の手口として「環境寄生型(LotL:Living Off the Land)」攻撃を取り上げている。これは、正規ツールの悪用や痕跡を残さない活動を行うことで、対策側の監視や調査を回避することを目的としたもので、遠隔操作ツール(RAT)の実行時にファイル本体を用いない「ファイルレス攻撃」が常態化しているほか、多段構成の攻撃事例も確認しているという。

この記事の写真

/