はじめに

多くの重大な侵害は、パブリッククラウドインフラストラクチャに関連する人的エラーや設定ミスに起因しています。CrowdStrike のクラウドセキュリティポスチャー管理(CSPM)ソリューションである Falcon Horizon は、パブリッククラウドサービスの監視機能を備えており、展開の拡大によって生じる潜在的な問題を企業がプロアクティブに特定・解決するうえで役立ちます。

ビデオ

https://youtu.be/fLBMcdRt4Xo?list=PLtojL19AteZv3oYq8_jD_0J5vNvxdGDDs

AWS EC2用のクラウドセキュリティポリシー

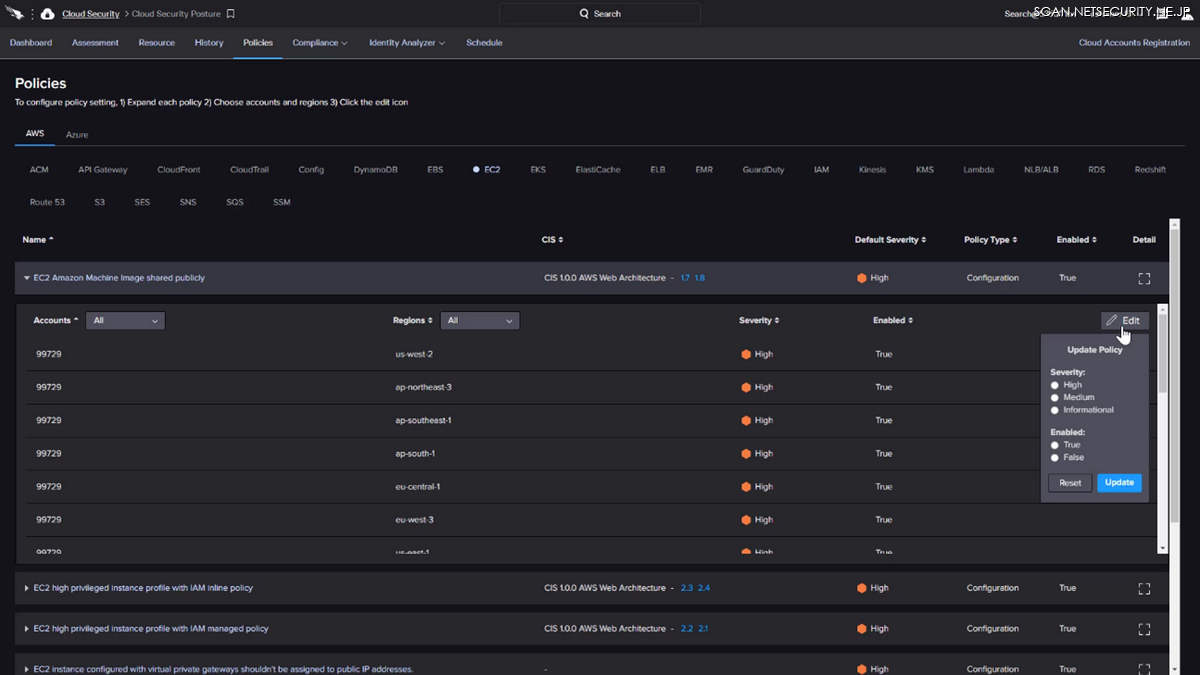

[Policies]タブの下には、各クラウドプロバイダーがサポートするサービスのリストが一覧表示されます。

AWS で最も利用されているサービスの 1 つが Amazon Elastic Compute Cloud(EC2)です。EC2 では、必要に応じた数の仮想サーバーを起動して、セキュリティやネットワークの設定を行ったり、ストレージを管理することができます。EC2 は AWS の中核サービスであるため、CrowdStrike ではさまざまなポリシーを用意して、インスタンスのセキュリティを確保できるようにしています。また、以下のように、各ポリシーの重要度を任意で有効化したり、カスタマイズすることもできます。

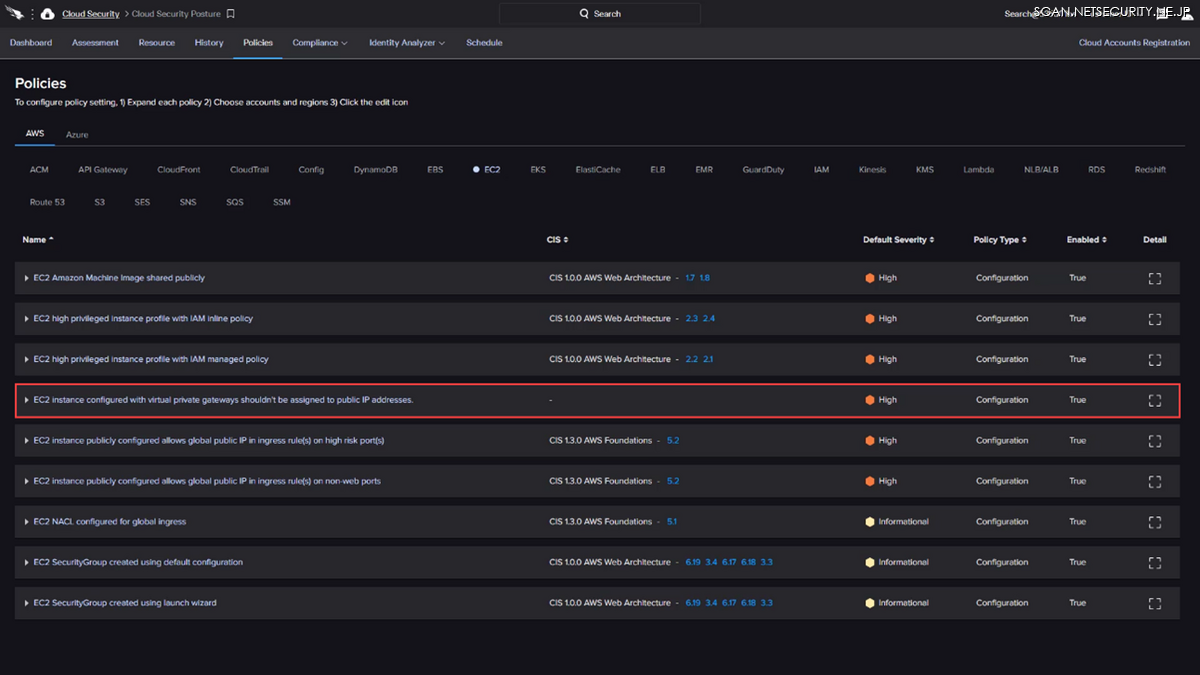

Center for Internet Security(CIS)定義のベンチマークに関連するポリシーについては、リンクをクリックすると論理的根拠や監査手順など、そのベンチマークに関する追加情報が表示されます。しかし、CrowdStrike の CSPMポリシーは、CIS に限定されているわけではありません。EC2 に対しては、パブリックアクセス可能な仮想プライベートゲートウェイを含むインスタンスを特定するためのポリシーを提供しています(赤枠参照)。このようなゲートウェイがインターネットに公開されていると、外部の攻撃者から侵害を受けるリスクが高まります。そのような重要度の高いポリシーに関連する評価結果が検出されれば、ただちに調査する必要があります。

ポリシーの評価結果と修正ステップ

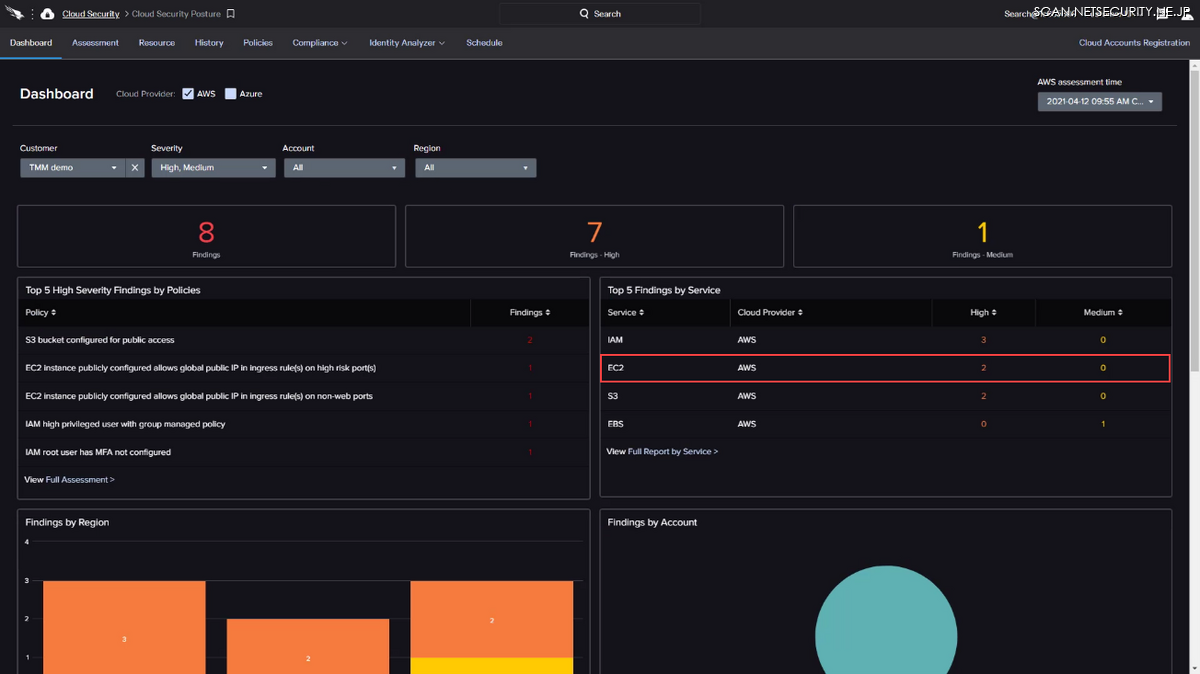

ポリシーが有効化され、評価のスケジュールが設定されると、メインダッシュボードに評価結果が表示されるようになります。この例では、ダッシュボードで AWS を指定してフィルタリングしています。EC2 についても、評価結果がいくつか表示されていることがわかります。

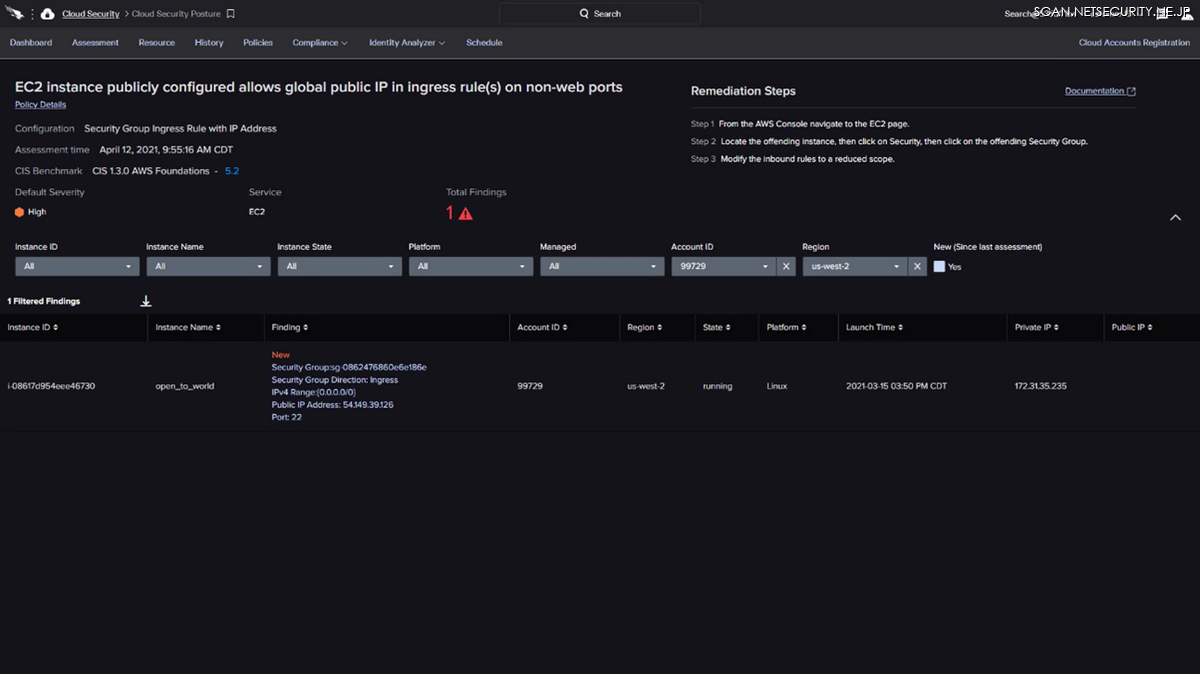

サービスを指定すると、これらの評価結果の完全なサマリーと、重要度別の情報が表示されます。個々のポリシーをクリックすると、対応に必要なすべての情報が表示されます。影響を受けたインスタンスの詳細と、推奨される修正ステップを参照して、問題を迅速に解決することができます。

まとめ

Falcon Horizon は、パブリッククラウドのデプロイメントを可視化して評価を行い、構成上の潜在的な問題を迅速に特定・修正します。CrowdStrike製品を利用すると、企業はマルチクラウド環境の利点を享受しながら、クラウド上に展開されるアプリケーションやデータのセキュリティを確保することができます。

関連リソース

・クラウドストライク製品の 15 日間無料トライアル

・AV乗り換えの手引き

・CrowdStrike製品

*原文は CrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/tech-center/falcon-horizon-amazon-ec2/

![[Policies]タブの下に各クラウドプロバイダーがサポートするサービスのリストが一覧表示される](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/36628.png)