トレンドマイクロ株式会社は1月31日、16進表記・8進表記のIPアドレスを用いて検出回避を試みるEmotetの攻撃手口についてブログで解説している。

同社では、16進表記・8進表記のIPアドレスを用いてパターンマッチングの検出回避を試みるEmotetスパムキャンペーンを観測している。同キャンペーンではソーシャルエンジニアリングの手法が用いられ、メール受信者を騙して添付ファイルのマクロ機能を有効化させることでマルウェアを自動で実行させる。一連の処理を受け取ったOSは、自動的にドット付き10進表記のIPアドレスに変換し、外部サーバからの要求を実行する。

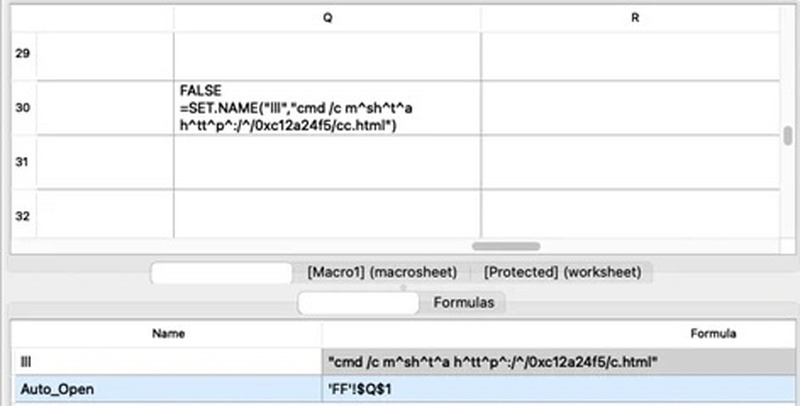

トレンドマイクロが発見した検体によると、16進表記のIPアドレスを用いた攻撃活動ではメール受信者が添付ファイルを開く際に「Excel 4.0マクロ」を有効化することで不正活動を開始する。今回の手口ではauto_openマクロを使ってExcelファイルを開くことでマルウェアを実行させている。

URLは「^」を用いて難読化され、ホストも16進表記のIPアドレスを含んでいるが、トレンドマイクロは正規データ加工ツール「CyberChef」を使ってドット付き10進表記に変換し、「193[.]42[.]36[.]245」を表していることを確認した。

マクロが実行されると、16進表記のIPアドレスを含むURLを引数としてcmd.exe > mshta.exeを呼び出し、リモートホストからHTMLアプリケーション(HTA)コードをダウンロードし実行する。