一般財団法人日本サイバー犯罪対策センター(JC3)は3月22日、警察や株式会社ラック、トレンドマイクロ株式会社その他の会員企業と連携し、ECサイトを改ざんして不正スクリプトを読み込ませることで不正にクレジットカード情報等を窃取する手口を確認したと発表した。

JC3が今回確認したのはWebスキミングと呼ばれる手口の一種で、利用者が改ざんされたECサイトで商品の購入手続きを行った場合、入力したクレジットカード情報等が窃取されるという。

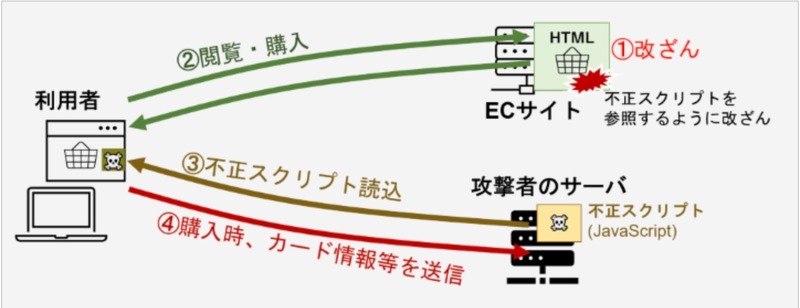

JC3ではWebスキミングの手口について、攻撃者がクレジットカード情報等を窃取する不正スクリプトを用意し、ECサイトに当該スクリプトを参照させるよう改ざんし、利用者は改ざんに気付かずにECサイトで商品の購入を行うと同時に、利用者側の環境に不正スクリプトが読み込まれ、ECサイトの画面に入力した情報が窃取され、決済画面で商品購入すると、正常に注文が完了するとともに、収集された各種情報が攻撃者側へ送信される流れになっていると推定している。

JC3によると、不正スクリプトはJavaScriptで記述されているが、難読化されており、その機能としては、ログイン画面、会員登録画面、決済画面等に入力された情報(ID、パスワード、生年月日、クレジットカード情報等)を、攻撃者のサーバへ送信するものと推定している。

改ざんされたECサイトは、利用者がブラウザで閲覧しても異変に気付くのは困難で、ECサイト側での脆弱性対策等の情報セキュリティ対策の強化が求められるとしている。