・2017 年のランサムウェアMagniber が復活し、韓国のユーザーに対してパッチ未適用の脆弱性を狙うという以前の手法が再び用いられている

・2021 年 7 月、CrowdStrike はランサムウェアMagniber が既知の脆弱性PrintNightmare を利用して侵害を試みていることを特定

・CrowdStrike は、PrintNightmare の悪用と、Magniberランサムウェアの攻撃の両方の検知・防御が可能

CrowdStrike は最近、2017 年に活動していたランサムウェアファミリーMagniber が関与する新たな活動を確認しました。この活動では韓国の被害マシン上で、PrintNighmare の脆弱性 が悪用されました。7 月 13 日、CrowdStrike は PrintNightmare の脆弱性の悪用を阻止し、データが暗号化される被害を受ける前に顧客を保護しました。

PrintNightmare の脆弱性(CVE-2021-34527)が公開されたとき、CrowdStrike Intelligence は、この脆弱性によってリモートコード実行(RCE)やローカル権限の昇格(LPE)が可能になるため、攻撃者に利用される可能性が高いと判断しました。今回のインシデントでは、この判断が正しいことが証明されました。

エンドポイントを侵害するために攻撃者が用いる戦術や技術に対する緩和策を講じながら、CrowdStrike Falconプラットフォームは、センサー上とクラウド内での機械学習および攻撃の兆候(IOA)データを活用して、既知あるいは未知の脅威が関与する悪質なプロセスやファイルを特定し、脅威に対する多層的な防御機能を提供します。

●脆弱性PrintNightmare に関するタイムライン

2021 年 6 月 8 日:PrintNightmare の脆弱性(CVE-2021-1675)は、6 月 8 日に、3つの異なる企業で働くセキュリティ研究者達によって発見され、マイクロソフトに報告されました。彼らは、以前に提供された PrintDemon の脆弱性(CVE-2020-1048)のパッチを回避する研究を行っていました。

2021 年 6 月 21 日:マイクロソフトは、2021 年 6 月のパッチチューズデーの中で、CVE-2021-1675 のパッチを公開しましたが、脆弱性の悪用手口に関する追加情報は公開されませんでした。当時、この脆弱性は、ローカルで認証されたユーザーでなければ悪用できないと考えられていました。しかし、この脆弱性がリモートコードの実行を可能にする可能性があると判断されたため、マイクロソフトは 6 月 21 日に、この脆弱性の重大度を「Critical(危険)」に修正しました。

2021 年 6 月 29 日:これとは別に、Windows Print Spoolerサービスの同様のバグを調査していた 3 人のセキュリティ研究者のうちの 1 人が、6 月 29 日にこの脆弱性(CVE-2021-1675)の概念実証(POC)コードを、GitHub のリポジトリで誤って公開してしまいました。この誤りはすぐに修正されたものの、この GitHubリポジトリはコピーされ、POC が流出してしまい、攻撃者らに悪用される可能性が生じました。

2021 年 7 月 1 日:マイクロソフトは、CVE-2021-1675 の脆弱性に対するパッチを発行したものの、流出した POCコードで Print Spooler の脆弱性を狙った別の攻撃ベクトルが使用され、7 月 1 日にこの脆弱性を悪用する複数の POC が公開されました。そのため、7 月 1 日にマイクロソフトは 2つ目の CVE(CVE-2021-34527)を発行し、「CVE-2021-1675 は、CVE-2021-34527 と類似しているが別物である」と発表しました。

2021 年 7 月 6 日:7 月 6 日、マイクロソフトは、CVE-2021-34527 の脆弱性修正のための OOB(累積更新)アップデートを公開しました。しかし、その数時間後、セキュリティ研究者達が、特定の条件下においては、修正プログラムも回避可能であることを発見しました。攻撃者らは、Metasploit や Mimikatz などの人気のあるエクスプロイトツールにこのエクスプロイトコードを組み込み、まだパッチが適用されていないこの脆弱性の利用を容易にしました。

●ランサムウェアMagniber とは

Magniberランサムウェアは、2017 年後半に、韓国の被害者を標的としていたことが最初に確認されました。この攻撃者らは、Magnitudeエクスプロイトキットを使用したマルバタイジング(不正広告)攻撃で Magniber を使用していました。Magniber を使用した以前の攻撃では、韓国のユーザーのみが狙われていましたが、2018 年半ばには、他のアジア太平洋諸国のユーザーも標的とされました。

当初、Magnitudeエクスプロイトキットのオペレーターは、ランサムウェアCerber のみを使用していましたが、その後、その後継とされる Magniber に乗り換えています。Magniber の最も一般的な感染ベクトルでは、パッチ未適用の脆弱性、たとえば、Internet Explorer の脆弱性(CVE-2018-8174、CVE-2021-26411、CVE-2020-0968、CVE-2019-1367)あるいは Flash の脆弱性(CVE-2018-8174)を悪用し、危険な Webサイトやドライブバイダウンロードを介して感染させていました。

2017 年から活動していたランサムウェアMagniber は、韓国人のみをターゲットとしているように見えました。Falcon OverWatchチームは、2021 年 2 月初旬にも Magniber による活動を検知しています。Magniber は、Internet Explorer の脆弱性(CVE-2020-0968)を悪用して韓国のユーザーのみを攻撃していました。

このランサムウェアは、積極的に開発され続けており、新たな難読化機能、検出回避技術、暗号化強化メカニズムを組み込みながら、長年にわたって散発的に利用されていました。この開発者らは、感染をアジア太平洋地域内に留めようと、さまざまな言語チェック機能を盛り込みました。

●PrintNightmare とランサムウェアMagniber との出会い

最近の Print Spooler の脆弱性、PrintNightmare を利用した Magniberランサムウェアの新たなインシデントは驚くべきことですが、この脆弱性がもたらす影響を考えれば珍しいことではありません。この問題が報告されてから、複数の POC が公開されたため、攻撃者らがこれを悪用してユーザーを侵害し、悪質なペイロードを送り込むのは時間の問題でした。

Falcon OverWatchチームは、PrintNightmare の脆弱性を悪用しようとする動きを継続してハンティングしており、最近、ある挙動に気づきました。悪質な DLL が「\Device\HarddiskVolume2\Windows\System32\spool\DRIVERS\x64\3\New\」フォルダに書き込まれ、その後「spoolsv.exe」プロセスにロードされていました。この DLL は、ランサムウェアMagniber に関連するもので、ランサムウェアのコアDLL の難読化解除を行い、リモートプロセスにインジェクションする役割を担っています。

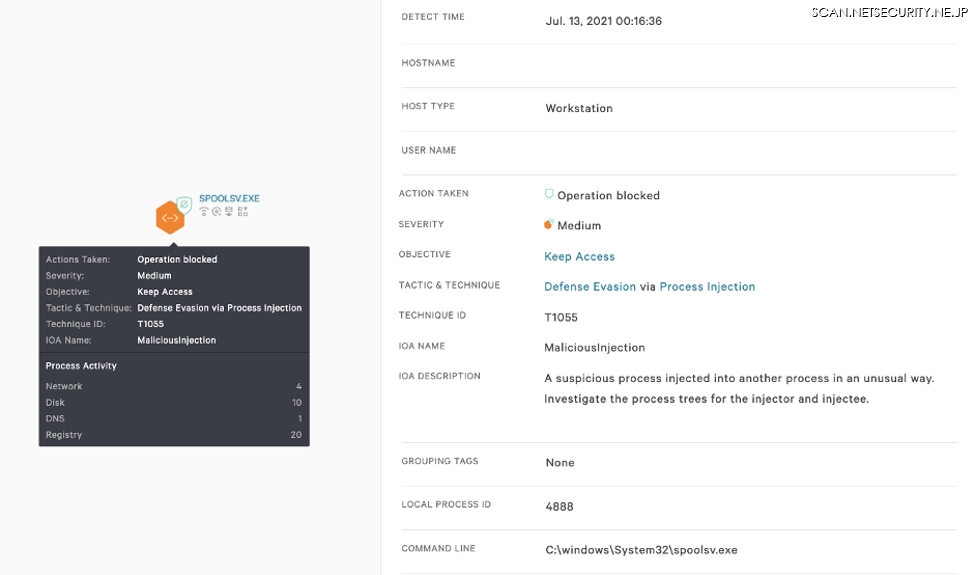

PrintNightmare の調査の一環としてリリースした IOA のカバレッジにより、次のスクリーンショットに示すように、このアクションが正しく検知され、オペレーションがブロックされていることが分かります。

IOA を用いた CrowdStrike のふるまいベースの検出機能によって、ランサムウェアのコアDLL のインジェクションを防ぐことに成功し、エンドポイント上で暗号化が行われる前に悪質なアクティビティを阻止しました。

悪質なランサムウェアサンプルのふるまい分析を行うと、CrowdStrike のセキュリティ研究者が過去に観察した Magniber のふるまいと一致することがわかりました。つまり、脆弱性を悪用して、難読化された DLLローダーをドロップし、そのローダーをプロセスに注入して、ローカルファイルのトラバーサルと暗号化を行うコアDLLローダーを解凍するという、既知の Magniber と同様の手口が用いられていました。

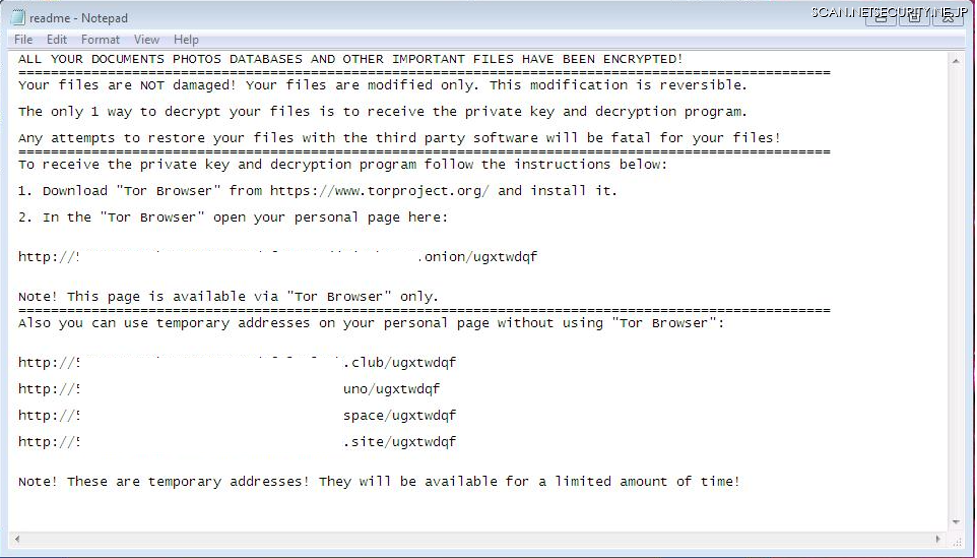

ドロップされた身代金メモからは、このインシデントの首謀者や身代金の支払い額についての新情報は得られていません。メモには、ランサムウェアのオペレーターに連絡して交渉するようにと書かれており、リンクが切れる制限時間までに、データ復号化の手続きをとるようにと警告しています。

●CrowdStrike Falcon による保護

CrowdStrike Falcon は、機械学習とふるまいベースの保護機能を駆使し、組織にとって最も価値のあるエンドポイントの保護を実現する階層型アプローチを採用しています。Windows Print Spooler の重大な脆弱性である PrintNightmare は、すべての Windowsホストに影響を与える可能性があります。そのため、CrowdStrike のお客様には、ベストプラクティスに基づいて防御ポリシーを見直したうえで、Falcon Spotlight による脆弱性管理を実施し、関連するリスクを特定することをお勧めしています。Falcon Spotlight を導入されていないお客様も、無料のトライアルをご利用いただけます。

新しい未知の脅威に対処する際にも、CrowdStrike Falcon は、機械学習と IOA を活用して、悪質なプロセスやファイルの挙動を特定します。このビデオでは、Magniberランサムウェアの DLL を正常に検出してブロックする Falcon の機能を紹介しています。まず、Magniber DLL がディスクに書き込まれた時とリモートプロセスに注入された時に、Falcon がいかにしてクラウドベースの機械学習を使用して、Magniber DLL を検出しているかをご覧ください。Falcon がベストプラクティスに基づいてすべての防止・保護ポリシーを有効化して、Magniberランサムウェアをブロックするデモもご覧ください。Falconセンサーがただちに Magniber の悪質なふるまいをブロックし、エンドポイントを保護します。

CrowdStrike は、160 以上の特定済みの攻撃者グループに加え、多数の無名のグループや脅威に関連する TTP(戦術、テクニック、手順)を継続的に監視し、その情報を Falconプラットフォームにフィードしています。

CrowdStrike では、PrintNightmare の脆弱性とランサムウェアの組み合わせが、今後も他の攻撃者らによって悪用される可能性が高いと予測しています。皆様には、常に最新のパッチやセキュリティアップデートを適用して既知の脆弱性に対応するとともに、セキュリティのベストプラクティスを遵守することで、脅威や高度な敵に対するセキュリティ体制を強化することをお勧めします。

●攻撃の痕跡(IOC)

●その他のリソース

・Falcon Spotlight が、お客様の組織における脆弱性の発見と管理にどのように役立つかをご紹介します。

・Falcon Spotlight と Falcon Real Time Response (RTR)を使用して緊急パッチの適用を実施する方法をご覧ください。

・CrowdStrike Falcon Identity Protectionソリューションの Webページをご一読ください。

・CrowdStrike Falcon Zero Trust および Falcon Identity Threat Detection のデモのご用命を承っております。

*原文は CrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/magniber-ransomware-caught-using-printnightmare-vulnerability/