どのようなサイバー攻撃でも事業運営に多大な影響を与える可能性があります。ただ、カーネル攻撃以上に高度な攻撃手法はないかもしれません。

カーネル攻撃とは、カーネルや他のカーネルドライバに内在する OS のゼロデイ脆弱性を、パッチが適用された後でも悪用する攻撃です。典型的なカーネル攻撃では、攻撃者が既知の脆弱性のあるドライバをインストールしてロードし、システムにアクセスすると、権限を昇格させてシステムを改ざんします。多くの OS は、正規のベンダーが作成し署名したドライバしか受け付けません。サイバー犯罪者らは、正規のベンダーが作成したドライバのうち脆弱性を含むものを悪用します。

彼らはそのような脆弱なドライバを利用してカーネルにアクセスすると、たとえばセキュリティ機能の削除や無効化のように、さまざまなアクションを実行できるようになります。このようなドライバは正規の署名を得ており、証明書は簡単に取り消しできないため、パッチ未適用のドライバが検知/ブロックされることなく、数年間も野放し状態で不正利用されることがあります。

以前は、カーネル攻撃は非常に巧妙で、比較的まれにしか発生していませんでしたが、一般的になりつつあります。このような攻撃に悪用された顕著な例として、2020 年末に Google のセキュリティ調査チーム「Project Zero」が報告したマイクロソフトの暗号化ドライバ(cng.sys)内の新しいゼロデイ脆弱性が挙げられます。

この脆弱性は、ドライバ内部の特定の入出力制御(IOCTL)パス内に生じるもので、ユーザーモードのアプリケーションによる悪用を容易に許してしまいます。Google は、この脆弱性を報告するとともに、Chrome のセキュリティサンドボックスをすり抜け、さらなる攻撃を進めるためにこのコードが積極的に悪用されていることを公表しました。詳細については、Google の Project Zeroチームによる Windowsカーネルの脆弱性に関する報告を参照してください。

●解決策

残念ながら、カーネルドライバの署名およびロードの仕様上、OS がこのような攻撃を防御することは困難です。つまり、エンドユーザー側の責任で強固なセキュリティ戦略とツールセットを駆使して、この種の攻撃を検知・防御しなければならないことを意味します。

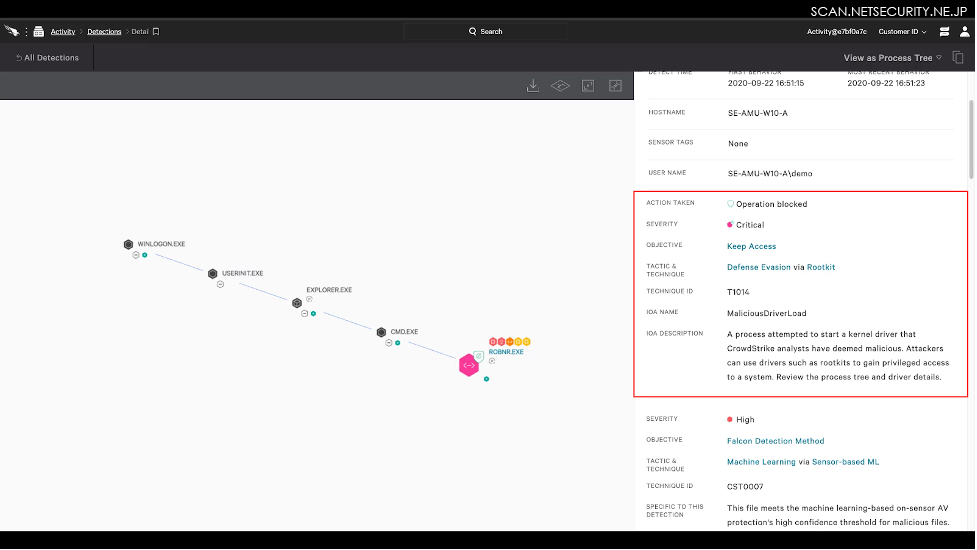

CrowdStrike Falcon Sensor(リリース5.41以降)では、脆弱なドライバと悪質なドライバの両方を検知してロードを阻止し、それらのドライバを介して晒される脆弱な IOCTL を保護します。このような機能がすべてクラウドで制御できるのが重要なポイントです。製品のバージョンが 5.41以降であれば、物理的なセンサーをアップグレードする必要なく、同じレベルのセキュリティを維持することができます。

たとえば、2019 年に発生した、RobbinHood として知られるグループによる有名なランサムウェア攻撃では、正規のハードウェアドライバを介して、ソフトウェアの既知の脆弱性「CVE-2018-19320」が悪用されました。このアクセスポイントを利用して、カーネルメモリの設定を改ざんし、サイバーセキュリティ機能を無効にしていました。この攻撃は、ボルチモア市などの複数の有名な組織を標的としており、専門家は、すべての被害組織を合わせた身代金の総額は数百万ドルにのぼると試算しています。 RobbinHood による攻撃の詳細については、こちらを参照してください。

●Falcon Sensor上で機能を有効化する

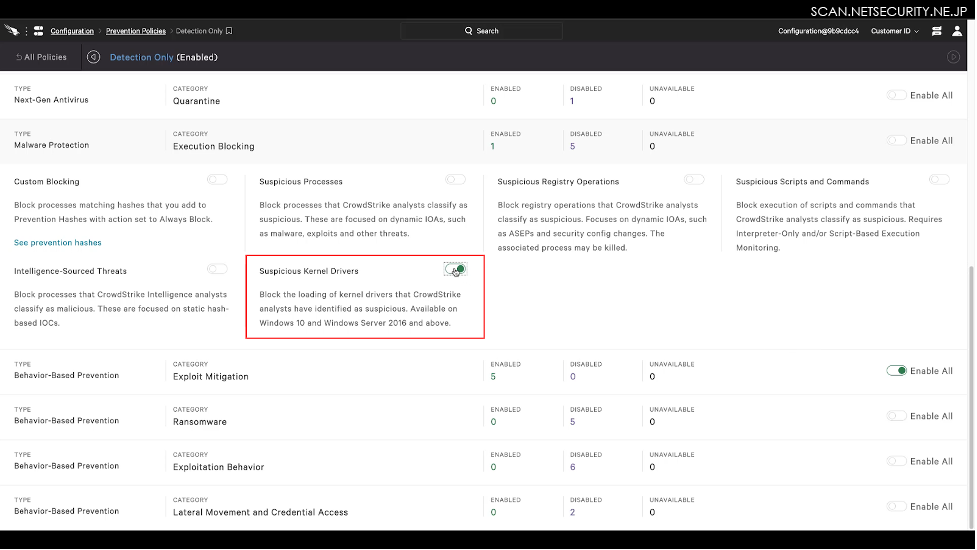

脆弱なデバイスドライバとのユーザーモードでの(IOCTL経由の)交信を検知する機能は、Falcon の防御ポリシーで Additional User-Mode Data(AUMD)を有効にする必要があります。Falcon Sensor がこれらの脆弱なデバイスドライバの悪用を阻止できるようにするには、Falcon の防御ポリシーで[Malware Protection]→[Execution Blocking]の順に選択し、[Suspicious Processes](不審なプロセス)のトグルをオンにします。

●悪質なドライバをブロックする

CrowdStrike が悪質であると判断したドライバは、Falcon の防御ポリシーで[Malware Protection]→[Execution Blocking]の順に選択し、[Suspicious Kernel Drivers](不審なカーネルドライバ)トグルをオンにすることで、Windows 10/Server 2016 での読み込みをブロックできます。

●最後に:カーネル攻撃から保護する

全ての組織が、カーネル攻撃を防ぐために必要な手順を踏むことが大切です。このような攻撃を防御するためにどのような対策が取られているか、また利用可能なソリューションがあるかを御社のサイバーセキュリティパートナーにぜひお問い合わせください。あるいはクラウドストライクにご連絡いただければ、相談やデモの紹介などご要望にお答えいたします。

参考文書:

・https://www.theregister.com/2020/10/30/windows_kernel_zeroday/

・https://bugs.chromium.org/p/project-zero/issues/detail?id=2104

・https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17087

・https://www.crowdstrike.com/blog/tech-center/kernel-exploit-prevention/

●その他のリソース

・ランサムウェアの進化に関するホワイトペーパーをご一読ください。

・CrowdStrike Falconプラットフォームについての説明をご覧いただけます。

・CrowdStrike の EDR に関する詳細については、Falcon Insight の Webページで紹介しています。

・CrowdStrike の次世代型AV をお試しください。Falcon Prevent の無料トライアル

*原文は CrowdStrike Blog サイト掲載 :

https://www.crowdstrike.com/blog/how-to-detect-and-prevent-kernel-attacks-with-crowdstrike/