イエラエセキュリティの顧問を務める川口 洋が、イエラエセキュリティを支える多彩なメンバーと共に、サイバーセキュリティやサイバーリスクの今を語り合う座談会シリーズ、第 12 回をお送りします。

川口 洋 氏は、株式会社川口設計 代表取締役として、情報セキュリティEXPO、Interop、各都道府県警のサイバーテロ対策協議会などで講演、安全なITネットワークの実現を目指してセキュリティ演習なども提供しています。

イエラエ顧問として、「川口洋の座談会シリーズ」を 2019 年に開始。サイバーセキュリティを巡る様々な話題を、社内外のゲスト達と共に論じ語ってきました(川口 洋の座談会シリーズ)。

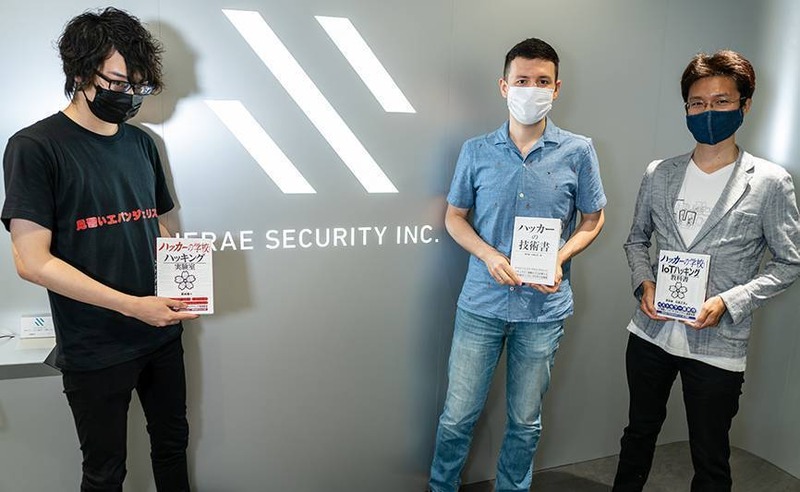

今回ゲストとして登場するのは、イエラエセキュリティの高度解析部 ペネトレーションテスト課の課長で、執行役員でもあるルスラン・サイフィエフと、同じくペネトレーションテスト課の「黒林檎」こと、村島 正浩。

イエラエセキュリティのペネトレーションテストの実際について、前後編に渡り顧問・川口 洋が詳しく聞きます。どうぞお楽しみください!

イエラエセキュリティ顧問/株式会社川口設計 代表取締役

川口 洋(写真右)

2002 年 大手セキュリティ会社に就職。社内のインフラシステムの維持運用業務ののち、セキュリティ監視センターに配属 2013 年 ~ 2016 年 内閣サイバーセキュリティセンター(NISC)に出向。行政機関のセキュリティインシデントの対応、一般国民向け普及啓発活動などに従事 2018 年 株式会社川口設計 設立。Hardening Project の運営や講演活動など、安全なサイバー空間のため日夜奮闘中。

株式会社イエラエセキュリティ 高度解析部 ペネトレーションテスト課 課長

ルスラン・サイフィエフ(写真中央)

ロシアにてシステム管理者/セキュリティエンジニアとして勤務した後、2013 年より日本にて Webアプリケーション、ネットワーク、API、自動車などの脆弱性診断業務に従事。2018 年 2 月にイエラエセキュリティに入社し、高度解析部にてペネトレーションテストやレッドチーム演習、脆弱性診断ツールの開発・検証などを担当。Offensive Security Certified Expert (OSCE)、Offensive Security CertifiedProfessional (OSCP)、GIAC Exploit Researcher and Advanced Penetration Tester(GXPN)、Offensive Security Exploitation Expert (OSEE)などの資格を持ち、SANS NetWars Tournament 2017、FUKUSHIMAHackathon 2017、Medical × Security Hackathon 2015 などの CTF にて受賞多数。

株式会社イエラエセキュリティ

村島 正浩(写真左)

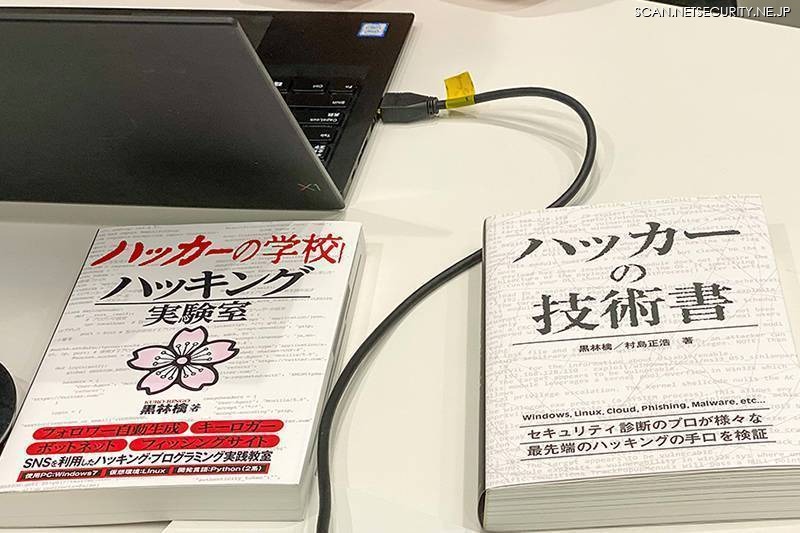

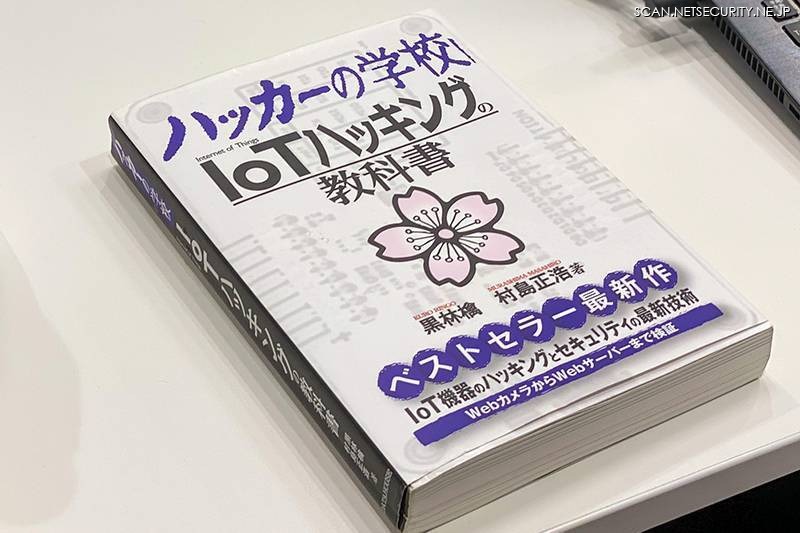

株式会社イエラエセキュリティのペネトレーションテスト課で各種ペネトレーションテスト業務に従事しつつ、「ハッカーの学校 ハッキング実験室」「ハッカーの学校 IoTハッキングの教科書」「ハッカーの技術書」などの執筆等業務外の活動も行っている。

●内定から 3 年、著書 3 冊を携え満を持して入社したニューフェイス、黒林檎 氏登場

川口 洋(以下、川口):今日はルスランさんと村島さんにご登場頂きます。ルスランさんはこの対談に何度か登場してもらってますが(「業界トップのペネトレーションテスター 2 人が語る、衝撃の“脆弱性”大公開」、「OSCP、OSCE、そして OSEE…… 世界最高峰難度のセキュリティ資格保持者、試験を語る」)、簡単に自己紹介をお願いします。

サイフィエフ・ルスラン(以下、ルスラン):イエラエセキュリティのルスランと申します。高度解析部 ペネトレーションテスト課の課長で、立場的には執行役員をしています。

川口:執行役員になって、何が変わりましたか?

ルスラン:責任感が変わってきましたね。あと、やれることが増えました。やらないといけないことが増えたとも言えますが(笑)。

川口:ペネトレーションテスト課は、今、何人位いるんですか。

ルスラン:11 人位ですね。

川口:続いて、ニューフェイスの村島さん、自己紹介お願いします。

村島 正浩(以下、村島):村島 正浩と申します。ペネトレーションテスト課で、疑似マルウェアを使って社内ネットワークの調査をしたり、IoT などの機器へのネットワーク経由の侵入テストを実施したりしています。

川口:この座談会を始めたときは、村島さんはまだ入社されてなかったですよね。

村島:はい、2019 年 6 月に入社しました。でも、この対談が掲載されているイエラエブログ、開始初期に僕の記事が投稿されているんですよね(笑)。(「IoTセキュリティ対策 診断・解析入門」 )

川口:2016 年に書いてるのおかしくないですか(笑)。「当社の内定者である黒林 檎 氏に IoT の解析について調査してもらいました」って書いてありますね。入社までにずいぶん時間かけましたね。

村島:3 年間くらい、内定もらってた感じですね。

川口:牧田さんはそうやって唾つけておくんですね。さりげなく情報が出てきましたけども、村島さんが「黒林檎」さんと同一人物である、というのはオープンにしても大丈夫なんですか。

村島:大丈夫です。読者さんは同一人物と思ってない方が多いと思います。

川口:ここに置いてある 3 冊の本は村島さんの本ですよね。このブログの読者にも読んでる方がいると思います。『ハッカーの技術書』は今年の 1 月に出てますね。ネット記事で、読んだと書いてる人も何人か見ました。

『ハッカーの技術書』

村島:検証して原稿にまとめるのが好きなんです。イエラエでも可能な範囲で、自分が検証した内容をレポートにまとめて、他の人に共有したりしています。

川口:IoT の本を出されてますけど、IoT が三度の飯より好きなタイプですか。

村島:IoT の定義って難しいですよね。インターネットに繋がってれば何でもいいのかと思うこともありますし、Bluetooth に繋がるだけの機器も「IoT」って言ったりしますからね。

その本を出した当時は、IoT というか、家電製品のようなものにハマっていました。IoT のハッキング難易度があまり高くない時代でしたし、日本での情報もあまり出てなかったので、調査したかったんです。

川口:イエラエは IoT の診断は多いんですか。

村島:他社と比べたらかなりの数の依頼が来てると思います。弊社の場合だと、高度解析課の中でハードウェアやファームウェアレベルで解析するチームと、ペネトレーションテスト課では IoT のハード等は見ないで、外部視点で脆弱性が無いか等をテストするチームがあります。

川口:3 年前に内定して、やっとイエラエに来ていただいたわけですが、機が熟したということですか?

村島:イエラエってスキルセットがすごい人が集まってるイメージがあったので、少し時間をもらいました。

川口:その時間必要でしたか?(笑) 他のメンバー「やっと村島さん来たよ」って思ってるんじゃないですか。イエラエ入ってみて、印象はどうですか。

村島:思ったとおり、すごい人がいっぱいいましたね。あと、イエラエは、どんな案件をしているという情報があまり外に出て来ないので、外からでは分からない面白いプロジェクトをやってるんだなって思いました。

川口:普段はどんな感じで勤務しているんですか。

村島:元々リモートワークが多い会社ですが、コロナの影響でさらに出社する機会は減りました。ペネトレーションテストの業務をしていると、最初の感染フェーズや侵入フェーズの段階でお客様から問い合わせが来ることが多いんです。なので、自分はペネトレーションテスト初日は会社に来るようにしています。リモートワークで社用の携帯電話で受けたりする人もいるので、その辺りは人によりますね。

●“フィッシングメール実行から始まる、イエラエのペネトレーションテスト”

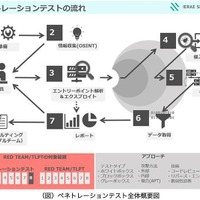

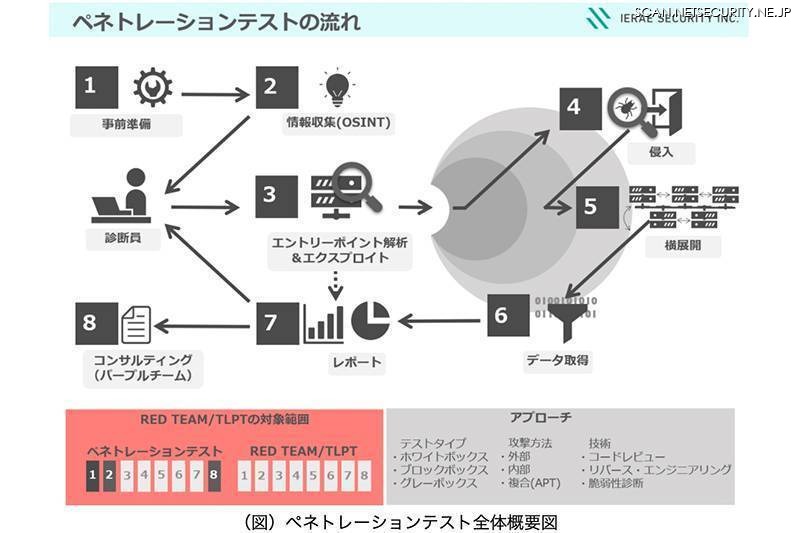

川口:それでは、イエラエのペネトレーションテストの流れを説明してもらってもいいですか。

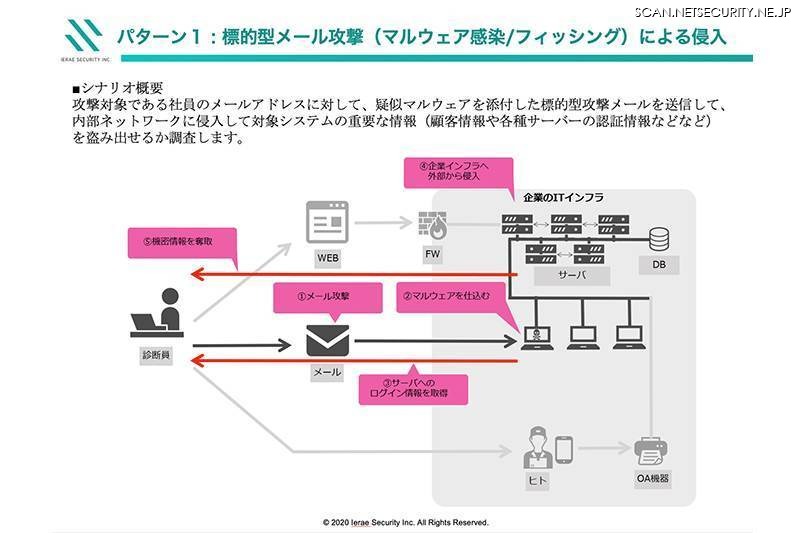

ルスラン:テストの概要としては、ゴールを設定して、フィッシングメールを送って、疑似マルウェアを誰かに実行して頂く形ですね。何かを開示するわけではなく、通常のシステム上で実行する形になります。準備段階としては、お客様の環境から何が使えるか考えて、作るというプロセスがあります。

川口:診断員は一案件に何人位つくんですか。

村島:イエラエの場合は多くて2人、案件の規模によって 3 人になったりします。内容によってもメンバーは変わります。

ルスラン:昔は全部自分でやらないといけなかったんですが、チームメンバーがいろいろ対応できるようになってきたので、だいぶ助かっています。

村島:例えば「EDR(Endpoint Detection and Response)製品を検知しないでやって欲しい」といった案件だと、ルスランさんが動かないといけなくなったりしますね。

川口:「EDR の回避をして欲しい」という要望があるんですね。

ルスラン:発言としては無いんですが、「うちの SOC(Security Operation Center)チームがちゃんと検知できるか、テストしたい」という要望ですと、だいたい AV、EDR や HIDS(Host-based IDS)が入ってるので、結果的に「EDR を回避することができないか?」というリクエストになりますね。

川口:資料に書いてある「エントリーポイントの解析」という言葉は、馴染みが薄いと思うんですが、説明してもらっていいですか。

ルスラン:それは外部からの侵入テストのパターンですね。あるお客様がサーバーを沢山持っている場合、ウェブアプリケーションや VPN、ゲートウェイ等の「入口」となるところがいくつかあります。フィッシングで認証情報を取得できた場合、例えば VPN で 2段階認証が設定されていなければ、その取得した認証情報で社内にそのまま入れてしまいますよね。ウェブであればウェブの脆弱性を使って、ウェブサーバーを乗っ取って横展開で何ができるか、何が取れるかを見ていきます。

ただ、それもゴールの設定次第です。ゴールが「個人情報の奪取」に設定されているのであれば、会社のインフラの設計次第では、横展開しなくても感染させた端末から同ネットワークにある顧客情報のデータベースに直接接続するだけで情報が取れる可能性がありますので、横展開の必要性は無いということになります。ただし、ゴールが別セグメントにある場合、横展開を繰り返すことによって、必要なセグメントまで侵入するケースが多いです。また、横展開しながら認証情報を集めていったり、検証を深くしていくこともあります。

川口:最近も製造メーカーがランサムウェアに派手にやられていましたね。原因が詳しく出てないですが、あれもどこか一箇所に侵入されて、何らかの形で横展開されたってことですよね。多くの組織では侵入されないことにばかり意識がいっていて、その後の横展開防御への投資がされてないイメージがあります。

ルスラン:お客さんによってはそこの知識が弱かったり、内部だから大丈夫だろうと思っていたりしますよね。ただ、最近は良くなってきていると思います。大企業の場合は、IDS(Intrusion Detection System)や IPS(Intrusion Prevention System)を入れたり EDR を導入して防御しようとしてますが、たまに設定のミスだったり、人のミスだったり、パスワード管理の問題があったりして侵入出来てしまったりします。監視がちゃんと設定されてるのに一部だけ穴が空いていて、そこを通ったら結果的に未検知になった、ということもあります。

●“攻撃者にとっての「目的」を、最低限の作業で遂行するテスト”

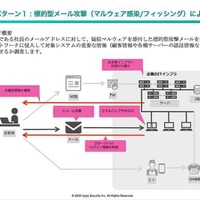

川口:疑似マルウェアを使用したテストの流れについて伺いたいんですが、標的型メール攻撃によるペネトレーションテストと思っていいですか。

村島:メールに添付されてきた疑似マルウェアを、事前に決めておいた社員が実行するシナリオを想定しています。「普通の攻撃」と違うところは、擬似マルウェアを実行してもらう社員を決めている点ですね。

川口:マルウェアが添付されたメールって、誰か 1 人は開いちゃうものですよね。5 年前に日本年金機構がやられて大騒ぎになりましたけど、あれも誰かがメールを開いて横展開されたわけですよね。(参考:「年金機構 125 万件流出 職員、ウイルスメール開封」)

村島:イエラエは標的型メールの訓練サービスは実施してないんですけど、一部のお客様でフィッシングのテストをして欲しいと要望を受けて行ったことがあります。その際の開封率は 45 %以上でした。そこからフィッシングした認証情報を使って二要素認証や IPアドレスのフィルタリングをされてないアカウントを調査したところ、開封した 45 %のうち、約 20 %が侵入できる状況だったというケースもあります。

川口:45 %といったら、社員のほぼ半分ですからね。イエラエからしたら、45 %だろうが 1 %だろうが、誰かが開いたら横展開できちゃうわけですよね。

ルスラン:それは若干難しいかもしれません。普段、ゼロデイのエクスプロイト等を使用しない限り、開いただけで感染させることはできないので、最終的に人に何かを「やらせる」ことが必要ですね。

実際の攻撃者って、誰かを狙ってやる場合はその人と少しやりとりをするんですね。その後の展開としては 2 パターンあって、認証情報を取得するか、あるいは何かを実行してもらうということになります。認証情報を取得したい場合は、認証が必要そうなサイトを作って、リンクを送って認証してもらうことで社内の認証情報を奪います。何かを実行してもらう場合は、何を送るか考えなければならないのと、どうやってそれを実行させるかが課題になってきます。

川口:依頼としては、メールを開いてもらうパターンと、メールを開いた後の処理から進めるパターンと、どちらが多いですか。

村島:該当社員がメールを開いてからスタートする案件が圧倒的に多いですね。

ルスラン:メールを開いて、Word であれば Wordファイルを開く、実行ファイルであれば実行するところからスタートですね。

川口:そこからスタートして何日くらいかかるんですか。お二人にかかったらあっという間に終わっちゃいそうな気がするんですけどね。

村島:案件によりますね。高度なインフラを持ってる大企業の場合だと 1か月くらいかかる場合もありますし、セキュリティ対策がそんなにしっかりしていない会社であれば大企業でも 5 営業日で終わったりします。

ルスラン:場合によりますね。1 時間で終わることもありますし。ドメイン管理者を乗っ取って、ゴールに向かうパターンだったり、ドメイン管理者は必要なくて顧客データベースにそのまま侵入したり。

川口:1 時間でそんなことが出来ちゃうんですね……。ドメイン管理者を乗っ取るパターンは多いんですか。

村島:ドメイン管理者を取得してる案件は多いですよね。

ルスラン:ドメイン管理者を乗っ取ること、それ自体は必須ではないことも多いです。場合によって、あくまで「使いやすいツール」の 1 つとして利用している感じですね。例えば、ドメイン管理者を乗っ取っても検知されないと思ったら取得する、というパターンもありますし、場合によってはドメイン管理者権限がないとゴール達成に必要な場所にアクセスできないこともあります。

実際の攻撃者であれば、最低限の作業で目的を遂行しようとするんです。例えば「顧客データベース」がゴールの場合は、ドメイン管理者は必要でない場合もあります。その代わり、データベース管理者やアプリケーション管理者は必要になってきます。ですので、フィッシングをやる場合は、誰を狙うのかも大事なポイントになります。「この人はファイナンス部門の人だからファイナンスのデータベースに接続できるだろう」と考えてフィッシングメールを送って、その人の端末に侵入出来たら、結果的に認証情報が取れて攻めやすくなる、といった形です。

イエラエが請け負っているフィッシングメール型のペネトレーションテストはそこまで多くないですが、将来的にそのような依頼も増えると思います。多くの場合、事前にお客様と擬似マルウェアを実行する人を決めています。新入社員や中堅社員など色々なパターンがありますが、そのマルウェアを実行してくれる人がテストに必要な権限を持っているとは限りません。そんなこともあって、とにかく最高権限を取りに行こうと試みたりしますし、EDR や SOC のチェックの場合は最低限の作業で進めたりしますね。

●“ネットで公開されている最新手法を駆使して、脆弱性をチェック”

川口:一応確認ですが、ペネトレーションテスト資料に「マルウェアを仕込む」と書いてありますが疑似マルウェアですよね。

ルスラン:RAT(Remote Administration Tool / Remote Access Tool)というやつで、遠隔操作できるモジュールを入れる感じです。

川口:遠隔操作できるモジュールを作るんですね。疑似マルウェアを作る時にしている「工夫」ってあるんですか。

村島:侵入する段階でお客様が管理していないコンピュータに侵入すると大変なことになってしまうので、事前準備として疑似マルウェアを実行するマシンの情報を頂いたりして、疑似マルウェアにフィルタ等を設定しています。エンジニアごとにヒアリング項目がばらつかないように、マニュアル化した内容を共有しています。

ルスラン:疑似マルウェアを作る時は、アンチウイルスソフトの体験版などをいろいろ手元に置いて、検知できるか試したりしています。ここは誰でも一緒じゃないでしょうか。とはいえ実際の動作検証みたいなことはなかなか出来ないところもあるので、色んな人たちが研究してる記事に目を通して作っています。また、既存テクニックのカスタマイズや、新たなテクニックの開発についてリサーチすることもあります。

それにプラスして一番効果的なのは、攻撃者がどんなマルウェアを作るのか分析された詳細な報告を探してきて、自分で同じものを作ってみたりすることです。アンチウイルスソフトも検知ルールの追加が早いんですが、そこから少し変えていければ、シグニチャーに入っていないところを見つけて、そこから侵入していったり出来るんですね。

川口:攻撃者の思考パターンと作業パターンをそっくりコピーしてチェックしてくれるとは、なんと贅沢なサービスでしょう。

ルスラン:実際の攻撃者が作ったものはスレットハンティングやマルウェア解析等をやっている方々に公開されていて、インターネット上で探せば簡単に手に入るようになっているんですよ。勿論、アンチウイルスの会社も同じ内容を知って検知ルールを作りますが、我々もそれをうまく使えばいろいろ出来るわけです。

●“テスト用「擬似マルウェア」はアンチウィルスソフトそのままで実行OK”

川口:「開いてもらう端末を決めておく」ということですが、入っているアンチウィルスソフトや EDR で止められてしまうことは無いんですか? 実行してもらう段階で、一時的に止めたりするんでしょうか。

村島:弊社が提供している擬似マルウェアの場合、一般的なアンチウィルスソフトで検知される可能性は限りなく少ないので、9 割は実行されます。残り 1 割は認証プロキシであったり外部通信の一部制限ということはあって、そういう時はマルウェアA を送った後にマルウェアB を送って、それで実行が可能かどうか見たりしますね。

例えば最初に HTTP通信型の擬似マルウェアを送って、外部との通信が出来るのかという判定をして、制限がありそうだったらそもそも外部との通信ができるのかどうか DNS通信型を送ったりします。そこで DNS通信の疎通ができているのであれば、何かしら HTTP通信の制限があるんだろうなという予測になります。

ルスラン:5 日間のプロジェクトであれば、1 日目はアンチウイルス等の製品を突破できるかどうかをテストするパターンになっていることが多いですね。時間の制限が厳しい時もあるので、たまに動かない時は「できたことにしよう」って進むこともあります。凄く少ないけど、そういうこともあります。でも、だいたい動いてますね。

川口:だいたい普通の人は、まずそこが疑問だと思うんですよ。「擬似マルウェアを入れたときに、そんなにすぐに動くのか?」って。アンチウィルスソフトを止めるんじゃないかって思う人もいると思うんです。「アンチウィルスソフト止めてもらわなくていいです」っていうところがポイントだと思うんです。

村島:他のペネトレーションテストを実施されている会社さんでも、擬似マルウェアを提供してっていうことをするスタイルは少ないと思いますね。

川口:ペネトレーションテストを受ける方の立場では、ベンダーさんにパソコンを持ってきてもらって、「IPアドレスとかここにありますので繋いでくださいね」ってお願いするタイプが多いですね。擬似マルウェアなんて、作るのも大変なことですしね。

村島:作るのも大変ですけど、お客様にご理解いただくのも大変ですね。そのため、オンサイトでの侵入調査をやっていくのが多いのかなと思いますね。

川口:まさか、もらった擬似マルウェアが、自分の入れているアンチウィルスソフトで止まらずに、こんなに通信をスパッと抜けていくのか、っていう……もう、その事実がそもそも恐ろしいと思うんですよ。1 番衝撃なのはそこだと思います。「そんなに簡単に動けるの?!」「うち、結構制限入れてたつもりだったのに」って。そこで動いちゃった衝撃の後は、「いろいろ権限取れちゃいました」って言われても、「まぁ、そうだよな」ってなってしまうのではないでしょうか。

ルスラン:その気持ちはちょっと分かりますね。お金かけていろんな製品入れてるのに何も見つけられなかったら、悲しいだろうな……って。でも、世界中で毎日大量にマルウェアなどが送られている、例えば EMOTET みたいな、本当に誰にでも送りつけて、どこかで誰かが 1 人でも開てくれれば成功、と思って作られるものと、少しでも対象となる人物のことを狙って、その人の環境を考えて作られたものはやはり異なります。

技術力のあまりない攻撃だったりとか、よくわからないサイトから何かダウンロードする時には、アンチウィルスソフトは止めてくれるかもしれませんが、狙われた時の攻撃はまた別のものです。その時はアンチウイルスや EDR ではなくて、総合的に状況を見るべきで、端末自体の中身や外部通信とか、中に入られた時にログが取れるようになっているかとかが重要になってきます。また、一番重要なのは会社にとって、守りたい資産がどこにあって、そこまでのアクセス経路が全部把握できているか、監視もしっかりしているか等の整理ですね。

川口:お金も大変だけど、意識を変えることも大変そう。

ルスラン:フィッシングされる可能性の高いユーザやグループ等において、ダウンロードした実行ファイルの実行ができないようにするだけでも、外部から侵入しようとしている人にとっては物凄く侵入し辛くなりますよ。外部の攻撃者がターゲットを狙って色んなメールを送りまくって、実行してもらったとしても、結局何もできない、何も動かない、ていうことになりますよね。

そうなると攻撃者はその方法での侵入は諦めて、2 段階認証を突破することを考える、等の別の方法に移行することになります。どこまで端末のセキュリティレベルを上げて攻撃者が諦めるところまでやるか、ということですよね。例え物理的に端末が盗まれたりしたとしても、いろいろ防御ツールが入っていて、結局何もできないということであれば、攻撃者にとってはまるで意味のないものになるわけです。

もし入られてしまったとしても、環境そのものが脆弱性のない環境になっていたり、横展開もしようとしたらすぐ検知されるっていうパターンになっていれば、最初は突破できてもすぐバレちゃうわけです。大変だけど、皆さんそれを目指して欲しいですね。

ただ、その場合でも忘れてはいけないのは内部違反者、インサイダーです。インサイダーはそもそも情報を持っていますし、アクセスは色々できていますし、端末を乗っ取らなくても色々出来ているというパターンになります。それはまた若干違います。ですので、情報漏洩という観点では、そこも注意することが大事だと思います。

(後編に続く)