独立行政法人情報処理推進機構(IPA)は11月7日、2022年7月から9月の第3四半期における「サイバー情報共有イニシアティブ(J-CSIP)運用状況」を公開した。J-CSIPは、13業界279組織および2情報連携体制(医療系4団体およびその会員約5,500組織、水道関連事業者等9組織)の体制となっている。

同四半期、J-CSIP参加組織からIPAに対し、サイバー攻撃に関する情報(不審メール、不正通信、インシデント等)の情報提供が22件(前四半期は134件)行われ、その情報をもとにIPAからJ-CSIP参加組織へ38件(前四半期は35件)の情報共有が実施された。このうち標的型攻撃メールとみなした情報は2件であった。

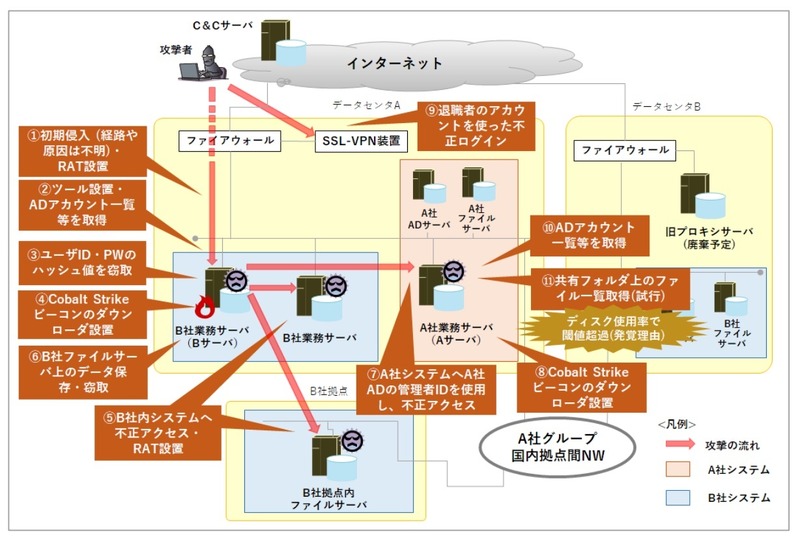

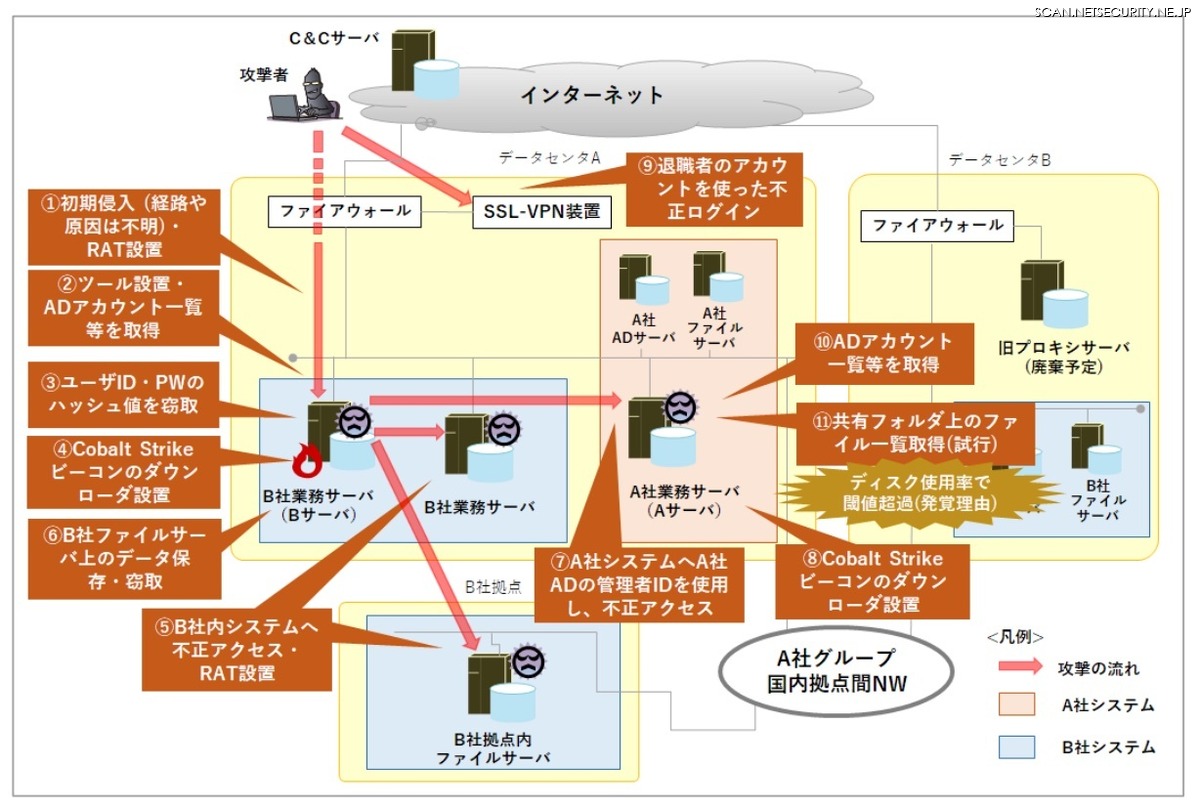

また同四半期は、情報提供元のグループ企業が侵害され、その後同一ネットワーク内にあった情報提供元組織のシステムまで侵害範囲が拡大したとの報告事例があった。これは情報提供元組織の業務サーバの1台で、ディスク使用率の閾値超過のアラートが発生したため、アラートの原因を調査したところ、不審なファイルがサーバ上に存在しており、特定の社員に紐づいた管理者IDからの不審なアクセス履歴が見つかり、さらに調査を進めたところ、当該サーバは同一ネットワーク内にあったグループ企業の業務サーバの1台から不正に侵入されたことが判明したというもの。

グループ企業の業務サーバへの侵入経路や原因は不明だが、最も古い攻撃の痕跡として発覚時から1年半以上も前のものが確認されている。攻撃者はグループ企業の業務サーバに侵入後、ネットワーク内にあるシステムを探索したのち、当該サーバ内に遠隔操作プログラム(RAT)を設置している。攻撃者はおよそ1年後に、ADに含まれる情報の取得やファイル圧縮を行うツールを当該サーバへ設置・実行し、グループ企業ADドメイン内のアカウント情報一覧やサーバ情報を取得している。

攻撃者はさらに半年後に、下記の流れで組織内ネットワークの侵害範囲の拡大を図っている。

【グループ企業システムでの侵害】

・業務サーバ上で、WindowsOSの正規プログラムを悪用し、LSASS というプロセスのダンプを行い、メモリ空間上に保存されていたユーザ ID やパスワードのハッシュ値を取得。

・業務サーバに対し、商用のペネトレーションツール「Cobalt Strike」のエージェントプログラム(ビーコン)のダウンローダを設置。

・グループ企業内の他の業務サーバや、別拠点に設置されたファイルサーバに不正アクセスし、遠隔操作プログラム(RAT)を設置。

・ファイルサーバ上のデータを、パスワード付きの圧縮ファイルとして業務サーバ上に保存。その後、当該ファイルが外部送信(窃取)。

【情報提供元組織システムへの侵害】

・グループ企業の業務サーバから情報提供元組織の業務サーバに対して、情報提供元組織ADの管理者IDを使用し、不正アクセス。

・情報提供元組織の業務サーバに「Cobalt Strike」のエージェントプログラムのダウンローダを設置。

【SSL-VPN からの再侵入】

・退職済みの協力会社社員の SSL-VPN 用アカウントを使い、外部から情報提供元組織および グループ企業のネットワークに接続し、ネットワーク内の共有フォルダやリモートデスクトップ接続が可能な端末を探索。

【情報提供元組織の業務サーバでの情報窃取の試行と発覚】

・情報提供元組織の業務サーバ上で、情報提供元組織のAD上のアカウント情報の一覧や、サーバ情報を取得。

・情報提供元組織の業務サーバから 情報提供元組織のファイルサーバの共有フォルダにアクセスし、攻撃者の用意したバッチファイルを

実行しファイル名一覧の取得を試行。ファイル名一覧を保存する際にディスク使用率の閾値超過が起こり、アラート発生。