●主なポイント

・TA499 は、Vovan や Lexus としても知られるロシアに関係していると考えられる攻撃グループで、少なくとも 2021 年以降、メール攻撃キャンペーンを積極的に行っています。

・北米や欧州の政府高官、著名企業の CEO、著名人などを対象に、録音された電話やビデオチャットに参加させようとするキャンペーンを展開しています。

・この電話の意図が、親ロシアのプロパガンダであることはほぼ間違いないものであり、ロシアのプーチン大統領やロシアのウクライナ侵攻に反対している人々に対して、政治的にネガティブな内容を作り出すために設計されています。

・このようなプロパガンダが、標的とされた人々のブランドや社会的認知に与えるダメージや、偽情報の永続性を考えると、TA499 の活動は決して軽視できる脅威ではありません。

●概要

プルーフポイントのリサーチャーは、2021 年初頭から、ロシア政府を後ろ盾に持つと考えられる TA499(別名:Vovan および Lexus)による悪質な電子メールの攻撃キャンペーンを追跡してきました。TA499 の攻撃キャンペーンは 2022 年 1 月下旬から活発化し、2022 年 2 月下旬にロシアによるウクライナへの侵攻後は、ますます攻撃的な試みを実行しています。それ以来、この攻撃グループは地道な活動を続けており、ウクライナの人道的努力に多額の寄付を行った人物や、ロシアの偽情報やプロパガンダについて公言している著名なビジネスマンや著名な個人にもターゲットを広げています。攻撃メッセージは、標的となった個人から情報を引き出し、電話や遠隔ビデオを通じてさらに接触しようと仕向けてきます。このメールにはマルウェアは含まれておらず、ウクライナ大使館、ウクライナ首相、ウクライナ国会議員、またはそのアシスタントを装った通信や会議への招待状が送られてきています。

プルーフポイントは、TA499 をロシア国家を後ろ盾に持つ攻撃グループであり、なりすましの手法を用いて、愛国心に基づく誤情報を発信していると分析しています。この攻撃グループの攻撃実績としては、ロシア政権について発言したり、対ロシア制裁に賛成したり、有名なロシアの野党指導者アレクセイ・ナワリヌイ(Alexei Navalny)の拘束に反対したりした著名な人物をターゲットにしていることが挙げられます。TA499 が政府からどの程度の公的支援を受けているかは不明ですが、レコーディングは主に、現在のロシア政権とその行動に対する支持と同情を集めるために使用されています。

●プーチン、ロシアへの批判が 2022 年の TA499 の攻撃活動に拍車をかける

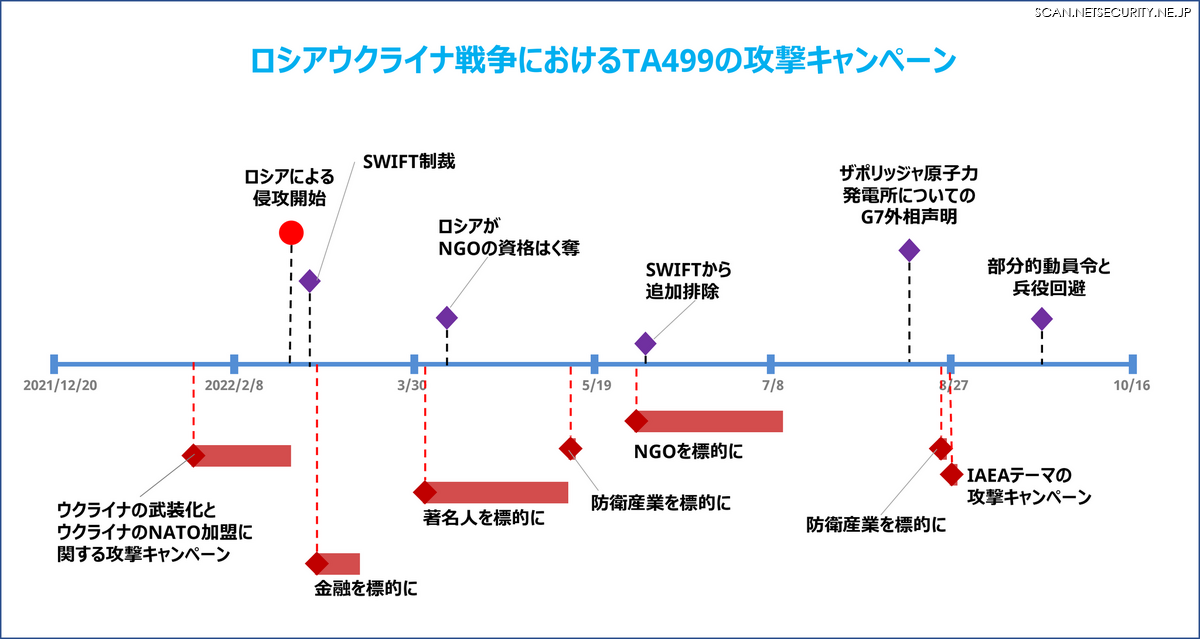

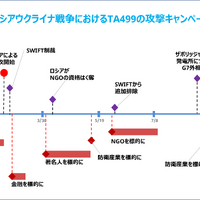

TA499 のメール攻撃キャンペーンは、ロシアとウクライナの緊張が高まるにつれて活発化し、2022 年 2 月にロシアがウクライナに侵攻してからも衰えることなく続いています。

2022 年 1 月下旬以降、この攻撃グループは、北米や欧州の著名な政府高官や著名な企業の CEO とのビデオ通話や電話会議の日程調整に、主に電子メールを用いた攻撃の試行を集中的に行っています。2021 年の活動から一転して、これらの攻撃キャンペーンは、ほぼロシア・ウクライナ戦争に関連するトピックに集中しています。2022 年 3 月に TA499 がターゲットを拡大し、ビジネスマンや著名人など、政府関係者以外の公人も含めるようになりました。ターゲットを拡大した後も、攻撃者は同じソーシャルエンジニアリングをテーマにした誘い文句を使い続けています。

2022 年の後半になってから、TA499 は戦争前のテーマやメールアドレスを再び取り入れ始めましたが、それらは彼らの活動全体のごく一部に過ぎません。

2022 年初頭: TA499 の 2022 年最初のキャンペーンは、2021 年のキャンペーンと同じ攻撃グループが管理するドメイン(oleksandrmerezhko[.]com)と送信者アドレス(office@oleksandrmerezhko[.]com)を使用し、それに関して発言した個人を直接ターゲットにしました。以下がメールのタイトルです。

・ウクライナの対ロシア武装化法案

・パイプライン「ノルド・ストリームII」への制裁を支持する

・ロシアの軍事資産への爆撃などの軍事行動

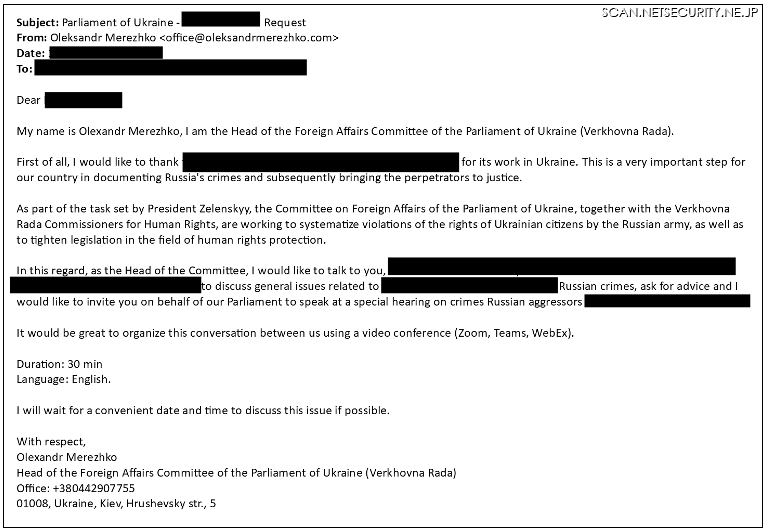

2022 年 3 月、ロシアのプーチン大統領のウクライナでの行動が国際社会から非難され、制裁が開始されたことを背景に、TA499 は新たなペルソナになりすますようになりました。最も顕著なのは、ウクライナの首相 Denys Shmyhal とその補佐官と称する人物になりすますようになったことです。メールの正当性に説得力を持たせるため、送信者アドレスは一般的なインターネットサービスおよび電子メールプロバイダーの Ukr.net を利用し、「the Embassy of Ukraine to the US」「the Embassy of Ukraine in the US:」など在米ウクライナ大使館と名乗り、embassy.usa@ukr[.]net および embassy.us@ukr[.]net のメールアドレスを使用しています。メールのタイトルはウクライナ政府関係者が、メールを受け取った人物に何かを要求するような内容が中心でした。

・Ukrainian Parliament – [Target Name]. Request (ウクライナ国会 - [ターゲット名].依頼内容)

・Prime Minister of Ukraine. Request (ウクライナ首相リクエスト)

・Ukrainian Parliament – [Target Name] (ウクライナ国会 - [ターゲット名])

・Embassy of Ukraine - CEO [Target Name]. Request (ウクライナ大使館 - CEO [ターゲット名].依頼内容)

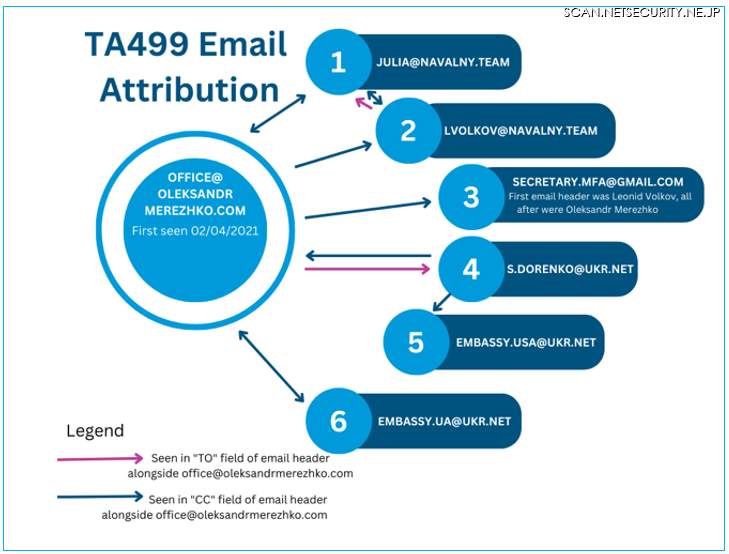

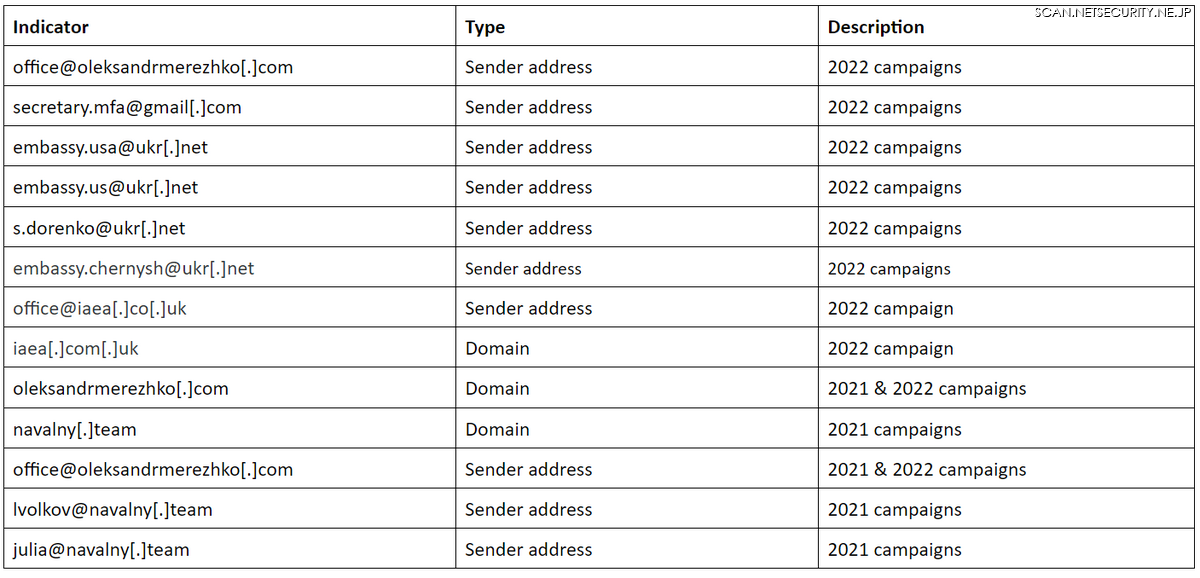

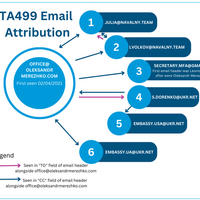

図2 に見られるように、プルーフポイントのリサーチャーは、TA499 が古いアドレスを利用したメールキャンペーンの TO: や CC: の行に新しい送信者アドレスを含めることを好むことから、この新しい活動を特定し追跡しています。ここで重要なのは、攻撃グループがアドレスを繰り返し使用していることです。以前使われたアドレスが休止しているように見える場合でも、将来の TA499 のキャンペーンで復活する可能性があります。

アトリビューション(攻撃グループの紐づけ)した電子メールアドレス

この攻撃グループは、主に2021年に最初の4つを、2022年のキャンペーンでは最後の2つを使用しましたが、TA499は2022年後半に再びナワリヌイとMerezhkoのメールアドレスを活用しはじめました。

オープンソースの報告によると、プルーフポイントが特定したキャンペーンに加えて、Shmyhal のペルソナは、同様に 2 人の英国の閣僚を標的とするために使用されました。手口の類似性から、プルーフポイントのリサーチャーは、これが TA499 の仕業であると高い確信を持って評価しています。

2022 年半ば: 2022 年半ばになると、TA499 は大使館をテーマにした電子メールアドレス(embassy.chernysh@ukr[.]net)の使用し始め、さらに攻撃グループがコントロールする国際原子力機関(IAEA)をテーマにしたドメイン(office@iaea[.] co[.] uk)で「URGENT: IAEA Director General(URGENT:IAEA事務局長)」という件名のメールを国際補佐官に、政府高官の補佐官に送信しています。この活動のタイミングは、ウクライナのザポリージャ原子力発電所の緊急事態に関する IAEA事務局長の公式声明と一致しています。この発電所の状況が国際的に注目されたことが、TA499 が IAEA の誘い文句を使うきっかけになったと思われます。

●初期の TA499 のおとりテーマへの回帰

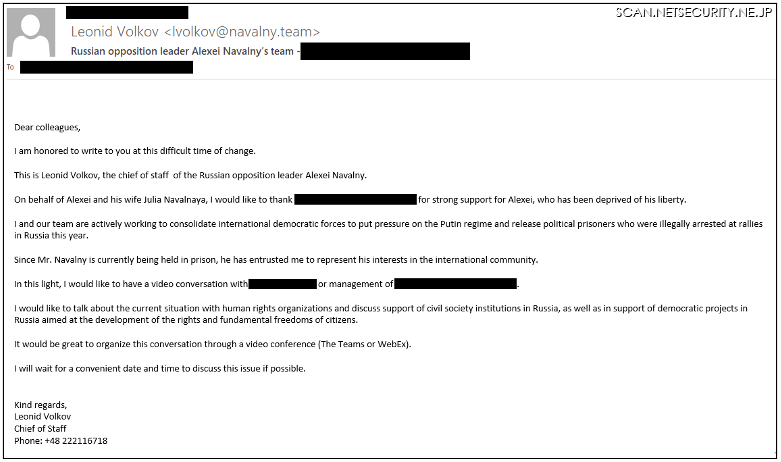

2022 年の残りの期間、TA499 は、少なくとも 2022 年 3 月以降はプルーフポイントのデータで観察されていなかった電子メールアドレスを用いるようになりました。それらにはウクライナの国会議員で欧州評議会(PACE)議会副議長の Oleksandr Merezhko や、ロシアの野党指導者アレクセイ・ナワリヌイのチーフスタッフ レオニード・ヴォルコフ(Leonid Volkov)になりすましたもの(図2に記載)などが含まれます。

このメールアドレスは、2022年3月から2022年9月にかけて休眠状態でした。

ナワリヌイ氏は長い間 TA499 の攻撃キャンペーンの焦点となっており、攻撃グループは 2021 年初頭から、野党議員であるナワリヌイ氏に関心を持ち、彼を公に賛同している個人を標的にしてきました。タイムライン分析とプルーフポイントのテレメトリにより、2021 年 2 月 2 日のナワリヌイ氏の逮捕を非難する声明と、2021 年 2 月 3 日の「Holding Russia Accountable for Malign Activities Act of 2021(2021 年ロシアの悪意ある活動に対する責任追及法)」の再導入に明確に関与した個人を標的にしていることが判明しています。図4 のサンプルメールに見られるように、TA499 は、簡単に録音できる会議への会話誘導を中心としたソーシャルエンジニアリングを繰り返し、以下のような件名で送信しています。

・“Request. Vice-President of the Parliamentary Assembly of the Council of Europe (PACE)” (依頼:欧州評議会(PACE)議員総会副議長")

・“[redacted] - Russian opposition leader Alexei Navalny's team” (〇〇〇 - ロシアの野党指導者アレクセイ・ナワリヌイ氏のチーム)

・“Russian opposition leader Alexei Navalny's team – [redacted]” (ロシアの野党指導者アレクセイ・ナワリヌイ氏のチーム - 〇〇〇)

・“Alexei Navalny's Chief of Staff - [redacted]. Request” (アレクセイ・ナワリヌイの参謀役-〇〇〇 依頼)

・“Re: Meeting with Mr Volkov” (Re: ヴォルコフ氏とのミーティング)

2021年のメールメッセージ

●世界は見ている...YouTube(または RUTUBE)で

TA499 は、ビデオ通話の記録を YouTube と RUTUBE に投稿しています。攻撃グループの YouTubeチャンネルの 1 つは、ロシア・ウクライナ戦争の初期に削除されたため、TA499 は投稿のために古い YouTube チャンネルの 1 つを使用することに戻らざるを得ませんでした。

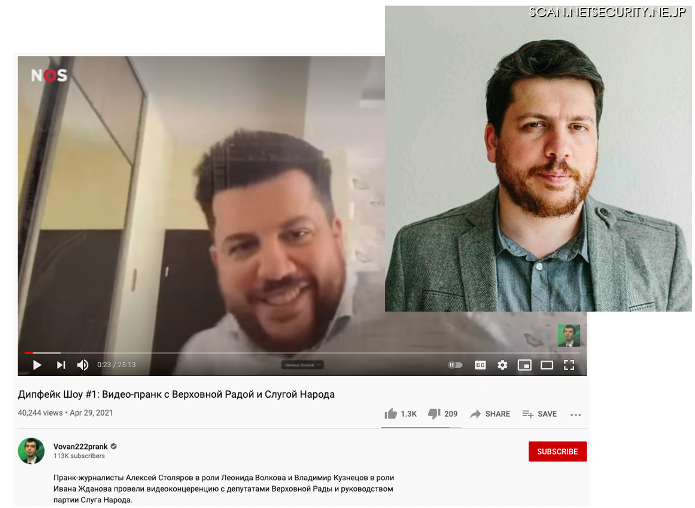

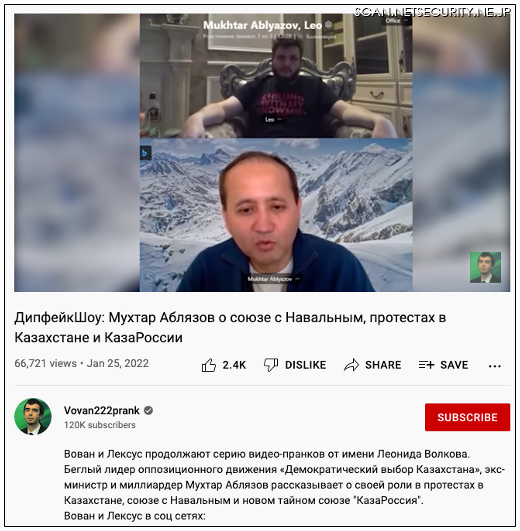

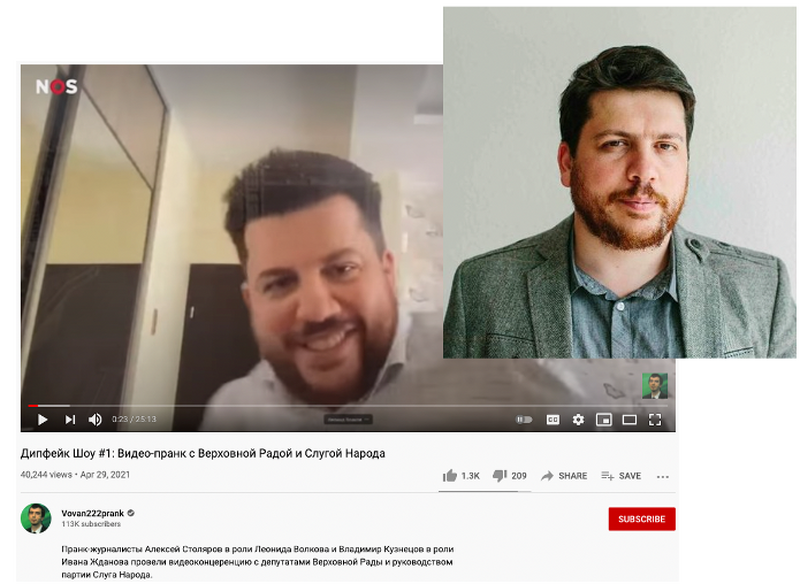

TA499 は、ビデオ通話において、様々な著名な人物にメイクアップまでしてそっくりになりすましました。ウクライナ首相、Denys Shmyhal、Oleksandr Merezhko になりすましたこともあります。2021 年に録画されたビデオ通話では、TA499 がレオニード・ヴォルコフになりすました様子も確認されています。オープンソースの レポートでは、TA499 がヴォルコフの外見や、おそらく他の人の外見になりすます方法について、ディープフェイク人工知能ソフトウェアの使用を詳しく説明していますが、攻撃グループはこのソフトウェアの使用を否定しています。TA499 は、音声変調を使用していないように見えます。おそらくターゲットがなりすまされた本物の人物にこれまで接触しておらず、突然の誘いによって事前に確認できない点を狙っての活動と思われます。

「Дипфейк Шоу」または「Deepfake Show」のスクリーンショット(左)と、

比較のための本物のヴォルコフの写真(右)

TA499 との会話は通常シリアスに始まり、ターゲットが自発的に可能な限り多くの情報を話すように仕向けています。ターゲットが質問を始めると、なりすました攻撃者はターゲットの返答を繰り返し、会話を継続させるように努めています。2021 年のビデオでは、レオニード・ヴォルコフになりすました人物が資金援助を求め、ナワリヌイ率いるロシアの野党と連携して特定の義務や努力を表明するよう、ターゲットに促しているように見えるものがあります。ターゲットがこの問題について発言すると、ビデオは一転してふざけたものとなり、ターゲットの恥ずかしい発言や行動を捉えようとしています。録音された映像は、強調して編集され、YouTube や Twitter にアップされ、ロシア語圏や英語圏の視聴者に公開されます。

攻撃グループのYouTubeチャンネルに投稿したが、その後削除された

●結論

TA499 は非常にパブリックなグループであり、ファンの支持を集めています。彼らは、本レポートで取り上げた内容をオンラインで投稿するだけでなく、ロシアの国営メディアで再現を行ったり、カンファレンスに参加するペルソナを持っています。ロシアとウクライナの戦争が当面終結する見込みがなく、ウクライナが世界中の組織から支持を集め続けていることから、TA499 はインフルエンサーのコンテンツと政治的アジェンダを支持する攻撃キャンペーンを継続しようとするだろうと、プルーフポイントは高い信頼性をもって評価しています。TA499 は、この活動を支援するために、古いインフラを再利用したり、追加のインフラを構築したりする可能性が高いと思われます。

この攻撃グループのターゲットになることは、徐々に一般的になってきています。TA499 の主な標的は、どの企業においてもエグゼクティブレベルまたは可能な限り注目度の高いポジションであることに変わりはありませんが、プルーフポイントは、自分が TA499 の標的になる可能性があると考える人は、ビデオ会議でのビジネスや政治トピックについての議論を誘う人物については身元確認をおこなうことを推奨しています。特に、知名度の高い人物が、事前に確認された情報源から紹介されることなく、電子メールを通じて突然接触してきた場合は、慎重に対応する必要があります。

●IOC : Indicators of Compromise (侵害の痕跡)

![図3.2022年後半、TA499は再びMerezhkoを装い、電子メールアドレスoffice@oleksandrmerezhko[.]comを使用このメールアドレスは、2022年3月から2022年9月にかけて休眠状態でした。](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/40996.png)