トレンドマイクロ株式会社は4月6日、岡本勝之氏による「攻撃再開から1か月、EMOTETの新たな変化は?」と題する記事を公開した。活動と停止を繰り返すマルウェア「EMOTET」が3月7日に攻撃メール送信を再開したことを受け、攻撃状況を分析している。

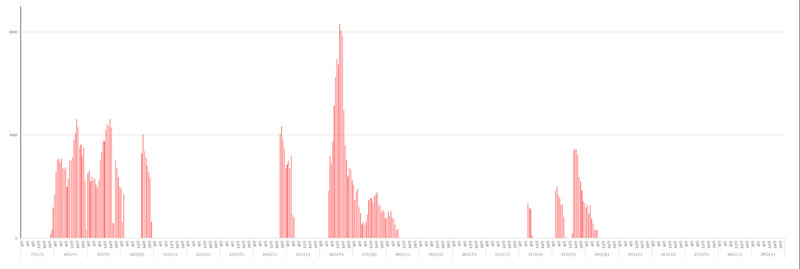

EMOTETは、2022年11月の攻撃再開から10日後に再び活動休止状態に戻っていたが、同社では3月7日夜に攻撃メールの再開を確認した。前回と異なり3週間を経過しても攻撃が継続しているが、3月最終週には攻撃を確認できず、このまままた活動休止に入る可能性も考えられるとしている。

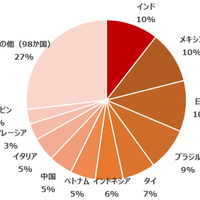

活動を確認できた約3週間の攻撃メール(約36万件)の分析では、EMOTETの特徴である平日のみの攻撃メールが確認できた。これは、例えばTLD(トップレベルドメイン)別で3位となったイタリアにおいても、現地時間の8時台から17時台に送信が集中していた。また、IPアドレスによる送信元は100カ国以上に及び、大きく偏った傾向は見られなかった。

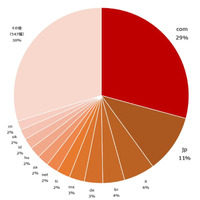

一方、メール受信者のTLD別割合では「.com」が全体の約3割を占め、日本(.jp)は約1割であった。ただし、「.com」など他のTLDでも日本国内で使用するメールアドレスがあることを考慮すると、日本への攻撃メール送信は他の地域よりも有意に多いとしている。

攻撃メールの内容では、以前と同様に「返信型」が中心であるが、ダウンローダである添付ファイルには変化がみられた。3月7日の活動再開直後は、パスワードがかけられていないZIP圧縮ファイル内に、解凍後にファイルサイズが500MBを越える大きなWord文書ファイルが使われた。3月9日には、Officeの「信頼できる場所」の設定を悪用するタイプの文書テンプレートも確認された。いずれも既知の手法である。

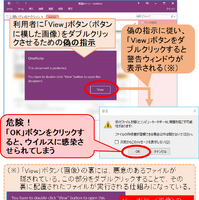

しかし3月16日には、Microsoft OneNoteファイル(.one)を圧縮ファイルではなく、直接添付するパターンを確認した。これはファイルを開いた際に、OneNoteからのメッセージを偽装した画像表示をダブルクリックさせることにより、その裏に埋め込まれたスクリプトファイルを実行させようとする手口である。EMOTETの攻撃メールでは初めて確認された。

これは、Word文書による攻撃が成果を上げてないためと見ている。実際にOneNoteファイルの悪用が確認された3月16日以降は、添付ファイルにおける「.one」の割合が8割に増加している。ユーザは、ソーシャルエンジニアリングの手法と組み合わされることから、メールの添付ファイルや本文内のURLからダウンロードされるファイルに細心の注意を払う必要があるとしている。