プルーフポイントのリサーチャーは、Microsoft Teams を効果的に悪用する以下の新しい攻撃手法を発見しました:

・アカウント侵害後のなりすましと操作テクニック

・フィッシングのためのタブの使用

・タブを使ったマルウェアの即時ダウンロード

・デフォルトの URL を悪意のあるリンクに置き換えることで、会議の招待状を武器化

・既存の URL を悪意のあるリンクに置き換えることで、メッセージを武器化

●概要

マイクロソフトは、多くの組織や企業にとって主要な業務効率のパートナーです。これらの組織は、Microsoft Office製品群を、日々のクラウドエコシステムのニーズに対する信頼できる基盤として、広く知られています。しかし、プルーフポイントが過去に示したように、このクラウドへの移行は、新しい種類の脅威をもたらすものでもあります。

今日、攻撃者はクラウド環境やサービスに狙いを定め、既存のセキュリティ上の欠陥や脆弱性をさまざまな悪意のある目的のために活用しようとしています。私たちは、このような傾向について広く発表し、攻撃者がマイクロソフトのサービスを攻撃に利用していることを示し、攻撃者がセキュリティ対策を回避しながらマイクロソフトSway を効果的に武器化できる方法を公開しました。攻撃者に狙われ、悪用されているアプリは、Sway だけではありません。

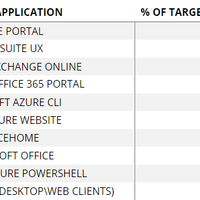

プルーフポイントの脅威リサーチャーは、2022 年下半期を通じて検出された、Microsoft 365クラウドテナントを標的とした 4 億 5000 万以上の悪質なセッションを分析しました。調査結果によると、Microsoft Teams は最も標的とされた 10 個のサインインアプリケーションの 1 つであり、標的とされた組織の 40 % 近くが少なくとも 1 回の不正なログイン試行がおこなわれていました。

本ブログでは、最も人気のある(そして最も狙われている)ネイティブクラウドアプリケーションの 1 つである Microsoft Teams を悪用するための複数の方法を明らかにします。これらの手法により、攻撃者は Office 365 の認証情報を窃取するクレデンシャル フィッシングを効果的に実行し、悪意のある実行ファイルを配信し、侵害されたクラウド環境内での足場を拡大することができます。

●デフォルトのタブの仕組みを悪用

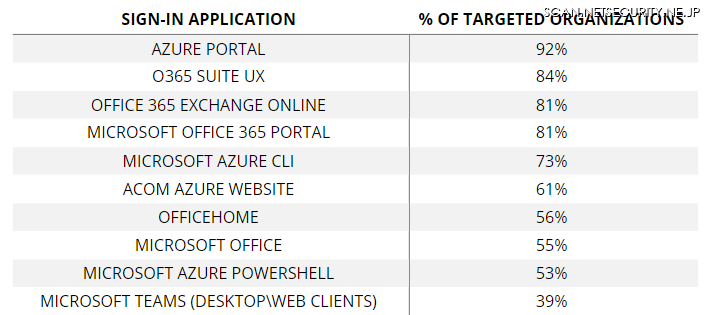

Microsoft Teamsプラットフォームは、Teamsチャンネルまたはチャットを通じて、個人およびグループのメッセージ機能を提供しています。各チャネルやチャットには、異なるアプリケーションによって作成された追加のタブを含めることができます。個人チャットやグループチャットに表示されるデフォルトのタブの例として、SharePoint や OneDrive に関連する「ファイル」タブが挙げられます(図2)。タブの操作は、アカウントの侵害に続いて、強力でほぼ自動化された攻撃ベクトルの一部となり得ることが分かりました。

通常、ユーザーは、新しい名前が既存のタブの名前と重複しない限り、タブの名前を自由に変更することができます(例:「ファイル」)。また、タブをデフォルトのタブ(例:「ファイル」)より前に配置することは制限されているはずです。

しかし、文書化されていない Teams APIコールを使用して、タブの並び替えや名前の変更を行い、元のタブを新しいカスタムタブと入れ替えることができることが判明しました。

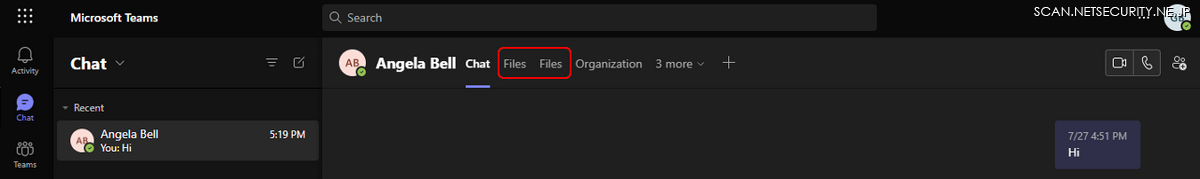

この一見良さそうな「機能」を攻撃者が利用する方法の 1 つが、ネイティブアプリの「Webサイト」を利用することで、ユーザーが選んだウェブサイトを Teamsチャネルやチャットの上部にタブとして固定することができます(図3 および図4 )。

攻撃者は、「Webサイト」インスタンスをタブとして固定した後、タブの名前を操作して、既存のタブの名前に変更し、再配置することができます。効果的にネイティブタブを視界から追い出すことができれば、不正なタブに引っ掛かりやすくなる可能性が高まります。

この新しいタブは、Microsoft 365 のサインインページを装ったクレデンシャル フィッシングWebページなど、悪意のあるサイトを指すために使用される可能性があります(図5)。Webサイトのタブの URL は、ユーザーが意図的にタブの「設定」メニューにアクセスしない限り表示されないように設計されているため、攻撃者にとって非常に魅力的なものとなり得ます。

ブラウザのセキュリティに関するベストプラクティスでは、URLバーなどの重要な指標をよく確認し、不審なリンクをクリックしないよう教育されていますが、この場合、Teams には URLバーが表示されないため、そういった指示はすべて無意味なものになります。そのため、疑うことを知らない被害者は、アクセスした Webページが実際には悪意のあるものであることに気づきにくいのです。

私たちのシミュレーションが示すように(proofpoint Blog 記事 図6を参照)、上記の危険な機能を組み合わせることで、攻撃者は侵害された Microsoft 365 環境内に悪意のあるコンテンツを最小限のリスクでシームレスに仕掛けることができるようになります。

しかし、これだけではありません。同じメカニズムを簡単に悪用するもう一つの方法は、Webサイトタブを使用してファイルを指定することです。これにより、Teams(デスクトップまたは Webクライアント)が自動的にユーザーのデバイスにファイルをダウンロードし、被害者の企業デバイスやネットワーク内に悪意のあるドロッパーを設置する可能性があります(proofpoint Blog 記事 図7を参照)。

●会議への招待状を武器化する

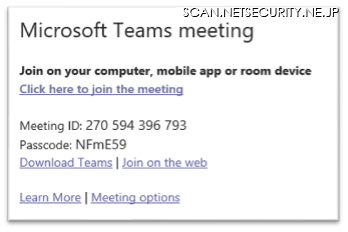

タブだけが、攻撃者によって悪用される Teams の機能ではありません。Microsoft Teamsプラットフォームは、ユーザーのカレンダーと同期して、スケジュールされた会議を表示、作成、編集することも可能です。デフォルトでは、Teams のオンラインミーティングを作成する際、ミーティングの説明文の中にいくつかのリンクが生成され、送信されます(図8)。これらのリンクは、ユーザーがオンラインミーティングに参加したり、Teams のデスクトップクライアントをダウンロードしたりするためのものです。

通常、攻撃者が会議招待の内容を操作するためには、Outlook や Microsoft Exchange へのアクセスが必要ですが、攻撃者がユーザーの Teamsアカウントにアクセスすると、Teams APIコールを使用して会議招待を操作し、良質のデフォルトリンクを悪意のあるものと交換することができます。

高度な攻撃者は、会議の招待状内のデフォルトリンクを自動的に変更し、組織内外のユーザーをフィッシングページやマルウェアホスティングサイトに誘導し、チームインストールファイルを装ったマルウェアを即時にダウンロードさせることができます。(proofpoint Blog 記事 図9を参照)

●メッセージのハイパーリンクを武器化する

ユーザーの Teamsトークンにアクセスできる場合、攻撃者は Teams の API またはユーザーインターフェースを使用して、送信メッセージ内の既存のリンクを武器化することができます。これは、良質のリンクを、悪意のあるウェブサイトや悪意のあるリソースを指すリンクに置き換えるだけでおこなうことができます。このシナリオでは、背後にある URL が変更されても、表示されるハイパーリンクは変更されません(proofpoint Blog 記事 図10を参照)。

Teams API では、プライベートまたはグループチャットメッセージに含まれるリンクを迅速かつ自動的に列挙・編集できるため、攻撃者が実行するシンプルなスクリプトを使えば、数秒以内に無数の URL を武器化することができます。その後、洗練された攻撃者がソーシャルエンジニアリングの技術を利用して新しいメッセージを送信し、疑うことを知らないユーザーに、編集され、今や兵器となったリンクをクリック(または「再訪問」)するように促すかもしれません。

●潜在的な影響

このブログに記載した悪用方法は、侵害されたユーザーアカウントまたは Teamsトークンへの既存のアクセスを必要とすることに留意することが重要です。とはいえ、2022 年には、Microsoft 365 のテナントの約 60 %が、少なくとも 1 件のアカウントを乗っ取られるインシデントを経験しています。したがって、これらの方法は、攻撃者に侵害後のラテラルムーブメントの有効な可能性を提供することになります。

クラウドの脅威をめぐる過去の攻撃事例と現在進行中の傾向を分析した結果、攻撃者はより高度な攻撃ベクトルに移行していることがわかりました。新しい攻撃手法やツールの採用は、アプリが持つ機能に潜む明白なセキュリティ欠陥と組み合わさることで、組織をさまざまな重大なリスクにさらしています。

●組織を守るための推奨策

Microsoft Teams を利用したフィッシングやマルウェアのリスクから組織を守るための方法は以下の通りです:

・セキュリティ意識向上: Microsoft Teams を使用する際に、これらのリスクを認識するようユーザーを教育する。

・クラウドセキュリティ: クラウド環境内で Teams にアクセスする攻撃者を特定します。そのためには、初期のアカウント侵害を正確かつタイムリーに検出し、影響を受けるサインインアプリケーションを可視化する必要があります。

・Webセキュリティ: Teams のメッセージに埋め込まれたリンクによって開始された悪意のあるセッションを隔離します。

・Microsoft Teams の使用状況を確認する: 定期的に標的型攻撃を受けている場合は、クラウド環境における Microsoft Teams の利用を制限することを検討します。

・アクセスを制限する: Teams のサービスは、可能な限り内部のみに限定し、他の組織との通信にさらされないようにする。

攻撃者は、ユーザーの認証情報を盗み出し、ユーザーのアカウントにアクセスするための新しい方法を常に模索しています。このブログが示すように、Microsoft Teams は、人気のあるクラウドアプリケーションであるため、さまざまな形態のクラウド攻撃のプラットフォームとして利用される可能性があります。

クラウドアプリを保護し、安全なクラウド環境を構築するための支援方法については、プルーフポイントにお問い合わせください。

プルーフポイントによる今回の調査結果の公開を受け、マイクロソフトは以下のガイダンスを発表しています: "マイクロソフトは、ユーザーが Microsoft Teams におけるセキュリティのベストプラクティスを遵守し、ゼロトラストセキュリティモデルの採用や、セキュリティアップデート、アンチウイルスアップデート、認証を管理する堅牢な戦略の採用など、セキュリティとデータ保護に関する業界標準のベストプラクティスを採用するよう推奨しています。Zero Trust Security の詳細については、https://aka.ms/zerotrust. を参照してください。"