一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は8月7日、不正アクセス等のサイバー攻撃での個別の被害公表時の扱い方と、複数組織がいる場合の全体のコーディネーションについての解説をブログで発表した。早期警戒グループの佐々木勇人氏が執筆している。

サイバー攻撃で悪用された脆弱性に関する情報の被害公表時の取り扱いについては、サイバー攻撃被害に係る情報の共有・公表ガイダンス検討会で議論され、同ガイダンスでも示されている。

同ブログでは、被害公表時に侵害原因についてある程度の詳細を公表することは、必ずしも被害組織にとってネガティブなものではなく、ゼロデイ攻撃や運用保守ベンダー経由の攻撃など、被害組織自身の対策では予防・回避が極めて困難だったことを知らしめることもできるとしている。

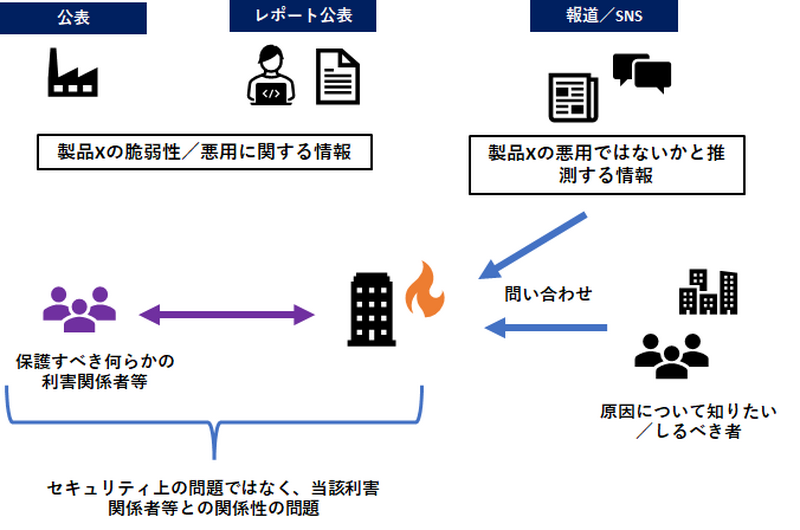

また、被害組織への取材に対し「原因となった製品名/システム名についてはセキュリティの問題上答えられない」という回答があるが、ガイダンス77ページ目にもある通り、サイバー攻撃に係るさまざまな情報の特性から、非公表とした情報が完全に秘匿され続ける可能性は低く、侵害原因について「セキュリティの問題上答えられない」という回答は現実的ではないと言及している。

未修正の脆弱性悪用であったとしても、いずれはJPCERT/CCなどの調整により公表され、悪用に関する注意喚起が発出され、既知の脆弱性であれば、すでにメーカーからの公表や悪用に関する注意喚起、分析レポートが出ているため、「みんな何が原因だったのかわかっているのに当事者はかたくなに言及しない」状況に一体どのような秘匿すべき利益があるのか疑問を投げかけ、「単純なセキュリティインシデントに係る技術的対応以外の何らかの利害関係において、なおも秘匿すべき事情がある、ということであれば、それは「セキュリティの問題上答えられない」という回答以外の回答が適切なはず」と述べている。

その他、同ブログでは複数の被害組織で同一の原因による侵害が発生した場合の国内全体でのコーディネーションについても解説を行っている。

![ダークネット議会開催/ゲートウェイ機器が標的に/“心ある”専門家と再検討を/WeChatのダダ漏れっぷり ほか [Scan PREMIUM Monthly Executive Summary 2023年6月度] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/42020.jpg)