トレンドマイクロ株式会社は10月3日、「EV証明書の不正利用:マルウェア『RedLine』、『Vidar』の最新攻撃手法を解説、ランサムウェア感染の危険も」と題する記事を公開した。情報窃取型マルウェアで知られるこれらの攻撃グループの新たな動向について解説している。

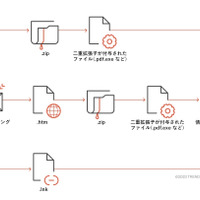

同社では2022年半ば以降、情報窃取型マルウェアファミリ「RedLine」と「Vidar」の活動状況を監視している。最新の動向として、RedLineやVidarの背後にいる攻撃グループは、情報窃取ツールを配布するだけでなく、同じ経路からランサムウェア用ペイロードを配布していることが判明した。

ペイロードの配布により、同グループは各種技術を多目的で使用できるようにし、さまざまな活動を並列的に行っていると同社では推測している。今回調査した事例では、情報窃取型マルウェアが配布された後、しばらくして同じ経路からランサムウェア用ペイロードが送りつけられるようになったという。

また、最初に配布された情報窃取型マルウェアは、EV(Extended Validation)コード署名証明書で署名されていた。EV証明書は、TLS/SSL証明書の場合と同じく、取得には厳格な審査が行われる。

一般的なOV(企業認証)証明書では、ドメインの所有者、名前、種別、ステータス、住所などが検証されるが、EV証明書の場合にはOVの要素に加え、企業の公開電話番号、事業の継続期間、登録番号と管轄、ドメイン不正検査、連絡先のブラックリスト検査、申請者の雇用状況を確認するための電話連絡など、7つの追加手順が必要となる。

コード署名証明書においては、CA/Bフォーラム(CABF)により2023年6月からはハードウェアでの鍵生成(トークン)が必須となった。これは、秘密鍵と証明書をソフトウェアデータとしてコピーできない状態で保管することにより、端末から窃取されるリスクを低減することを目的としている。

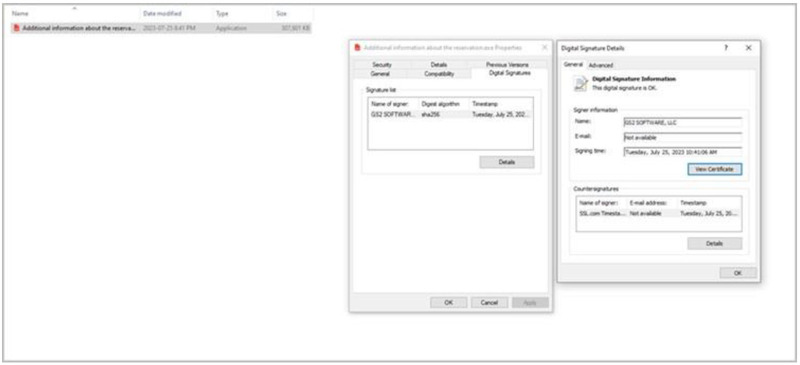

しかし、今回の事例では2023年7月から8月にかけて、EVコード署名付きの検体が30個以上発見された。同社が「TrojanSpy.Win32.VIDAR.SMA」として検知した情報窃取ツールは、検体ごとにハッシュ値が異なるなど、多態性(ポリモーフィック)が備わっていた。単一の攻撃グループからこれだけ多くの検体が確認される事例は、同社が把握している限り初めてだという。

QAKBOTのオペレーターが通常のコード署名証明書を不正利用した事例では、認証局(CA:Certificate Authority)が被害組織になりすしていた攻撃者に対して直接発行したものであると推測される。

ただし、今回の場合はハードウェアトークンが必須であるため、ハードウェアトークンを自身で保有していたか、ハードウェアトークンが接続された端末へのアクセス権を取得していたと考えられるとしている。(クラウドサービスの場合はハードウェアトークンは不要)

同社では、証明書の発行元であるCAに問い合わせ、当該証明書を使用したコード署名が全て無効化されるように、発行日自体を失効日として扱うべきである旨を伝えた。その後、CAは3月21日を失効日とし、それ以降に署名された検体の全てが無効化された。

情報窃取型マルウェアにはEV証明書でコード署名されていたが、ランサムウェア用ペイロードを作成するファイルにはコード署名はなかった。しかし、攻撃元のグループは同一であり、経路も同じため、分業体制が敷かれていると推測している。

同社では対策として、企業や組織では脅威が進行する前の早い段階から攻撃を阻止し、システム侵入による被害が広がる前にこれを検知できるように、シフトレフト(Shift Left:攻撃ライフサイクルの早い段階に焦点を向ける)の発想に基づく対策の実施を推奨している。