日本電気株式会社(NEC)は10月13日、内部不正の攻撃のシナリオに沿って Elastic Securityの機能を同社セキュリティブログで解説している。NECサイバーセキュリティ戦略統括部セキュリティ技術センターの加来大輔氏が執筆している。

Elastic Security は下記の機能を備えており、Elastic Security を使用することで、組織内のマシンから収集した情報を可視化して、効率的なインシデント対応を行うことができる。

Rule:不審なイベントを特定するための検知ルール

Alert:Ruleによって不審であると判断された際に発生するアラート

Case:Alertを確認して、事案が発生したと判断した際はCaseを作成して調査を実施

Timeline:不審なイベントを時系列に並べた表

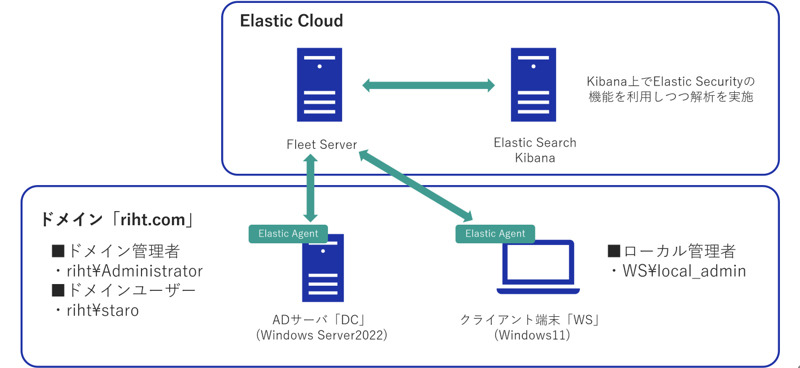

今回の検証では、Elastic Cloud(v8.10.2)の無料Trialを活用して、図の環境を構築している。riht.comの各マシンには Elastic Agent がインストールされており、データの収集やElastic Securityからの指示の実行を行う。

加来氏は、検証環境に対し下記の攻撃シナリオを実施している。なお、同シナリオで登場する架空の人物「佐藤さん」は、クライアント端末「WS」の正規の利用者で、佐藤さんが内部不正を実施する。

1.佐藤さんが「WS」に対してローカル管理者「WS\local_admin」の権限でログオン

2.DownloadフォルダをWindows Defenderの除外リストに追加した後、Edgeから資格情報窃取ツールMimikatz をダウンロード

3.Mimikatzで「lsadump::cache」を実行してドメイン管理者のパスワードハッシュを取得

4.佐藤さんは、取得したパスワードハッシュからドメイン管理者のパスワードの平文を取得

5.取得したドメイン管理者の平文パスワードを用いて、「WS」からADサーバ「DC」にリモートログオン

同ブログでは、攻撃シナリオへの初動対応として、AlertからCaseを作成し、「WS」を隔離、調査として、Mimikatzがレジストリの資格情報にアクセスした痕跡、「WS」から「DC」へのアクセスを確認し、タイムラインを作成している。