一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は10月25日、フィッシングサイト経由の認証情報窃取とドメイン名ハイジャック事件について、ブログで発表した。インシデントレスポンスグループの水野哲也氏が執筆している。

同ブログでは、JPCERT/CCが2023年7月上旬に確認した、日本国内で利用されていたドメインが不正に別のレジストラーに移管されるドメインハイジャックの事例を紹介している。

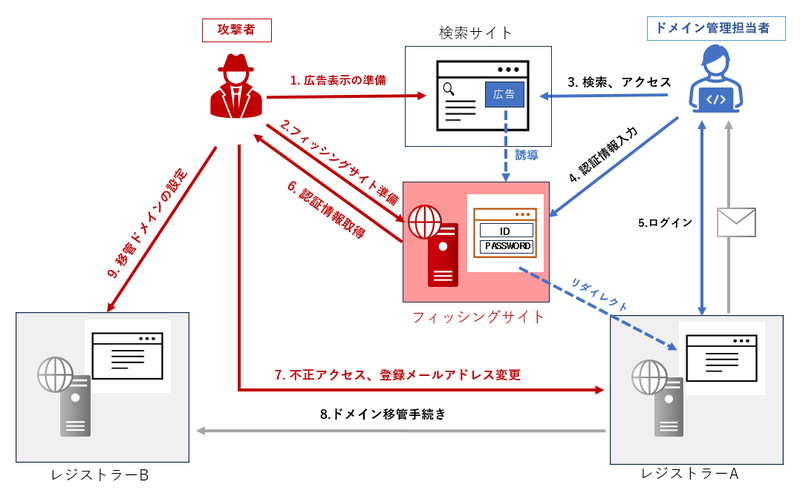

同ブログによると、攻撃者は事前に検索サイトの広告でレジストラーのフィッシングサイトが表示されるよう準備しており、フィッシングサイトにアクセスしたドメイン管理担当者が認証情報を入力することで、攻撃者に認証情報を窃取されるとのこと。フィッシングサイトに認証情報を入力すると、正規サイトにログイン済みの状態としてリダイレクトする仕組みとなっていたため、フィッシング被害に気付きにくいようになっていた。

攻撃者はその後、窃取した認証情報を使用してレジストラーの正規サイトにログインし、ドメインを別のレジストラーに移管する手続きを行っている。ドメイン管理担当者は、ドメイン移管ロックの機能を利用していたが、攻撃者自身がドメイン移管ロックの解除を行っている。

同ブログでは、事前対策として下記の対応を推奨している。

・検索サイトで表示されたリンクが正しいものと断定せず、確認済みの公式アプリや、Webブラウザのブックマークからアクセスする

・サイトの提供するセキュリティ機能(2段階認証など)を活用する

・簡単なパスワードや、同じパスワードの使いまわしを避ける