デジタルアーツ株式会社は11月14日、偽アップデートの代表的マルウェア配信フレームワーク「SocGholish」の分析レポートを公表した。

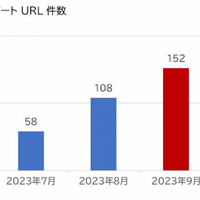

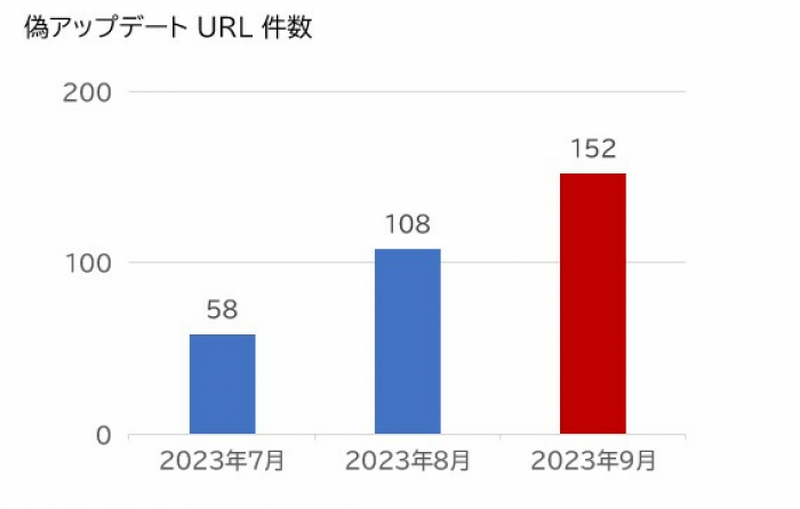

偽アップデート(Fake Update)は、偽のアップデートページを表示してアクセスしたユーザーにマルウェアをダウンロードさせる攻撃で、いくつか異なるパターンがあり、2023年には「SocGholish」、「ClearFake」、「SmartApeSG(ZPHP)」「FakeSG(RogueRaticate)」、「FakeUpdateRU」などが観測されている。同社が観測した偽アップデートのURL件数は、2023年7月に58件、8月に108件、9月に152件と、直近3ヶ月で右肩上がりに増加している。

同社が今回、分析を行っている「SocGholish」 は、様々なマルウェアを配信するために使用されているJavaScriptフレームワークで、2017年末頃から観測されており、2022年に米国の250以上のニュースサイトを改ざんしたことも判明している。

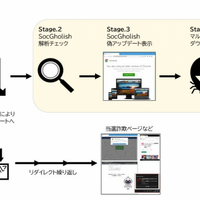

同レポートによると、「SocGholish」はブラウザ上で正規サイトの html を置き換えることで、偽アップデートページを表示し、マルウェアをダウンロードさせていることが判明している。改ざんされた正規サイトにアクセスすると JavaScript が順次実行され、アクセスしたブラウザ上で html の置き換えが発生する、実際に偽アップデートページを表示する際は、リダイレクトはせず、アドレスバーも元の正規サイトの URL のままで、一瞬で表示されるため、不信感を与えにくくなっている。

「SocGholish」は、アクセスした人の動作等を含め、IPアドレスや解析者・サンドボックスなどの機械的なアクセスかどうかといった様々な項目で確認を行いながら挙動を変化させ、チェック時に問題が確認され、想定するターゲットではないことが判明した場合は、別ルートに誘導される、そのステップで終了し偽アップデートページが表示されない等、想定するターゲットにのみ偽アップデートページを表示させることで、様々な解析回避を行っている。

想定するターゲットの場合、html が大きく置き換えられ、偽アップデートページが表示され、ページ内のボタンをクリックすることでファイルがダウンロードされる。ダウンロード部分には解析回避で用いられる「HTML Smuggling」という手法を確認している。

![反社と会社 ランサム共謀/ENISA 年次報告/東大教員 講演依頼 ほか [Scan PREMIUM Monthly Executive Summary 2023年10月度] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/43178.jpg)