日本電気株式会社(NEC)は2月7日、ソフトウェアに潜む脆弱性をソースコードを用いることなく実行ファイルのバイナリコードから検出する技術を開発したと発表した。

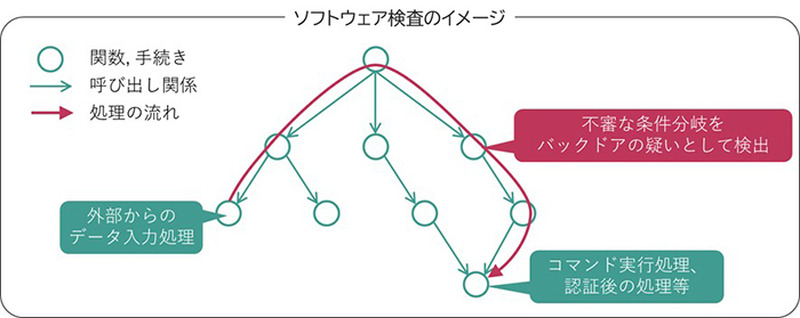

一般的なソフトウェアの静的解析技術ではソースコードを対象とするが、同社が開発した新技術ではバイナリコードに静的解析を実施、特に外部から入力されたデータがソフトウェア内のどの処理で使われているかを追跡し、コマンド実行処理など機微な処理の制御に用いられている場合に、バックドアの疑いのある不審な実装として検出する。

同社では新技術の特長として、下記3点を挙げている。

1. ソースコードのないソフトウェアの検査が可能

ソフトウェアによってはソースコードが入手できないことがあり、その場合は専門家が人手で検査を行うなどソフトウェアの安全性を確認する手段が限られていた。

2. ビルド環境汚染の懸念にも対応可能

ビルド後のバイナリコードを検査するため、ビルド時に混入する脆弱性や不正機能等のビルド環境に起因する問題を含めた安全性の検査が可能となる。

3. 検査品質の均一化が可能

検査業務の一部を自動化するため属人性が排除でき、一定の検査品質を担保することが可能となり、ソフトウェアの静的解析による検査に要する時間を40%短縮できる見込み。