日本電気株式会社(NEC)は5月17日、ばらまき型フィッシングメールについての分析記事を同社セキュリティブログで発表した。セキュリティ技術センター サイバーインテリジェンスグループのA藤(ハンドルネーム)氏が執筆している。

同ブログでは、実際にA藤氏が受信したフィッシングメールに対し、送信ドメイン認証(SPF/DKIM/DMARC)がどのように機能したかについて、同氏が2023年9月27日以降に受信したフィッシングメール596件を対象に分析している。

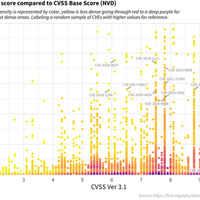

同氏の分析によると、SPFのみではフィッシングメールの約66%が、DKIMのみではフィッシングメールの約73%が、SPFとDKIMを組み合わせた場合はフィッシングメールの約55%がフィルタされないことが判明した。SPFとDKIMと組み合わせることで、ヘッダーFromの詐称の可能性があるが約45%のメールをフィルタ可能であった。

DMARCではフィッシングメールの約72%が、SPF・DKIM・DMARCを組み合わせた場合はフィッシングメールの約46%がフィルタされないことが判明した。DMARCの結果から、ヘッダーFromの詐称のおそれなく約28%をフィルタ可能と言えるとしている。

同ブログでは、DKIM・DMARCの導入で全てのフィッシングメールを消すことはできないが、より多くのメールをフィルタ可能であったり、ヘッダーFromの詐称の恐れが無いことの判定が可能となるとしている。