国立研究開発法人情報通信研究機構(NICT)は、日本で唯一の情報通信分野を専門とする公的研究機関だ。身近なところでは日本標準時の生成・配信を担うほか、光通信やワイヤレス通信、最近では脳通信や AI といった先端技術の研究にも取り組んでいる。

セキュリティ研究も重要なテーマの一つだ。NICT のサイバーセキュリティ研究所長、井上 大介 氏は「2000 年に発生した中央省庁Webサイトの大規模書き換え事案をきっかけに、日本でもきちんと研究開発を進め、セキュリティ事案に対応できる人材を育成しなければならないだろうという機運が生まれ、2005 年頃から本格的にセキュリティ研究が始まりました」と振り返る。

当初は 3 人からのスタートだったが、魔王を倒すパーティを作る勇者のごとく少しずつ仲間を集め、今や 130 人体制でさまざまなサイバーセキュリティ研究や人材育成に取り組んでいる。「ドラクエで言えば、勇者は戦士に比べると戦闘力は弱く、魔法使いよりも魔力は低く、盗賊よりも素早くありません。勇者一人だけでは何もできません。唯一あるのは『魔王を倒しにいこう』というモチベーションだけです。その目的に向け、高いスペシャリティを持つ仲間を集めています(井上氏)」

こうしたメンバーの力も生かしながら、サイバーセキュリティの産学官の結節点として「CYNEX」(Cybersecurity Nexus)を発足させ、国産のセキュリティ技術開発の促進に取り組み、魔王ならぬ、サイバー攻撃への戦いを挑んでいるところだ。

井上氏は、新しもの好きの父親が購入したポケットコンピュータや MSX2 を用い、小学生の頃から BASIC でプログラミングを始めた。さらに、SF好きでもあった父親の影響で、「トロン」や「ウォー・ゲーム」といった SF映画も繰り返し見ていたという。「NICTER」をはじめとする、サイバーセキュリティ研究所が提供してきたシステムの大きな特徴がクールなインターフェイスだが、そこには、トロンの中で描かれた電脳空間の「青い水」への憧れや、ファミコンに費やした多大な時間、そして「攻殻機動隊」との出会いといった過去の体験が反映されているという。そんな井上氏に、NICT のこれまでの取り組みと、国内の「セキュリティ自給率向上」に向けた狙いを尋ねた。

●「死んだ」のではなく、マルウェアの動きに追随できていないだけ

── サイバー攻撃観測・分析システムの NICTER は、どのような経緯から生まれたのですか?

井上(以下略):NICTER による観測を始めたのは 2005 年頃です。当時は Blaster や Nimda、CodeRed といったワーム系のマルウェアが大流行していました。ただ、世界中で何かが起こっていることはわかっても、「実際のところどれくらいまずいのか」を観測する手法はありませんでした。

その頃、アメリカを中心に、未使用の IPアドレス空間である「ダークネット」を観測すると、ワームによる無差別攻撃を補足できるのではないかというアイデアが生まれていました。そこで NICT でもやってみよう、ということで観測を始めたのが NICTER です。

当初の観測対象は数万IPアドレス程度で、攻撃頻度も今に比べると低かったため、5 分に 1 回程度パケットが飛んでくるのを見て「来た、来た!」と喜ぶ程度でした。しかも、2007 年頃まではワーム系マルウェアの活動が少し落ち着いた時期だったこともあり、周囲からは「何をやってるんだ」と見られていた節もあります。プロジェクトは始まったばかりなのに国内では「ダークネット観測はもう死んだ」と言われたこともありましたが、いずれ再び脆弱性を狙うワーム系マルウェアが出てきたら同じことが起こると考え、継続してきました。

そして事実、2008 年に Conficker が登場し、世界中で一気に約 1200 万台規模の感染が起こりましたが、NICTER で早期に観測し、各所に情報共有することができました。

── 死んだどころか、有効性が認められたんですね

サイバーセキュリティの分野では、観測を開始してからデータが取れ始めるまでにタイムラグがあるため、どれだけ耐えられるかが問われるところがあります。

ハニーポットもそうです。設置してから意味のあるデータが取れるまで数ヶ月かかるものもあります。それに攻撃パターンも変わっていくので、2010 年代前半には観測できるマルウェアが決まり切ったものばかりになってしまい、またまた「ハニーポットはもう死んだ」と言われた時期がありました。

しかし、横浜国大の吉岡 克成 先生らと、「ハニーポットという観測の仕組みが死んだわけではなく、現在のマルウェアに追随できていないだけではないか」と議論を続けていました。攻撃ターゲットが従来の Windows から、それまで対象になっていなかった組み込み Linux、いわゆる IoT に移行しているのではないかと仮説を立てて、横浜国大の研究者が IoT系のハニーポットを構築してみたのです。すると、設置した瞬間からものすごい量のマルウェアが取れました。この IoTPOT をばらまくことで、ようやく、今の IoT を取り巻く状況が見えるようになってきました。

こんな経験から、何かが見えなくなったり、データが取れなくなったときがあっても、決して攻撃が収束したわけではなく、観測の仕組みが追いついていないだけではないかと考えています。そうしたときに「何かおかしいぞ」という研究者マインドを持ち、観測網を最新の攻撃に追いつかせていくことが重要になっているんです。

── そのあとも、いろいろなシステムを開発してきましたね

2011 年、三菱重工業をターゲットにした標的型攻撃が発生しました。これを機に、大規模観測網を通してグローバル側の攻撃を観測するだけでなく、特定の組織を狙った標的型攻撃の分析も必要だとの意見が高まり、専門の「サイバー攻撃対策総合研究センター」を立ち上げて研究開発に着手しました。

初期侵入のあと、外から接続してくる攻撃者が何をするかがわからなければ、本質的な標的型攻撃の仕組みはわかりません。そうしたデータを収集するために、何らかの組織に見えるダミーの空間を作り、そこに攻撃者を引き込んで裏から観測する仕組みを作り始めました。それが STARDUST です。可視化エンジンが付いたリアルタイムSIEM「NIRVANA改」を作りつつ、水面下でこうしたものを作っていました。

実は、ダミー空間にインストールしたての Windows を置いても、攻撃者には「これはおかしいぞ」とすぐ気づかれます。STARDUST では、ダミー空間の中でメールを送ったり、デスクトップにファイルを置いたりと「生活感」を出して攻撃者をだまし、長く滞在してもらい、どのような動きをするかを観測しました。

また、Web媒介型攻撃対策の「WarpDrive」は、Conficker の後に登場した、ドライブバイダウンロードで感染するマルウェア、Gumblar の動きを見ることを目的に開発しました。Web経由で感染するマルウェアの動きは NICTER では見えず、Webブラウザの中の動きを見る必要があります。そこでブラウザのプラグイン型のセンサーを作りました。

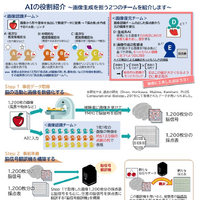

このツールは、幅広いユーザーに使ってもらうことが大切です。巡り巡って攻殻機動隊とコラボレーションすることになり、タチコマをモチーフにしたエージェントを作りました。これを端末にインストールすると、HTML や JavaScript の中に不正なものがないかを確認します。同時にクラウド側でも機械学習技術を使いながら悪性サイトを見つけ、その情報をフィードバックしていく仕組みです。

── ずいぶんいろいろとシステムが増えてきましたね

攻撃手法によって観測の仕方はまったく異なってきます。その都度、みんなで頭を悩ませながら観測網を作り、データを取り、危険そうなものがあれば注意喚起を行ってきました。

結果として、グローバルとローカル、アクティブとパッシブという具合に、いろいろな象限からデータが取れるようになりました。そのデータを「CURE」という一種のデータベースのお化けに集約し始めています。個々のデータを紐付け、付加情報を加えるエンリッチメントを行って、データの説明可能性を上げていく取り組みを行っています。

── これら一連のシステムは、最初から計画を立てて作ったのですか?

課題が向こうからやってくるので、それを一つ一つ観測し、分析できる方法を作っていったらこうなったという感じですね。

●セキュリティ自給率の向上を目的に置いた「CYNEX」

── 次に CYNEX(Cybersecurity Nexus)について教えてください

Nexus って「結節点」という意味なんです。CYNEX は文字通り、サイバーセキュリティ分野の結節点を作ろうという狙いで 2021 年に立ち上げた組織です。NICT は 2005 年から 20 年近く、さまざまな研究開発を進めてきました。その中で培ってきた技術と蓄積してきたデータ、そしてナショナルサイバートレーニングセンターの人材育成に関するノウハウを集約し、日本国内の産官さまざまな組織に使ってもらうことが CYNEX のコンセプトで、すでに 85 の組織・企業に参画してもらっています(2024年10月現在)。

── より具体的には、どんなことに取り組んでいるのでしょう

CYNEX には、Co-Nexus A、S、E、C と呼ばれる 4 つのサブプロジェクトがあります。Co-Nexus A は、Accumulation & Analysis の A です。文字通りデータを集め、分析しましょうというコンセプトです。STARDUST の環境を外部の解析者に貸し出すと同時に、解析のノウハウをもシェアし、並列で解析することによって、日本全体の解析能力を上げていこうと考えています。

先ほども述べたように、攻撃者を引き込むにはいろんなノウハウが必要で、言うほど簡単にデータが取れるものではありません。最近はメーラーの下書きやブラウザのキャッシュといった入り組んだ場所にも生活感が必要で、そうしたノウハウも提供します。

Co-Nexus S は、Security Operation & Sharing の S で、SOC の人材育成を行っていきます。半年間のオンライン研修に加え、NICT での OJT を通したトレーニングも行っています。高度な SOC の人材育成をやっているところはあまり多くないためなかなかの人気で、リピーターの組織も多いです。

また、この取り組みを通して国産の脅威情報を作り、共有しています。例えば、横浜国大では、自分の IPアドレスがマルウェアなどに感染しているかどうかを確認できる「am I Infected?」というサイトを運営していますが、ここに NICTER のデータを提供し、バックエンドで活用してもらっています。

Co-Nexus E は Evaluation です。国産のさまざまなセキュリティ製品を対象に、CYNEX のレッドチーム、別名「ワルキューレ」がさまざまな攻撃を擬似的に発生させ、きちんと攻撃を検出できるか、逆に攻撃側のツールならばきちんと攻撃が刺さるかをテストしています。Co-Nexus E を経て商用化された技術も出てきています。

最後の Co-Nexus C は Cyber Range Open Platform で、サイバーセキュリティの演習基盤を貸し出す取り組みです。ハンズオン型の演習では、ハードウェア基盤に加え、その上の演習コンテンツを毎年更新していく必要があり、一組織で担うのは大変です。そこを NICT が肩代わりするもので、民間企業や大学、高専など多くの参画組織があります。

── CYNEX立ち上げの背景には、「セキュリティ自給率」を高めたいという狙いがあるそうですね。なぜ自給率を高める必要があるのですか?

我々が作った NIRVANA改の一部は、いくつかの民間企業に技術移転されています。こうして製品化されたものを、いろいろな政府機関や民間企業に導入してもらうことを期待していたのですが、なぜか、国産のセキュリティ製品となるととたんに導入のハードルが上がるんですね。公的な研究所が作った技術をベースに国産で開発され、中身もわかっている製品であるにもかかわらず、「この製品は攻撃されても大丈夫なのか」とネガティブに見られがちです。

一方で、今、多くの組織では海外ベンダー製のセキュリティアプライアンスを導入しています。実績は多いのでしょうが、ソースコードのチェックやセキュリティ検証が十分になされておらず、本当にどれだけ守れるのかもわからない製品も導入されています。アラートの詳細を確認しようにも、ベンダー本社に問い合わせ、数週間待たされたあげく、「検出ロジックのコアに当たるので、非開示です」と言われてしまう。

こうした状態では、果たして自分たちがどんな仕組みで守られており、どんな原理でアラートが出ているか、わかっていないんじゃないでしょうか。舶来主義というか、中身のわからない壺をありがたがって、魔除けとして飾っているような感じに陥っています。

そもそも中央省庁も含め、ピュアに日本の技術で守られている組織はほとんどありませんが、よくよく考えると、これはかなりまずい状態ではないかと思います。食糧自給率が低すぎると万一の事態のときに危ないのと同じように、セキュリティ製品やサービスについても、中身のわかっている国産製品で守っていかないと、いざ何かことが起こったとき、特にナショナルセキュリティの観点からまずいことが起こるのではないかと懸念しています。

NISC の研究開発戦略専門調査会が 2019 年 5 月に出した「サイバーセキュリティ研究・技術開発取組方針」においても、セキュリティ自給率の低迷が課題とされ、過度に海外製品に頼っている状況から脱却しないといけないとの方針が示されています。

── 今の日本のセキュリティ自給率はどの程度なのですか?

数字を明確に出しているレポートはありません。厳密に出すのは難しく、いろんな専門家に聞いて回ってみたのですが、10 %以上という人はいませんでした。人によっては 1 %以下、あるいは 0.1 %以下という答えでした。やっぱりこれはまずい状態です。100 %は難しいにしても、20 ~ 30 %くらいにまでは持っていかないといけないというのが、CYNEX の一番最初の着想にあります。

── そもそもなぜこんなにセキュリティ自給率が低いのでしょう

研究開発をするにはデータが必要ですが、NICTER のときにも経験したとおり、マルウェアや攻撃手法といった攻撃に関する生のデータを集めるのってとにかく大変で、時間もかかるんですね。ですからなかなか投資もしにくいんです。また、企業の事業部と研究開発部隊の間に壁があり、事業部の持っている顧客のデータを共有できないことも一因かもしれません。

この結果、いろいろな大手企業や研究所の方々とお話をしても、びっくりするほど国内にデータがないことがわかりました。データがないと研究開発ができません。研究開発ができないと、当然、国産技術も作れません。何かものを作っても、データがなければ検証もできません。国産技術がないから、センサーとして普及させて次のデータを取ることもできない……という負のスパイラルに、30 年くらい陥っているのではないかとも考えられます。

その上最近では、ものすごい高額な費用を払って、脅威情報を海外から買っていますよね。そもそもは、日本のユーザーがセキュリティ製品やサービスを使った結果である日本の情報が海外に持って行かれ、向こうで分析され、その結果をもらうのに高いお金を支払っているわけです。

── まるで植民地ですね

そうです。なので、そういった脅威情報も国内で作れるようにして、しかるべきところと共有していきたいという思いもあります。人材育成も同様です。人材育成のための専用システムや海外コンテンツも高額で販売されていますが、一組織で導入するのはとても大変です。でもこれも、きちんとしたコンテンツとハードウェア環境があればできることですから、人材育成をしたい人が適切な額で取り組めるように人材育成基盤をオープン化していこう、という狙いも CYNEX にはあります。

●「セキュリティは儲からない」は幻想、きちんと国産製品の開発を

── セキュリティ自給率についてお聞きする今回の取材には、国産のクラウドセキュリティ対策製品を日本の大手企業向けに開発・提供している Cloudbase株式会社の共同創業者 小川 竜馬 さんに同席してもらいました。小川さんからも井上所長に聞きたいことがあるようです。

小川:今の日本企業、特に大手企業のサイバーセキュリティ対策の状況をどう見ていますか?

大手企業の場合、すでに何らかの体制を整備して取り組んでいるところが多いと思います。経営課題としてセキュリティに取り組まなければいけないという意識が根付いてきており、そこは以前とかなり変わりましたね。ただ、やはり海外製品頼みという問題はあります。いろんなアプライアンスを導入しているものの、「どういう仕掛けで守ってくれているのか」となると、技術詳細は「わからない」と答えるしかない状況ですよね。

また、中堅・中小企業では手つかずの部分が多く、「何をすればいいかわからない」「とにかく安く仕上げたい」というところがまだまだあります。そんなところに、大手企業並みの CSIRT を作ってくださいと言っても難しいですよね。頑張れとかけ声をかけるだけでなく、企業のサイズに合わせたセキュリティの仕組みを考えないといけないのではないかと感じています。

小川:日本でも徐々にセキュリティ分野のスタートアップが生まれています。そんな事業に携わる人たちにメッセージをお願いします。

CYNEX の活動を通して、「日本の中できちんとセキュリティ製品を作りましょう、国産セキュリティ製品を活用しましょう」といった話をすると、大手企業からは「いやいや、セキュリティ製品のラインアップは固まってきていて、レッドオーシャン市場に今から参入するのは無理でしょう」とネガティブな反応が返ってくることが少なくありません。はなから諦めている節があります。

ですが、今使われている海外製のセキュリティ製品の名前を見ると、10 年前から存在していたものはそれほど多くありません。この分野は入れ替えが激しく、一度「いいな」と評価されれば一気に普及するポテンシャルがありますし、アジア圏では「ジャパンクオリティ」に対する高い信頼があります。

ですから、今から参入してもビジネスチャンスは大いにあると考えています。若いエンジニアや研究者がどんどんスタートアップを立ち上げ、挑戦してもらえるとうれしいですし、CYNEX としてもそうした方々をお手伝いできるような活動をしていきたいと思います。

そうやって成功を収めるセキュリティベンダーがどんどん出てくれば、今度は学生が「どうやらセキュリティ分野はすごいらしい」とどんどん入ってきます。すると研究開発能力が上がっていき、その中からビリオネアになる人が出てくる、といういい循環ができるでしょう。今は、その前夜にさしかかっている気がするんですよね。

小川:一方で、そんなふうに国産製品が普及していく上での課題はありますか?

一つ挙げるならば、政府や公的機関で国産のセキュリティ製品を導入していく動きが広がらなければならないと思っています。国内需要が高まればベンダーも開発に力を入れ、その中から優れた製品が生まれ国内で市場を取り、さらには海外でもシェアを広げていくはずです。

海外を見ると、アメリカは当然ながらセキュリティ自給率が高いレベルにありますし、韓国では、調達条件の一つにソースコードの開示を盛り込み、自国製品を導入しています。イスラエルはスタートアップを資金援助するだけでなく、政府内部のエンジニアリング部隊が導入支援まで行う仕組みを整えています。そんな風に、何らかの形でセキュリティ自給率を上げていく仕組みは必要だと思います。

もう一つは、特に大手企業のマネジメント層に根強い「セキュリティは儲からない」という考え方です。ユーザー企業の視点からはともかく、作る側からすれば、セキュリティほどビジネスとして有望な分野はありません。残念ながら、人間の歴史が始まって以来、犯罪行為はなくなっていません。その犯罪行為がサイバー空間に移動してきている以上、おそらくこの先も、サイバー攻撃がなくなる世界はやってこないでしょう。つまり、ビジネスとして半永久的に続く分野といえます。

日本の企業はこの 30 年間、自分たちで製品やサービスを作って儲けることをやってきませんでした。けれど日本の若いエンジニアは、国際的な CTF などでも優れた成績を上げており、技術力は間違いなく高い水準にあります。壺から出てくるアラートを一生懸命見る仕事も重要ですが、それだけではなく、壺自体を作れるようにしていくことが大切です。そういう人たちがいっぱい出てきて、「セキュリティ業界ってなんだか楽しそうだし、ハッピーな生活が待っていそうだな」と思われるようになればいいなと考えています。

── ありがとうございました