株式会社NTTデータ先端技術は1月21日、2024年12月11日にShinsaku Nomura氏が報告した「Apache Struts 2に存在する任意のディレクトリへ任意のファイルアップロードが行われリモートコード実行が行われる可能性がある脆弱性(CVE-2024-53677)」についての検証記事を発表した。

Apache Software Foundationが提供するWebアプリケーションを開発するためのフレームワーク Apache Struts 2 には、ファイルアップロードの処理を行うためのコンポーネントとしてデフォルトで存在するFile Upload Interceptorを使用している場合にパストラバーサルが可能となる脆弱性が存在し、悪意のあるファイルがアップロードされた場合は、リモートから任意のコードを実行できる可能性がある。なお、File Upload Interceptorを利用していないWebアプリケーションでは、本脆弱性の影響を受けない。

Apache Software Foundation では、CVSSv4スコアは9.5、SeverityはCriticalと評価している。概念実証(PoC)コードも公開されており、攻撃の観測も報告されていることから、今後の被害拡大が懸念されるという。

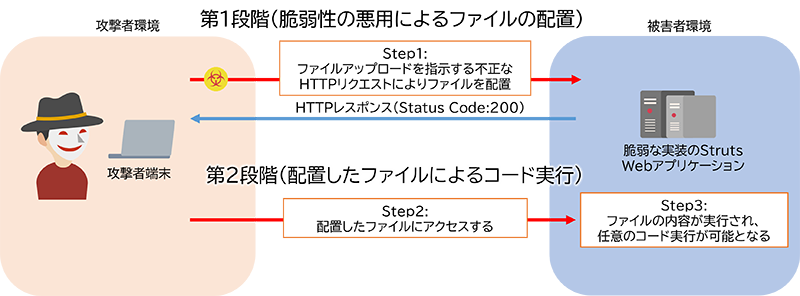

同社では、擬似被害者の環境として、脆弱性が存在するApache Strutsによって実装したFile Upload Interceptorを含むWebアプリケーションをApache Tomcatサーバ上で起動し、擬似攻撃者から不正なHTTPリクエストを送信し、Webシェルを配置することで任意のコード実行を試み、本脆弱性の悪用が可能であることを確認している。

同社では、本脆弱性に対する対策として下記を紹介している。

・現在推奨されている対策

Apache Struts 2本体をApache Struts 6.4.0以降のバージョンへアップデート

File Upload Interceptorの使用を止めてAction File Upload Interceptorへ切り替える

・不正アクセス監視機器による対策

対象のWebアプリケーションの即時のアップデートが困難な場合、IPSやWAFなどの装置で攻撃通信を遮断する緩和策が可能だが、シグネチャの検知条件に合致しない攻撃が発生した場合は適切に攻撃を検知・遮断出来ない可能性がある。