記者は情報セキュリティやサイバーセキュリティに関する講演や対談、カンファレンス、記者会見、展示会のブース取材、あるいは個別インタビューなどを、かれこれ 20 年以上、少なくとも週に 2 回か 3 回、おおむね毎日取材し続けるという呪われた人生を送っているが、ここ最近明るい兆しがある。

それは、セキュリティに関する講演等が近年めっぽう面白くなってきたということだ。こう書くと昔は面白くなかったのかと言われそうだがその通り昔は面白くなかった。恐らくこれは、人ではなく状況が変化したのであって、昔の講演者が手を抜いていたとかそういうことでは必ずしもないだろう。

誰からも賛同を得られるであろうイケてない講演の典型例は、直近で起こったインシデントを、ひどい場合には企業名を名指しして、「この攻撃や被害を防ぐことができるのが当社製品なので買ってください」というホラーマーケティングの最悪パターンである。記者のキャリア初期頃はこの手のアプローチを、尊敬されるちゃんとした会社すら堂々とやっていた。

被害に遭った企業をダシにするホラーマーケほどの下品さはなくても、単に IPA の発表した調査結果等を引用して製品の必要性に繋げるような、やる気も覇気も欠いた講演も多かった。むしろこれが一番の主流パターンだったかもしれない。

いずれのスタイルにも共通しているのは「ポジショントーク」と「おためごかし」である。「俺はお前らのことを心配している」という体(てい)ながら、実は目的は物売り以外の何ものでもないことは揺るぎない事実であり、しかも多くの場合、語りの口調は「正論を何の工夫もなくぶつけるスタイル」すなわち「説教」である。そんなものを 20 年も仕事とはいえほぼ毎日取材して熱心に耳を傾け続けてきた記者は、人生の大半を確実に棒に振ってしまったと認めざるをえない。

しかし、だからこそ「これはいつもの説教くさい自己保身だけのポジショントークとは違うぞ」ということが瞬時にわかる特殊能力を獲得するに至った。徳丸浩、福森大喜、古川勝也、鵜飼裕司、国分裕、阿部慎司、大峠和基・・・ほかの面々を取材した際は、最初の 10 秒程度で「この話者はいつもと違う」と直感的にわかったものだ。そういう、ごく稀に出会う「そうではない」人物や講演は、いっそうの敬意を込めて記事を書くようにしている。

近年の講演等々が面白くなっているのは、サイバー攻撃の被害増加が原因にあると思う。被害の深刻度合や規模などはまちまちにせよ、今日日(きょうび)セキュリティ管理者の多くは、少なくとも一度や二度は、インシデントや漏えいを経験している。

そんな状況のもとでセキュリティ担当者が講演に行ったとして、製品を売ることだけが目的の金の亡者が登壇しておためごかしの説教などをかましたら、講演者は会場から殺意すら浴びかねないだろう。

だからこそ、自社でしか手に入らないオリジナルな情報を集めたり、時間をかけてスライドを準備したり、あるいは自主調査結果を携えるなど、セキュリティベンダーの講演者は、真剣に聴衆と対峙せざるを得なくなったのだ。これが底上げの原因の一つである。

もう一つの底上げの理由はユーザー企業の積極性である。自社事例を一般に共有してもトクなどそれほどないと考え、昔はどうしても断りきれない一部の人しか事例紹介などには登壇などしなかったものだが、この傾向は近年はっきりと変わりつつある。

なぜ変わったのか。

これは記者の考えに過ぎないが、端的に言うと「自社だけ守っていてもダメ」ということを経験的に肌感で誰もが理解してしまったからだと思う。昨年配信した本誌記事で、とある素材の大手企業の担当者が同趣旨の発言をしていた。大きい言葉で言うならサプライチェーンリスクであり、サプライチェーンは国内、そしてグローバルへと広がる。「全員が当事者」という意識のもと、具体的な行動を組織的に継続的に実施しない限り事態は決して良くならない。だから小さな一歩として、少なくとも短期的なトクなどあまりないユーザー事例に登壇するのではないか。たとえば本稿後半で紹介する横浜銀行は明らかに目的の何割かがこれだと思う。

かくして、「オリジナル情報」「工夫を凝らした魅力的なプレゼンテーション」「先端領域で活躍する研究者などによる成果共有」「先進企業のユーザー事例紹介」などの、面白い講演やカンファレンスが増えてきたのだと思う。

上記の条件を満たす情報発信をしている企業をいくつか挙げるとするならば、間違いなく日本プルーフポイント株式会社がそこに入るだろう。2 月 28 日 金曜日、大手町で開催された同社の年次イベント「Proofpoint Protect Tour 2025 Japan」もそんな期待を裏切らないカンファレンスとなった。

● 生成 AI 時代におけるデータ保護の在り方

講演は Proofpoint プロダクトマーケティング部門 GVP のティム・チョイ氏による「Proofpoint Strategy & Company Update」から始まった。ティム氏はスタンフォード大学時代、ある通信系企業の依頼で、日本に長期滞在した経歴を持つという。冒頭で「第二の故郷である日本に戻ってくることができてうれしく、楽しんでいる。朝ごはんには桜餅を食べた。私は桜餅が大好きだ」と述べ、まるで地方の市民会館に営業に来たベテラン漫才師か芸人のような人なつこさを炸裂させた。アイスブレイク成功だ。

彼から学んだのは、アイスブレイクは狙っても必ずしもうまくいかないということである。ふつう桜餅は「朝ごはん」としては食べない。おそらく彼は本当に桜餅が好きなのだ。さすが人間中心のセキュリティを掲げる Proofpoint である。

ティム氏は、現代のサイバーセキュリティにおいて、データではなくユーザーを中心にセキュリティを考える「ヒューマン・セントリック・セキュリティ」の重要性を強調し、2024年にはガートナーが最優先事項として挙げたと語った。

誤送信、悪意ある内部者、認証情報の漏えいなどの背後には常に「人」が存在しており、従業員に対しては単なるトレーニングではなく、状況に応じたリアルタイムなガイドや支援が必要である。Proofpoint社では、これらの課題に対応するためにAIと脅威インテリジェンスを活用した最先端のメールセキュリティを提供しており、GartnerのMagic Quadrantにおいてリーダーに選出されている。

● 具体化する政府のサイバーセキュリティへの取り組み

続いて、内閣サイバーセキュリティセンターの副センター長である中溝和孝氏が「転換期にきた我が国のサイバーセキュリティ政策」と題する講演を行った。中溝氏はまず、日本における昨今の脅威状況について俯瞰した。現在は特に質と量の両面で脅威が高まっており、企業規模や業態に関係なく標的となり、一つの攻撃が非常に大きな社会的インパクトを与える状況であるとした。

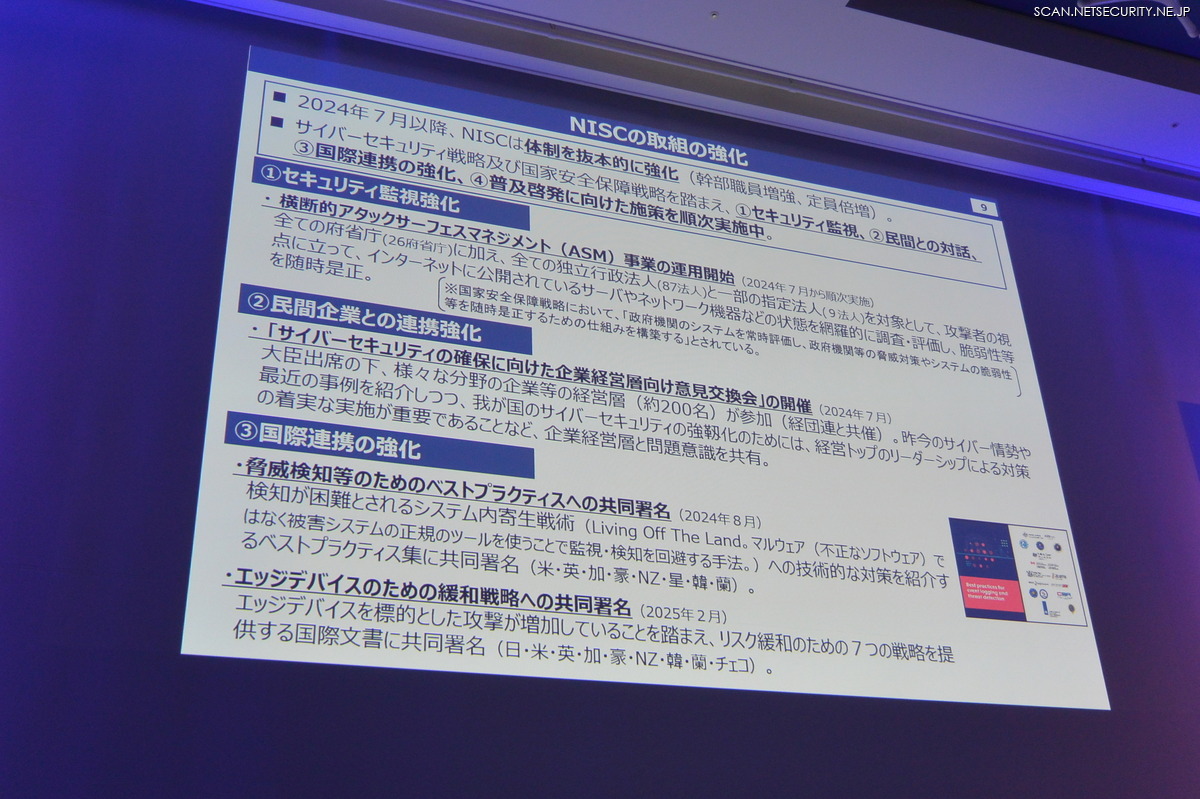

政府の対応として、国家安全保障戦略を 2022 年 12 月に閣議決定しており、さらに能動的サイバー防御を導入することと、NISC の組織を改組してサイバー分野の施策を一元的に総合調整する機能を強化することについて法案を提出したという。法案のポイントとして「官民連携の強化」「通信情報の利用」「アクセス・無害化措置」の 3 つを挙げ、「国民生活や経済活動の基盤」「国家及び国民の安全」をサイバー攻撃から守るとした。

NISC の体制強化にもさまざまな取り組みを行っており、特に「セキュリティ監視の強化」としてASM(アタックサーフェイスマネジメント)事業を開始し、「民間との対話」として企業経営層向けの意見交換会を実施した。昨年の会では当時の河野大臣が出席し、企業経営層 200 名が集まったという。そして「国際連携の強化」として前述の脅威情報のように、国際的に共同で文書を公開していく、以上 3 つを挙げた。

● 不気味な DDoS とフィッシングメール急増の裏にあるもの

日本プルーフポイントのチーフエバンジェリストである増田(そうた)幸美 氏は、「最新サイバーセキュリティ動向」と題する講演を行った。増田氏の講演は毎回その完成度とライブ感で定評があるが、今回も徹底したリサーチと踏み込んだ内容で、さながら良質のドキュメンタリー作品を観るようであった。

増田氏はまず、2024 年末から相次ぐ日本への DDoS 攻撃について述べた。これらの攻撃は過去最大規模であり、コストをかけた柔軟性の高い洗練された DDoS 攻撃であったにも関わらず、犯行声明がないことが異様であるとした。

続いて増田氏は全世界の新種メール脅威動向を示した。それによれば 2022 年のロシアによるウクライナ侵攻に合わせて大きく増加したが、2024 年にさらに増え、2025 年 2 月には前年比で 3 倍近い攻撃量を記録した。増田氏は「あり得ないでしょう」と会場に呼びかけた。ハンマーで太い釘を打ち込むような話し方をする人物である。

しかも 2025 年 2 月の全世界のメール攻撃のうち 80 %が日本がターゲットとされていたという。日本が狙われる理由として増田氏は「生成 AI により言語の壁が消失したこと」「日本企業の知的財産は価値が高く、日本人の個人情報は高く売れること」などを挙げ、不気味な DDoS 攻撃とあわせて考えると、外国政府主導による軍事的・戦略的な攻撃の可能性もあると述べた。

さらに大手出版社へのサイバー攻撃に関する検証結果が投映された。この攻撃はBlacksuitというグループが行ったとされており、一般的な RaaS は使われていない。また、身代金要求画面には「(我々は)金銭にしか興味がない」と書かれているが、増田氏は「本当にそうでしょうか?」と疑問を呈した。わざわざ書くのは確かに疑わしい。

Blacksuit は Conti が元になっていると考えられるが、ロシアがウクライナに侵攻した際に Conti は「ロシアを応援する」という声明を出してしまったため、米国の経済制裁リスト入りし、身代金が支払われなくなった。

増田氏は、グループの一員であったウクライナ人が公開した 2 年半分にわたる情報を入手し、それを読み込んで体制図を作るという、まるでベリングキャット(編集部註:OSINTを活用するオランダの調査報道機関)のような調査を行った。その結果、大手出版社へのサイバー攻撃は Emotet で攻撃していたグループがまずメールで穴を開け、そこに Trickbot で攻撃していたグループが内部展開したものであり、その背後には国家がいると推定されるという。

また増田氏は、顧客企業に届いたBEC(ビジネスメール詐欺)に関連する電話の受け答えを録音した音声を、当該企業の承諾を得た上で会場で流すという行動に及んだ。サイバー犯罪が実行されている瞬間のナマの声を録音してカンファレンスで流す。今回の講演でエバンジェリスト、講演者としての増田幸美は、まちがいなくこれまでのレベルを超えたと思う。いずれロシア語話者のサイバー犯罪者を電話口に呼び出して「APTアクター電話相談室」的にスピーカーオンで壇上で会話するような講演すら行われるかもしれない。

なお、このボイスフィッシングについては、講演で語られたさらに詳しい情報をここに書きたいのだが、当然それは書けない。会場にいた来場者のみの情報である。

● フィッシングサイトは 7 年で 100 倍に

続いて、フィッシングハンターであるKesagataMe氏とにゃん☆たく氏による講演「フィッシングハンターによるフィッシング最新動向」が行われた。にゃん☆たく氏は本誌 ScanNetSecurity に掲載された日本プルーフポイント増田氏の要望に答えて革ジャンでの登場となったと最初に語った。

「セキュリティはカッコいい仕事である」そう本誌は折に触れて書いているが、その実例ここにあり。講演内容だけでなくファッションもクール。今後も続けて欲しい。

両名がフィッシングハンターを始めた 2017 年当時、詐称 URL は 1 日に 18 URLであったが、昨 2024 年は 1 日に約 1,817 URL と、ほぼ 100 倍に増加したという。

直近の攻撃傾向として「属性型jpドメインの仮登録制度悪用」が観測されている。これは会社を立ち上げる半年前からドメインを取得できる制度で、書類を提出する必要もないため悪用されているという。

一方で、2024年末には日本の中学生がフィッシング詐欺で逮捕された事件があった。両名は、これはセキュリティに関わる人たちにも責任がある事柄であり、フィッシングハンターとして未来の社会を担う人たちに、サイバー犯罪被害者の痛みなど、モラルを伝えていく活動もしていきたいと講演を結んだ。

● 日本プルーフポイントの中核となるエンジン「Nexus」

休憩をはさみ、日本プルーフポイントのプリンシパルセキュリティアドバイザーである内田浩一氏による講演「製品最新情報:Protect People」が行われた。内田氏はアドバイザーの立場として、脅威動向の分析や攻撃者の攻撃手法の解析、マルウェアの調査を行うだけでなく、場合によって実際にアンダーグラウンドへ入り、攻撃者にコンタクトを取って情報を得るという。

アンダーグラウンドに潜って攻撃者と会話。内田氏は隣人に朝のあいさつをすることのようにごく普通のこととして語ったが、こんな技術者、そうはいない。

犯罪者は、自分の作ったマルウェアやフィッシングキットがマイクロソフトや Googleの検知をすり抜けるのだとその性能を自慢するという。事実、内田氏が顧客のアセスメントを行うと、多い企業では 1 カ月あたり 40 万通以上の不正メールが上記のメールソフトの検知をすり抜けて届いていたケースもあったという。

内田氏は、2023 年から 2024 年に日本プルーフポイントがリリースした新しい製品や機能の一覧を示した。約30の新製品・機能の中から内田氏は、AI で QR コードフィッシングを検知する「Inline QR Code Sandboxing」、難読化した HTML ファイルを使った不正を検知する「ML Detection for HTML attachment attacks」、そして LLM による対策機能「Inline LLM Detection」について言及した。

また、プルーフポイントのセキュリティ対策エンジン「Proofpoint Nexus」は、AI を多層のレイヤーに組み込むことでさまざまな脅威を検知できる仕組みで、通常 AI は継続的な学習が必要となるが、Proofpoint のゲートウェイは世界で流れるメールの約 4 分の 1 が通過しており、これを学習データとすることで AI の精度を向上し不正なものを確実に検知すると解説した。

● ユーザーの行動を可視化してデータを適切に扱う

ふたつめの製品セッションは、日本プルーフポイントのシニアセールスエンジニア 木下順一氏による「製品最新情報:Defend Data」である。木下氏は近年社会的に問題になっている「手土産転職」について、電子データは従来の紙資料と異なり可搬性が高いこと、そして活発な転職市場のふたつが背景にあるとした。

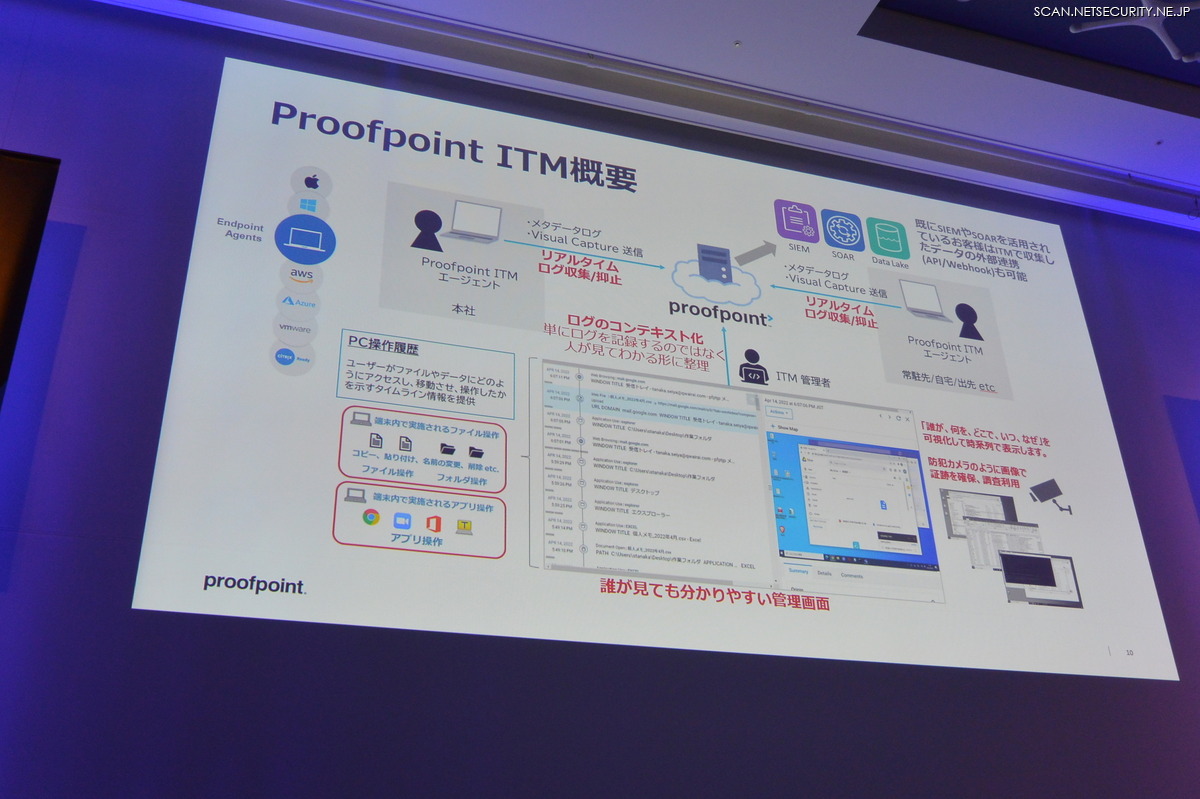

日本プルーフポイントでは、内部不正対策ソリューションとして ITM(Insider threat management)を提供している。これは Information Protection と呼ばれるプラットフォーム上に DLP(Data loss prevention)とともに構築されるもので、ITM はユーザーの行動の可視化、DLP はデータの中身をスキャンする。このように人とデータの双方を監視することにより外部への漏えいを防止するソリューションである。

ITM は、管理者が視覚的に把握できるビジュアルフォレンジックを搭載することでユーザーのアクションの意図を推定しやすくしている。また追加機能としてユーザーの行動リスクに応じてモニタリングレベルを変更できる。例えば、退職を表明したユーザーはスクリーンショットを取得するなどモニタリングレベルを上げ、操作や漏えい経路の監視が強化される。ユーザーの行動情報はPCにエージェントを導入して行う。

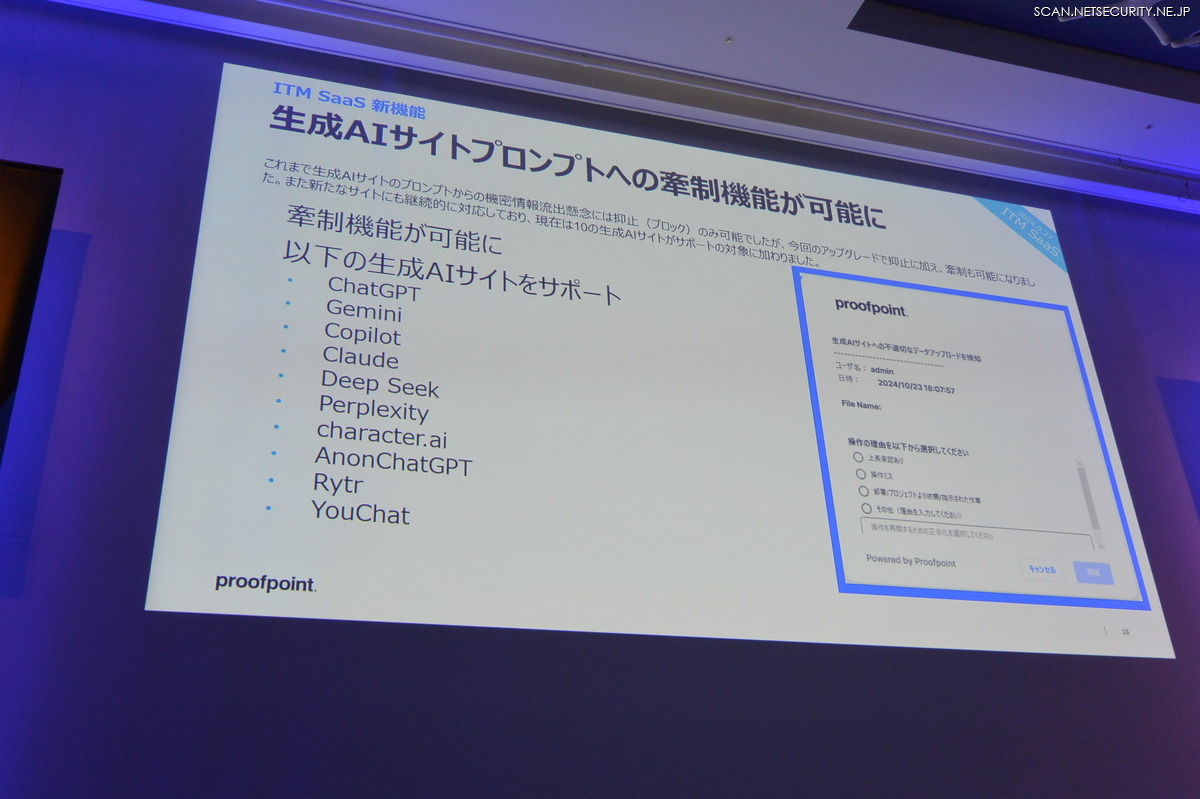

取得するスクリーンショットは、アプリの表示範囲のみに設定してログの容量を節約したり、動画として表示することでインシデント発生の経緯を説明しやすくする機能もある。また、ITMはかなりの頻度で継続的な機能強化が行われており、木下氏は新たに追加された機能をいくつか紹介した。

例えば、ユーザーがファイルを移動しようとしたときに移動元と移動先双方を鑑みて監視を強化したり、利用クラウドサービスや生成 AI を把握することができる。今後も機能強化に期待してほしいと述べた。

● わずか 1 年で DMARC「p=reject」と BIMI に対応した横浜銀行

続いてユーザー事例講演として、横浜銀行 ICT推進部セキュリティ統括室の久世 拓海 氏による「横浜銀行における DMARC 導入の取り組み」が行われた。

横浜銀行は、2023 年 2 月に経済産業省等からフィッシング対策強化として DMARC の導入要請があり、検討を始めた。

2023 年 5 月、ゴールデンウィークには、横浜銀行を騙るフィッシングメールが大量に送信されたという。当時はSPF/DKIMの認証に失敗したメールも受信されてしまう状況だったため、DMARC だけでなく BIMI の導入の検討も開始した。

2023 年 6 月に「p=none」への対応は急ピッチで実施したものの、そのまま「p=reject」にすることは「甘くはなかった」と久世氏は語った。そして同年 10 月に Gmail ポリシー変更の予告が発表されることになる。

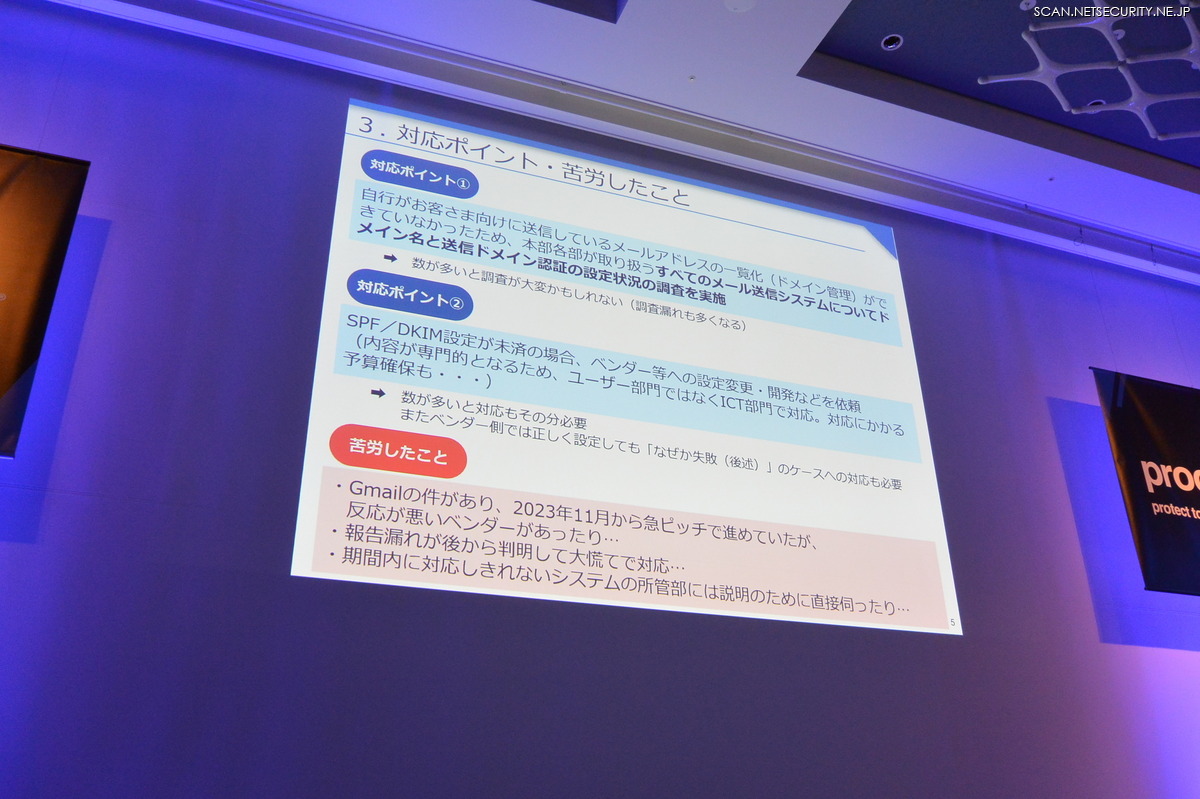

横浜銀行の全メール配信システムで DMARC に対応するには、大きく 2 つの課題があったと久世氏は語った。

一つは「業務メールを送信しているシステムが把握できない」ことで、この課題に対しては泥臭く地道に確認作業を行ったという。

もう一つの課題は「SPF 設定で include を追加できない」。つまり 10 件の制限を超えてしまうというものだった。その際に「Proofpoint EFD」を導入することで上限をなくすことができた。久世氏は Proofpoint 製品について「忖度抜きでお勧め」と語った。

DMARC のポリシーを「p=reject」にする上では、「DMARC 認証ポリシー変更の基準がわからない」課題があり、これは日本プルーフポイントのセミナーで得た情報「失敗率 0.3 %以下」を目指したという。

また「DMARC 失敗メールが想像以上に多い」という新たな課題も浮上、対応策としてProofpoint EFD の DMARC レポート分析機能「RUA(Reporting Usage Analysis)」を最大限活用して解決に向かったことを挙げた。

かくして 2024 年 4 月末に横浜銀行は「p=reject」を実現。さらに同年 6 月には BIMI にも対応した。いずれも具体的な検討を始めた2023 年 6 月からわずか 1 年強というちょっとした記録である。DMARC や BIMI はセキュリティ対策としては珍しく明確なゴールがあるから、この講演は聞いていて気持ちが明るくなった。

久世氏は講演後半で「(BIMI による)ブランドロゴが表示されないメールは怪しい」という認識が日本のユーザーに広範に普及してほしいと語った。冒頭で書いたが、みんなでやらなければ意味がないのである。

● CISO の苦悩と取り組み

最後に行われたのは「時代に先駆けセキュリティ改革を牽引するトップCISOに学ぶ」と題したパネルディスカッションである。今回の最大の見どころのひとつと言っていいだろう。

ソフトバンク株式会社の常務執行役員兼CISOである飯田 唯史 氏と、株式会社NTTデータグループのクラウド&セキュリティビジネス推進部長である本城 啓史 氏が登壇し、増田氏が司会進行を務めた。

飯田氏は25年近くソフトバンクに勤務しているが、2018 年からセキュリティ管理業務を任された。現在同社のセキュリティ専門部隊は約 180 名で、SOC等のオペレーションを約 6 割が担当し、残り 4 割がポリシーメイキングやインシデント対応などを行っている。軽微なインシデントは日々発生しており、そのほとんどを占めるメール誤送信などの内部脅威への対策に重点を置いてきたが、近年は外部脅威にも注力しているという。

NTTデータグループの本城氏は CISOとして長いキャリアを歩んできた。NTTデータは本社こそ日本にあるものの、M&A により成長しているため 20 万人の社員のうち日本にいるのはわずか 5 万人ほどだという。

グローバルでセキュリティを向上するために本城氏は、4 年かけてセキュリティ製品と運用のルールを統一し、さらに社内公用語を英語にするなどセキュリティ体制再構築を行った。セキュリティ担当者はグローバルで 1,000 名ほど存在し、うち 200 名が日本のメンバー。

セキュリティ対策とその苦労について飯田氏が挙げたのは、経営層が口にしがちな「総点検」への対応だった。サイバー攻撃被害が主要メディア等で大きく話題になると、経営層から確認が入るが、その際に「総点検しろ」という指示を受けることは避けるよう動くという。

「総点検はみんな疲弊しますし、それによって正しいアウトプットが出るとは限りません。だから私はこちらから逆に“ピンポイントでいま何をすべきか”を提案するようにしています(飯田氏)」 手っ取り早く安心したい世の社長や取締役に聞かせたい言葉である。

本城氏はこれを受けて「経営層がセキュリティに関心を持ち始めたことで、たとえば “ランサムウェア” という言葉だけが一人歩きして、厄介な事態になっている。CISO が考えるランサムウェアのリスクと経営層が考えるリスクは違うことがある」とも語った。

これも含蓄のあるコメントだ。社長がセキュリティに理解がないことがこれまでもっぱら問題とされてきたが、社長がセキュリティに関心なり興味を持つようになることで起こる新しい課題がある。

話題は AI の活用、政府によるセキュリティ対策評価制度(格付)と進み、最後に増田氏はセキュリティメンバー育成のためのモチベーション維持について尋ねた。

人事制度に関わることなので、この部分の詳細も、当日会場にいた参加者だけのものとするが、両名の発言で特にグッときた部分があったのでそこだけそれぞれ引用したい。

本城氏は、セキュリティ人材は、給与水準はもちろんだが、何よりも自身のスキルアップこそを大事にするので、給与を上げる努力だけではなく、海外イベントに積極的に行かせたり、高額な技術トレーニングを受けさせるなど、スキルアップに結びつく教育研修に力を入れるようにしているという。

飯田氏は「高市場価値人材制度」すなわち高度セキュリティ人材の給与テーブルを、既存の給与テーブルとは別に運用する仕組みを導入したことを紹介し、「上に確認する必要なく自分の一存で」部下の給与を上げることができることをさも嬉しそうに語っていた。付記しておくが、登壇した飯田氏はどこか冷酷さすら漂う冷静沈着ぶりで、まるで精密機械のような印象を与えるダンディであり、たとえ笑顔になっても目は笑っていないタイプの人物とお見受けした。その飯田氏が唯一ほんとうに笑顔を見せた(と記者に思えた)のがこの、部下の給料を上げる話をした瞬間である。・・・こういう人の下で働きたいものだ。

● ヒューマンセントリックはもはや実体である

イベントの締めくくりとして、日本プルーフポイントの代表取締役社長である茂木正之氏が閉会挨拶を行った。茂木氏は参加者、登壇者、会場スタッフにお礼を述べるとともに、日本プルーフポイントがずっと掲げてきていた「ピープルセントリックセキュリティ」をガートナーが「ヒューマンセントリック」として取り上げるようになり、単なるコンセプトでなく実体を伴うようになったことが確信できた、と語った。

「ピープルセントリックは実体なんだ」と二度も三度も熱っぽく語る茂木氏の言葉に、記者は少なからずポカンとしてしまった。最初の印象は「何を言ってるの? この人?」である。ハートは伝わるのだが、ひとつも情報が頭に入ってこない。

こうして終了後に原稿をまとめながら考えて自分なりに理解できた気がするのは、茂木氏が FireEye、Cybereason 等を経て Proofpoint に着任した当時はまだ「ピープルセントリック」とは、きっと多分に未来的かつ先進的な「コンセプト」に過ぎないものだったのだろう。だが茂木氏は持ち前の嗅覚と直観で、人間中心のセキュリティが今後セキュリティの重要コンセプトになると判断して賭けに出た。

おそらくそれは VR ゴーグルを頭に被って、ゴーグル内にしか存在しない吊り橋に向かって宙を歩き出すような恐怖を伴うものだったのだと推察される。だからこそ「手土産転職」などという言葉が人口に膾炙する現在をみて、ほんとうに吊り橋はあったんだ、人を軸にセキュリティ対策を行っていく考え方は正しかったんだ、という実感が生んだ言葉だったのではないだろうか。

データを主軸に考える内部脅威対策には限界がある。また、セキュリティ製品がプラットフォーム化してどの会社の製品もいずれも高性能でのっぺりと似通っていけばいくほど、フィッシングのような人間の脳の脆弱性を突く攻撃や、真面目な労働者がある日 内部脅威に変貌するような事案への対策は困難を極めていくだろう。日本プルーフポイント株式会社が日本市場で行うべき仕事は、ようやく始まったばかりなのかもしれない。