主な調査結果

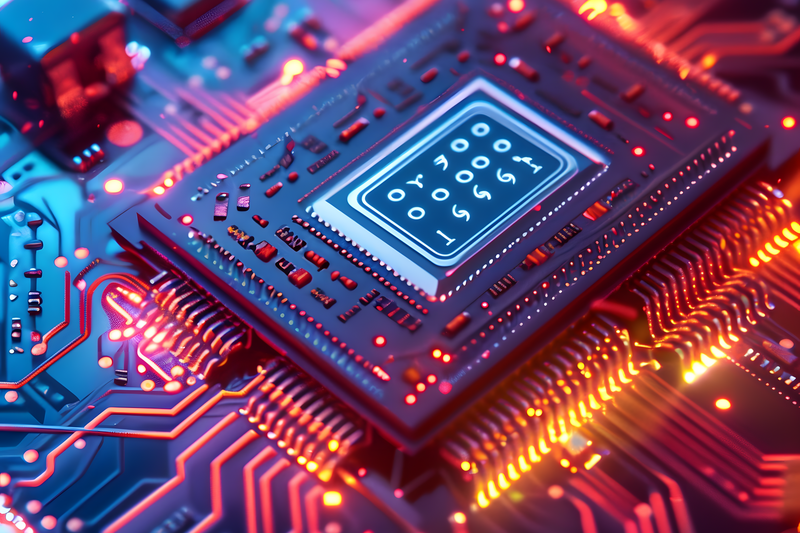

・2025年3月から6月にかけて、プルーフポイントの脅威リサーチでは、中国の国家に支援された3つの脅威アクターが、台湾の半導体業界に対して標的型フィッシングキャンペーンを実施しているのを観測しました。いずれの場合も、その動機はスパイ活動であった可能性が高いと考えています。

・これらの攻撃キャンペーンの対象は、半導体や集積回路の製造・設計・テストを行う組織にとどまらず、同分野の機器・サービスを担うサプライチェーン事業体や、台湾の半導体市場に特化した金融投資アナリストにまで及びました。

・この攻撃活動は、特に 米国と台湾の輸出規制を考慮し、半導体の自給を達成し、国際的なサプライチェーンと技術への依存を減らすという中国の戦略的優先順位を反映していると考えられます。

概要

アナリスト注:プルーフポイントは、UNK_指定子を使用して、まだ発展途上であり、数値によるTA指定を受けるのに十分な期間観測されていない活動のクラスターを定義しています。

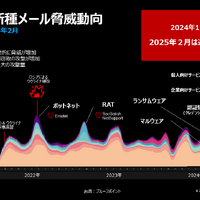

中国と連携する脅威勢力は、長年にわたり半導体業界を日常的に標的としてきました。この活動はおそらく中国内部の戦略的経済優先事項と整合しており、5カ年計画を含む歴代の国家経済発展構想において半導体技術の重要性がますます強調されています。半導体技術の戦略的自立を確保することに重きが置かれるようになり、輸出規制による外部からの圧力によって加速され、この業界に向けられた情報収集活動の優先順位が高まったと思われます。このことは、プルーフポイントの脅威リサーチチームが追跡している中国と連携したスパイ活動にも反映されており、現在、中国と連携したグループによるこの業界への標的がかつてないほど増えていることが確認されています。

2025年3月から6月にかけて、プルーフポイントは、半導体業界内の台湾の組織を特に標的とする複数の中国系脅威アクターを特定しました。これには、UNK_FistBumpとして追跡されている、雇用をテーマにしたフィッシング・キャンペーンで半導体の設計、製造、サプライ・チェーン組織を標的とし、Cobalt StrikeやカスタムVoldemort バックドアを配信する中国に足並みを揃えた脅威行為者が含まれていました。

さらに、プルーフポイントは、UNK_DropPitchとして追跡されている別の中国と連携した脅威アクターが、台湾の半導体業界に特化した投資分析を専門とする複数の大手投資会社の個人を標的としていることを確認しました。このUNK_DropPitchのターゲティングは、設計や製造事業体だけでなく、半導体のエコシステムのあまり目立たない分野にもまたがる情報収集の優先順位の例証です。最後に、UNK_SparkyCarpとして追跡されているアクターが、カスタムのAdversary in the Middle (AiTM)フィッシング・キットを使用して台湾の半導体企業に対してクレデンシャル・フィッシング活動を行っていることも確認しました。

UNK_FistBump による半導体製造とサプライチェーンをターゲットにした求職のルアー(おとりテーマ)

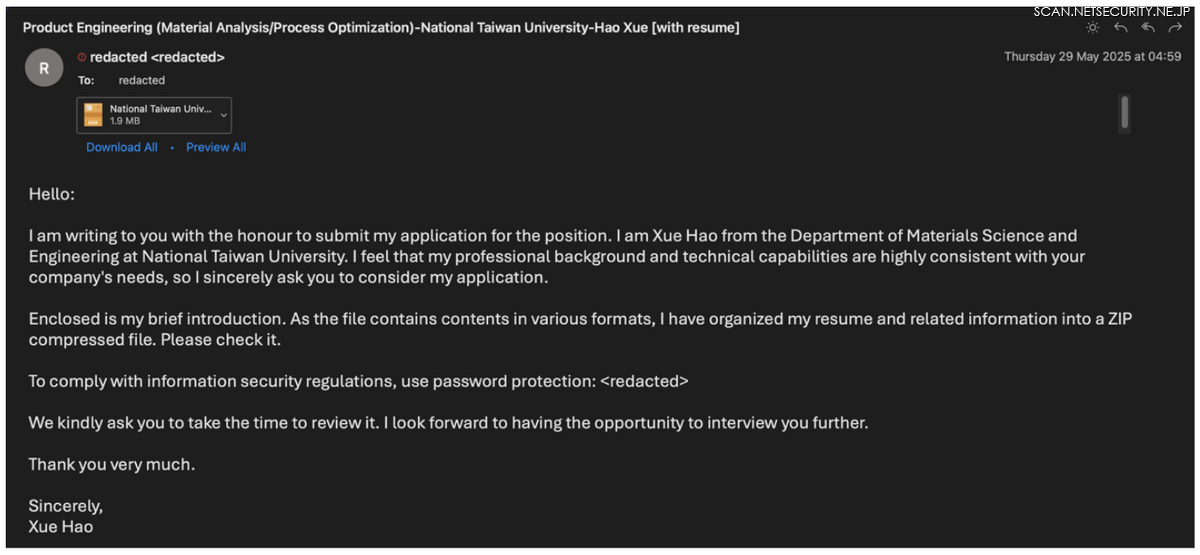

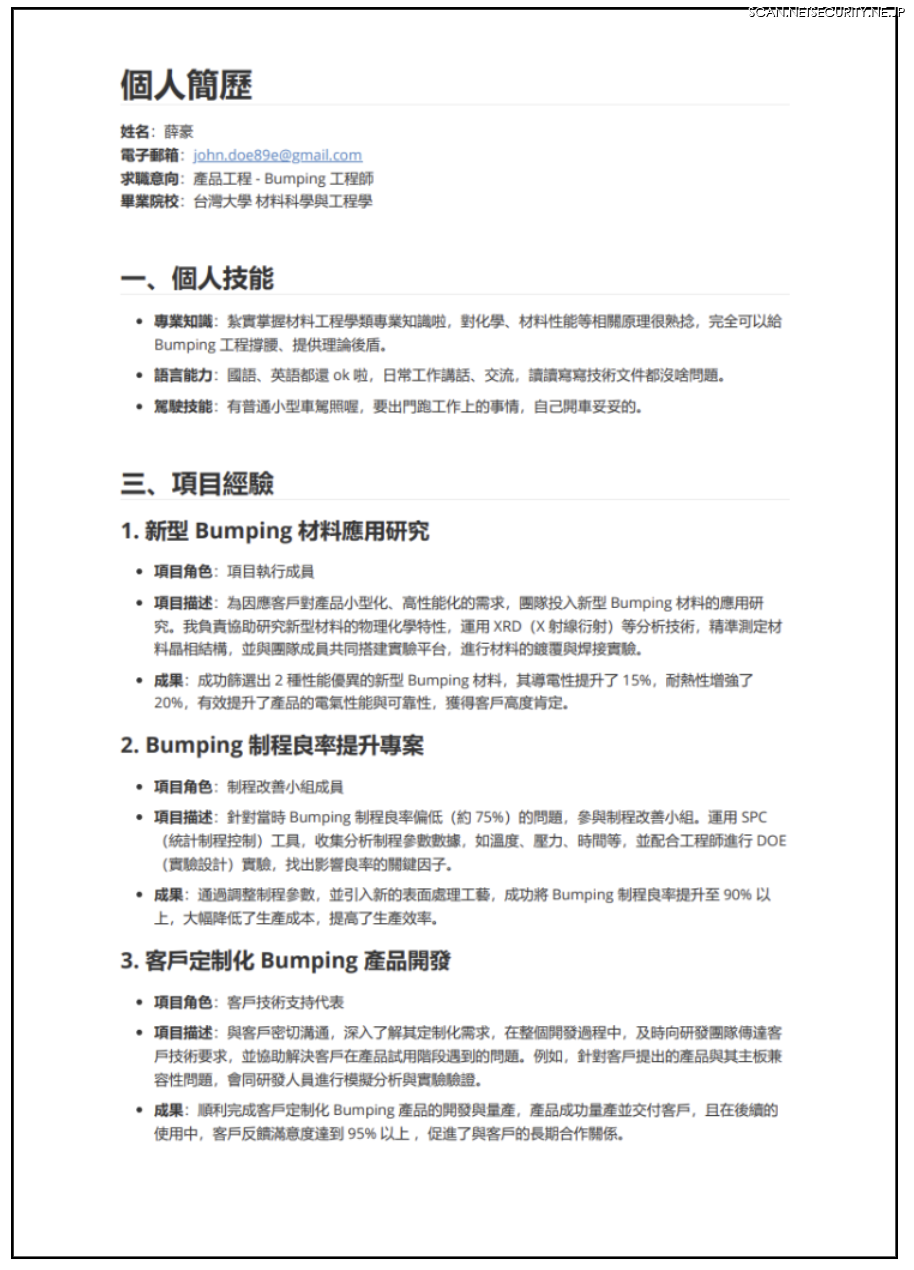

2025年5月と6月、プルーフポイントは、UNK_FistBumpが台湾を拠点とする半導体製造、パッケージング、テスト、サプライチェーンの組織を標的とした複数のスピアフィッシング・キャンペーンを実施していることを確認しました。UNK_FistBumpは、就職を希望する大学院生を装い、漏洩した台湾の大学のメールアドレスを使用して、採用担当者や人事担当者にフィッシングメールを送信しました。この活動で確認された件名は以下の通りです:

・產品工程(材料分析/製程優化)-台灣大學-薛豪 [附履歷]

(機械翻訳: 製品エンジニアリング(材料分析/プロセス最適化) - 台湾大学 - 薛豪シュエ・ハオ [履歴書つき])

・Bumping工程師-台灣大學-材料工程學類-薛豪

(機械翻訳:バンピングエンジニア-台湾大学-材料工学-薛豪シュエ・ハオ)

・【重要】麻煩協助確認

(機械翻訳:【重要】確認をお願いします)

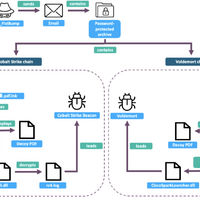

配送手法

UNK_FistBumpフィッシングメールは、おそらく侵害されたアカウント経由で送信され、パスワードで保護されたアーカイブの添付ファイルまたはPDFの添付ファイルが含まれていました。PDFの添付ファイルには、ZendeskインスタンスまたはFilemailファイル共有サービス上でホストされているアーカイブファイルへのURLが含まれていました。以前のUNK_FistBumpキャンペーンでは、Cobalt Strike Beaconペイロードが配信されていましたが、グループは2025年5月下旬にカスタムVoldemortバックドアの配信に移行しました。

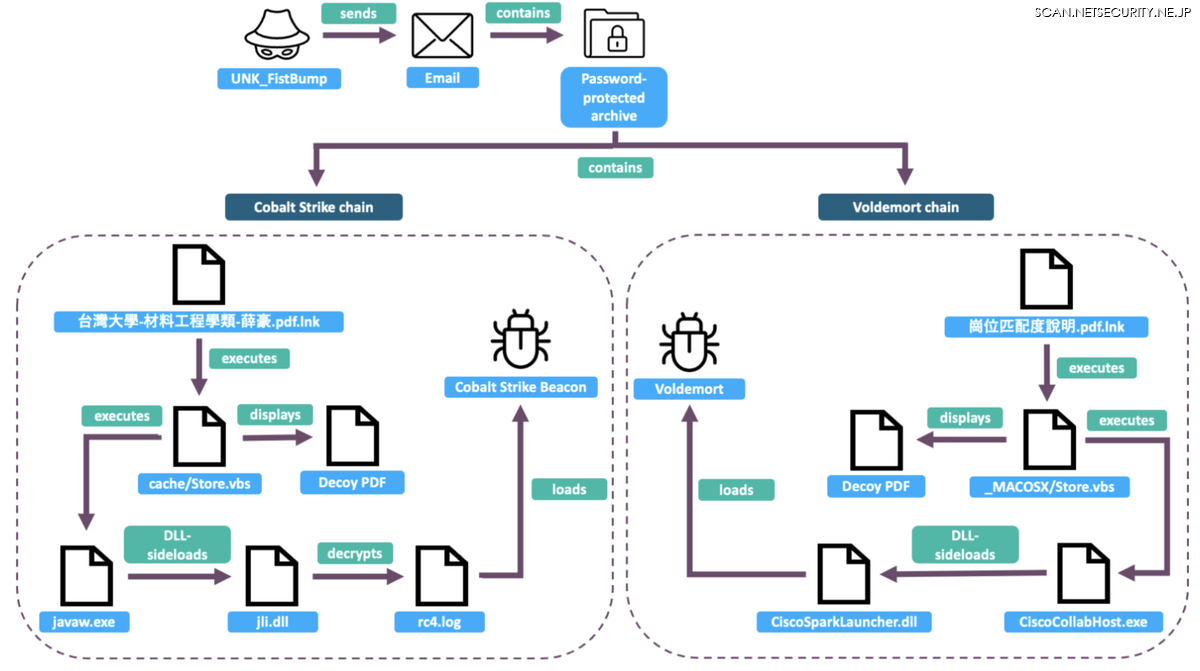

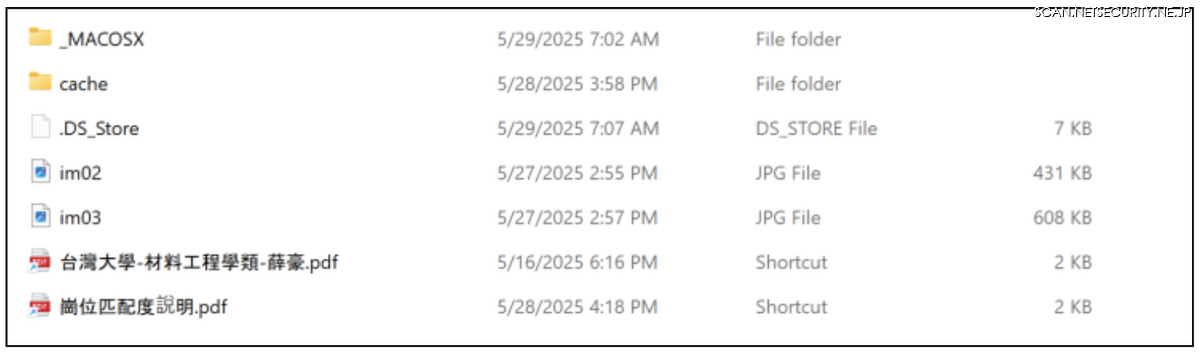

UNK_FistBumpは、2025年5月下旬に行われた異例のキャンペーンにおいて、同じパスワードで保護されたアーカイブから始まる2つの異なる感染チェーンを含み、1つはCobalt Strike Beaconペイロードをロードし、2つ目はVoldemortをロードしました。 これらの感染チェーンは最初、別々のマイクロソフト・ショートカット(LNK)ファイルによって引き起こされました。

感染チェーン1:Cobalt Strikeペイロード

崗位匹配度說明.pdf.lnkという最初のLNKファイルを実行すると、cacheサブフォルダ内に格納されているVBSスクリプトStore.vbsが実行されます。このフォルダには以下のファイルが含まれています:

・cache/Store.vbs

・cache/javaw.exe

・cache/崗位匹配度說明.pdf

・cache/rc4.log

・cache/jli.dll

このStore.vbsスクリプトは、ファイルjavaw.exe、jli.dll、およびrc4.logをC:˶UsersPublicVideosディレクトリにコピーし、崗位匹配度說明.pdf(機械翻訳:ジョブ互換性の説明.pdf)という名前のおとり文書を開きます。そして、DLLサイドローディングに対して脆弱な、良性の署名付き実行ファイルjavaw.exeを実行します。これにより悪意のあるDLL jli.dllがロードされ、qwxsfvdtvキーを使用してrc4.logファイルからRC4で暗号化されたCobalt Strike Beaconのペイロードを解読し、メモリにロードします。Cobalt Strike Beaconペイロードは、カスタマイズされたGoToMeeting malleable C2 プロファイルを使用し、ポートTCP 443を介してEvoxt VPS C2のIPアドレス166.88.61[.]35と通信します。また、jli.dllローダーは、DLLサイドローディング実行ファイルjavaw.exeのパスに、実行用のHKEY_CURRENT_USER SOFTWARE\Microsoft Windows\CurrentVersion\Runキー値を設定することで、永続性を確立します。

感染チェーン2:Voldemort のペイロード

台灣大學-材料工程學類-薛豪.pdf.lnkという2つ目のLNKを実行すると、今度はMACOSXサブフォルダー内のStore.vbsという別のVBSファイルが実行されます。このMACOSXフォルダには以下のファイルが含まれています:

・_MACOSX/Store.vbs

・_MACOSX/台灣大學-材料工程學類-薛豪.pdf

・_MACOSX/CiscoSparkLauncher.dll

・_MACOSX/CiscoCollabHost.exe

・_MACOSX/Cisco.xml

Cobalt Strike感染チェーンと同様に、Store.vbsスクリプトは悪意のある実行可能ファイルをC:¥Users¥Public¥Videosにコピーし、別のおとり文書「台灣大學-材料工程學類-薛豪.pdf」(機械翻訳: 台湾大学 - 材料工学 - Xue Hao.pdf)を開きます。 その後、DLLサイドローディングに対して脆弱な署名付きの良性の実行ファイルCiscoCollabHost.exeを実行し、悪意のあるDLL CiscoSparkLauncher.dllをロードします。 このDLLサイドローディングの連鎖により、Google Sheetsをコマンド&コントロール(C2)に使用するカスタムVoldemortバックドアが配信されます。

観察された特定のVoldemort DLLのサイドローディング感染チェーンとペイロードは、プルーフポイントが以前に報告したように、中国の国家を標的にした脅威行為者TA415(APT41、Brass Typhoon)が使用するものに酷似しています。 2025年5月にUNK_FistBumpによって使用された初期のVoldemortのバリエーションは、Google Sheets C2にホスト情報をプレーンテキストで流出させ、その後のバリエーションは、TA415の活動で以前に強調されたのと同じ方法で、実行ファイルのファイル名をRC4キーとして値をBase64エンコードおよびRC4暗号化しました(CiscoCollabHost.exe)。

UNK_FistBumpとTA415のアトリビューション重複の検証

Voldemortは、プルーフポイント とGoogleによって公に報告されたカスタムマルウェアファミリーで、歴史的にはProofpointのテレメトリー内でTA415によってのみ使用されていました。 また、Proofpoint Threat Research は以前、TA415 が、今回取り上げた UNK_FistBump の活動と同様の方法で、感染した台湾の大学の送信者を使用して、台湾の半導体セクターを標的としたスピアフィッシング・キャンペーンを実施していることを確認しています。

しかし、観察されたUNK_FistBumpのキャンペーンは、通常TA415として追跡される活動とは異なっています。 例えば、Cobalt Strike感染チェーンは、TA415に典型的ではないローダーを使用しており、通常、UNK_FistBumpが使用する、より単純化されたRC4ローダーではなく、ChaCha20ベースのローダーを好んで使用します。 同様に、Cloudflare WorkerやCloudflare CDNの背後にあるアクターが管理するドメインではなく、ハードコードされたIPアドレスをC2に使用することは、TA415の活動の典型的な例ではありません。 これらの相違点およびその他の相違点、そして中国のサイバースパイ脅威アクター間でのカスタム能力共有の幅広い傾向から、プルーフポイントは現時点ではUNK_FistBumpの活動をTA415とは異なるものとして追跡しています。

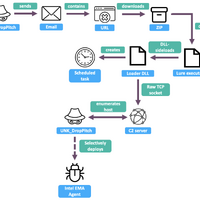

UNK_DropPitch、半導体投資アナリストを売り込む

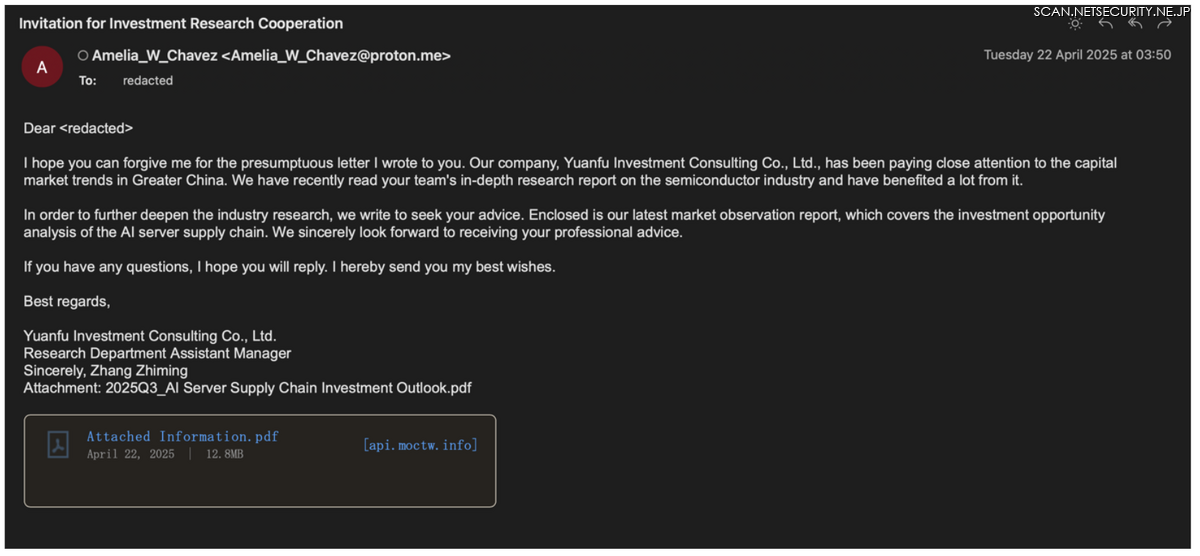

2025年4月と5月、プルーフポイントは、UNK_DropPitchとして追跡されている別の中国系脅威アクターが、複数の大手投資銀行に対して標的型フィッシング・キャンペーンを実施しているのを観測しました。 この活動は、特に台湾の半導体およびテクノロジー分野の金融投資分析を専門とする個人に焦点を当てていました。 フィッシングメールは、攻撃者が所有する電子メールアドレスから送信され、その個人との協力関係を求める架空の金融投資会社からのものであるかのように装っていました。

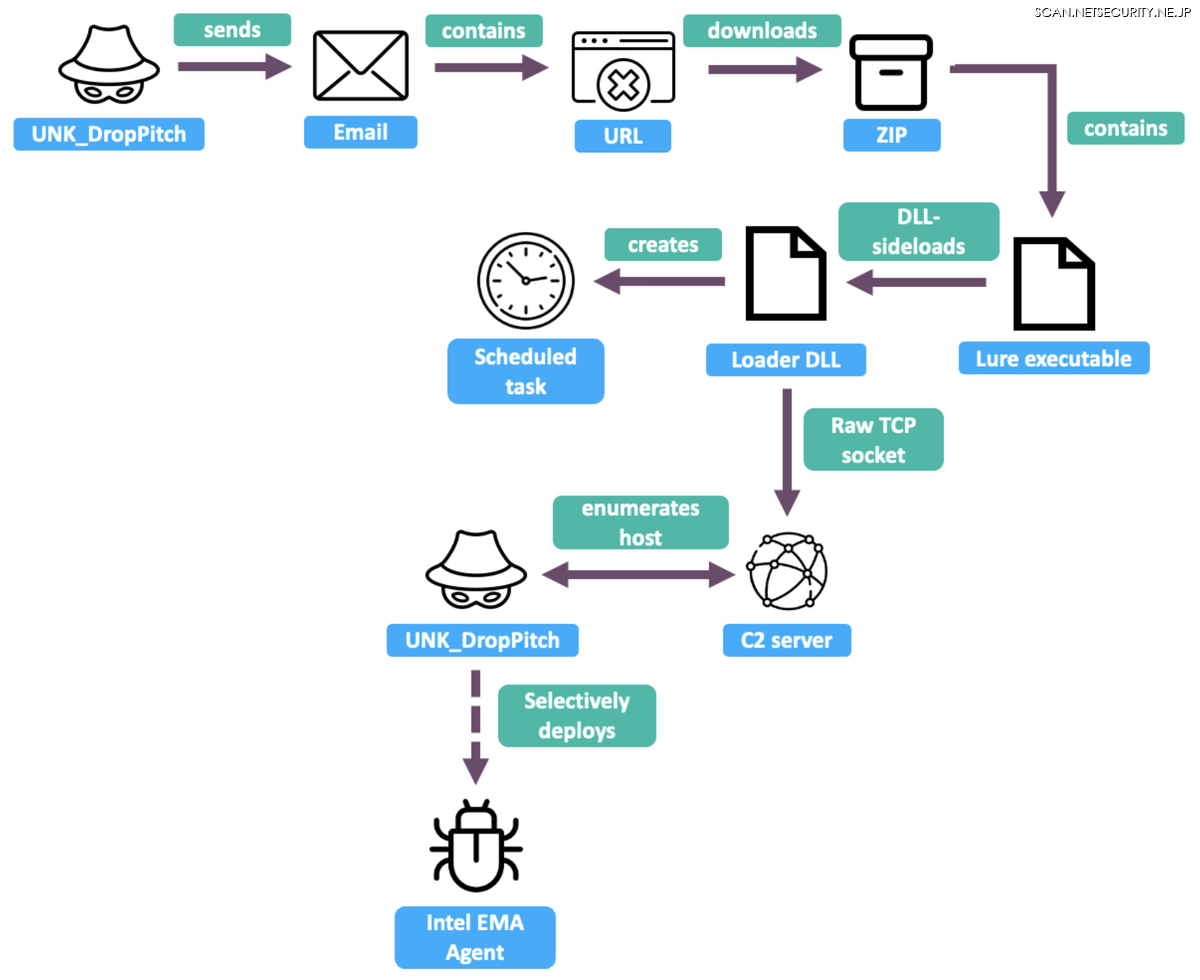

配送

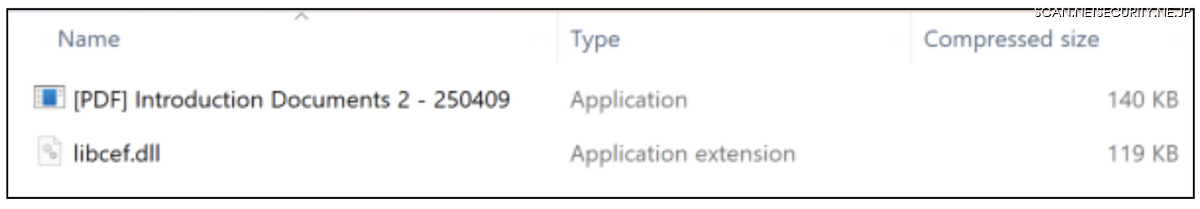

2025年4月下旬に観測されたキャンペーンでは、UNK_DropPitchフィッシングメールにhxxps://api[.]moctw[.]info/Intro.pdfへのリンクが含まれていました。この結果、Intro.zipという名前のファイルがダウンロードされ、DLLサイドローディングに対して脆弱な良性の実行ファイルと、ProofpointがHealthKickとして追跡している単純なカスタムバックドアをロードするように設計された悪意のあるDLL libcef.dllの両方が含まれていました。

実行すると、両方のファイルがProgramDataディレクトリの下のランダムな名前のサブフォルダにコピーされ、以下のSystemHealthMonitorという名前のスケジュールタスクが作成され、5分ごとに[PDF] Introduction Documents 2 - 250409.exeが実行されます:

schtasks.exe /Create /TN "SystemHealthMonitor" /TR "\"C:\ProgramData\zumArSAB\[PDF] Introduction Documents 2 - 250409.Exe\" -run" /SC MINUTE /MO 5 /F

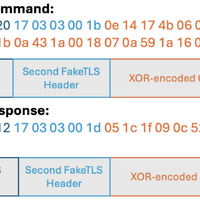

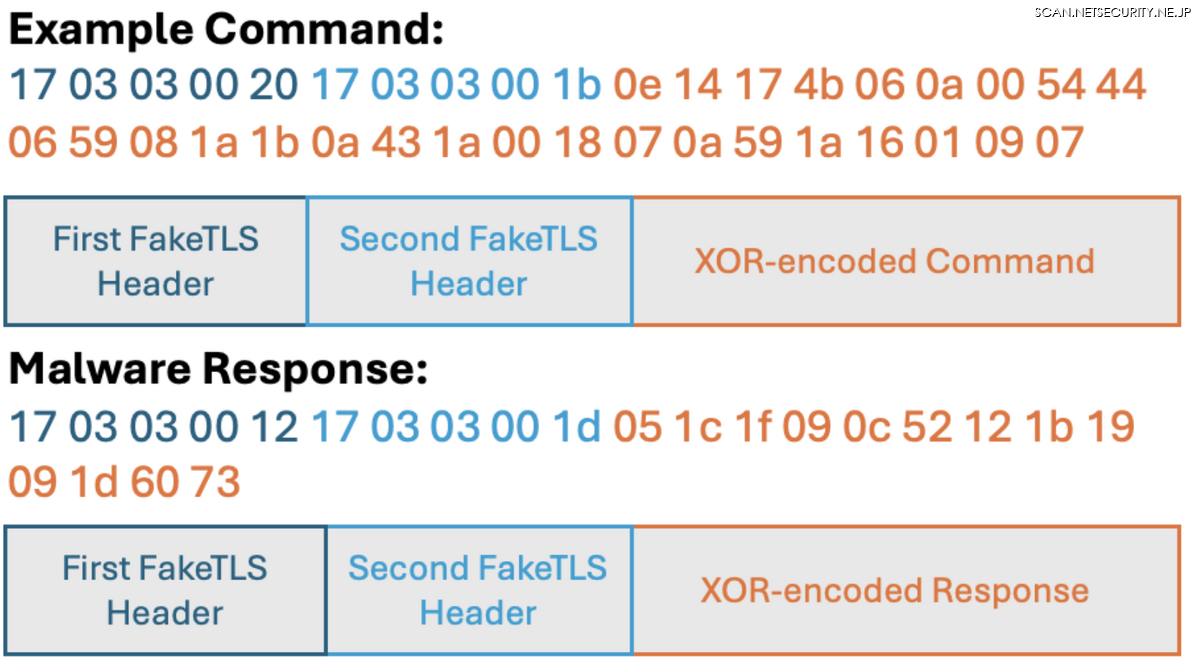

その後、HealthKickバックドアは、TCPポート465上で、アクターが管理するIPアドレス82.118.16[.]72へのWebソケットの作成を試みます。 HealthKickはFakeTLSプロトコルを使用し、C2からの応答がマジックバイト0x17 0x03 0x03(TLSv1.2の標準ヘッダー)で始まり、ペイロードサイズが続くことを期待します。 このマルウェアは、受信パケットがこれらのマジックバイトで始まることを確認し、その後で再度確認するため、コマンドを適切に解析してデコードするためには、FakeTLSヘッダーを2回含める必要がある。 この二重のFakeTLSヘッダーの後に、mysecretkeyキーでXORエンコードされたペイロードが続きます。

HealthKickは単純なバックドアで、コマンドを実行し、リダイレクトされた匿名パイプを介してその出力をキャプチャし、同じFakeTLSとXORエンコードされたペイロード形式を使用してC2に送り返されます。

後の2025年5月下旬のUNK_DropPitchキャンペーンは以下のNetlify URLにリンクし、

URL https://brilliant-bubblegum-137cfe [.] netlify [.] app/files/Introduction%20Document.zip

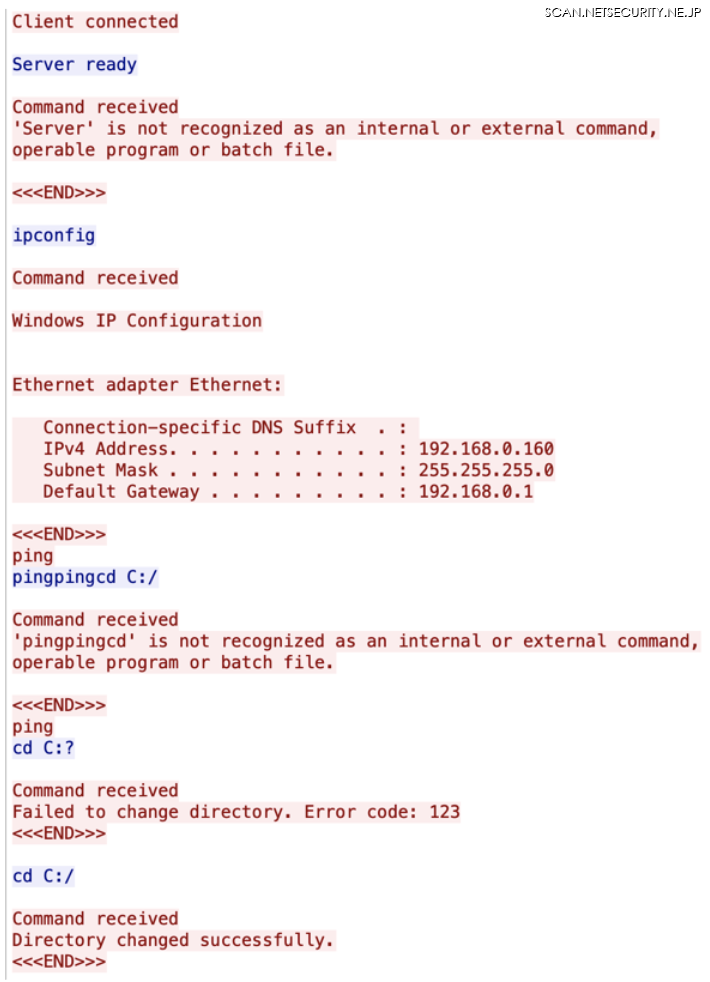

そして再び、pbvm90.dllという悪意のあるDLLをロードするための実行ファイルを含むZIPファイルを配信しました。 この場合、結果として生じるマルウェアは単純な生のTCPリバースシェルであり、行為者が制御するVPSサーバー45.141.139[.]222とTCPポート465を介して再び通信し、前述のものと同一のスケジュールされたタスクを介して持続します。

このリバースシェルでは、例外処理やエラー処理が最小限に抑えられているため、マルウェアクライアントの接続に対するサーバーの応答(「Server ready」)は、インプラントによってコマンドとして解釈されます。 同様に、このリバースシェルは、ハートビートとして定期的に「ping」メッセージをC2に送信します。 同様の "ping "チェックインがC2からも返信され、オペレータのコマンドと連結されてエラーになることがよくありました。 また、プルーフポイント社は、オペレータからのコマンド・レスポンスにタイプミスがあることを確認しており、コマンドは自動化されたものではなく、手動で発行されている可能性が高いことを示しています。

プルーフポイントは、UNK_DropPitchがこのリバースシェルを使用して、ターゲットに対して最初の列挙と発見を行うのを観察しました。 その後、ターゲットが関心を引くと判断された場合、このグループはリモート監視および管理(RMM)ツールIntel Endpoint Management Assistant(EMA)をドロップし、アクターが管理するドメインema.moctw[.]infoと通信するように設定しました。

UNK_DropPitch ネットワークインフラの分析

82.118.16[.]72のHealthKickバックドアC2 IPアドレスと80.85.156[..]234 Intel EMA C2サーバーの両方が、ロシアのVPSホスティング・プロバイダーProfitServerに関連する非常に類似した逆引きDNS名を使用し、Mr.RobotのキャラクターElliot Aldersonを参照していました:

・elliot-alderson-971.pserver[.]space

・elliot-alderson-97.pserver[.]space

また、同じような名前の複数の電子メールアドレスが脅威アクターによって使用されています。 このアーティファクトをピボットすると、脅威アクターが管理している可能性の高いサーバーがさらに見つかり、そのうちのいくつかは、米国の学術機関やシンクタンクを標的としたその後の2025年6月のUNK_DropPitchキャンペーンでC2サーバーとして使用されていました:

・31.192.234[.]97 (elliot-alderson-15.pserver[.]space)

・80.85.154[.]48 (elliot-alderson-973.pserver[.]space)

・80.85.154[.]101 (elliot-alderson-151.pserver[.]space)

・80.85.156[.]237 (elliot-alderson-974.pserver[.]space)

・80.85.157[.]116 (elliot-alderson-972.pserver[.]space)

・80.85.157[.]145 (elliot-alderson-978.pserver[.]space)

・82.118.16[.]72 (elliot-alderson-971.pserver[.]space)

・82.118.16[.]106 (elliot-alderson-972.pserver[.]space)

これらのサーバーのうち2台は、SoftEther VPNサーバーとして同時に設定されていました。SoftEther VPNサーバーは、中国と連携しているさまざまな脅威アクターがインフラ管理と被害者ネットワークからのトラフィックのトンネリングの両方に一般的に使用しているオープンソースのVPN製品です。 UNK_DropPitch のサブドメイン mx.moctw[.]info (43.247.132[.]96) のホスティング IP アドレスも、使用中に SoftEther VPN サーバーとして設定されていました。

上記の80.85.154[.]101 IPアドレスは、コモンネームCN=AS.webサイトを持つTLS証明書を同時に展示しています(SHA256フィンガープリント: ポートTCP 4444で000062e9e212231328b660f759f8878ac47604b9609f71c05ad19d7ef56b17a8)。 この証明書は、歴史的に、中国の国家に支援された脅威アクターが使用する複数のカスタムマルウェアファミリ(最も頻繁にはSideWalk(別名ScrambleCross)バックドア)に関連するC2インフラストラクチャ上で公開されています。 この TLS 証明書は、MoonBounce ファームウェア・ルートキットに関する Kasperskyのレポートや、TA415(APT41、Brass Typhoon)の活動に関する PWC のレポートでも指摘されており、いずれも SideWalk の使用に関連しています。 現時点では、プルーフポイントのアナリストは、このTLS証明書の再利用が、複数の中国系脅威行為者(おそらくSideWalk)間で共有されている特定のカスタム・マルウェア・ファミリーの成果物なのか、あるいはこれらのグループ間で共有されているインフラ・プロビジョニングの成果物なのかを断定することはできませんでした。

台湾半導体業界を狙う中国系脅威勢力の追加動向

注目されたUNK_FistBumpとUNK_DropPitchの活動に加え、プルーフポイントは、台湾の半導体産業内の組織を特に標的とする、中国の国家に支援された複数の脅威行為者を特定しました。

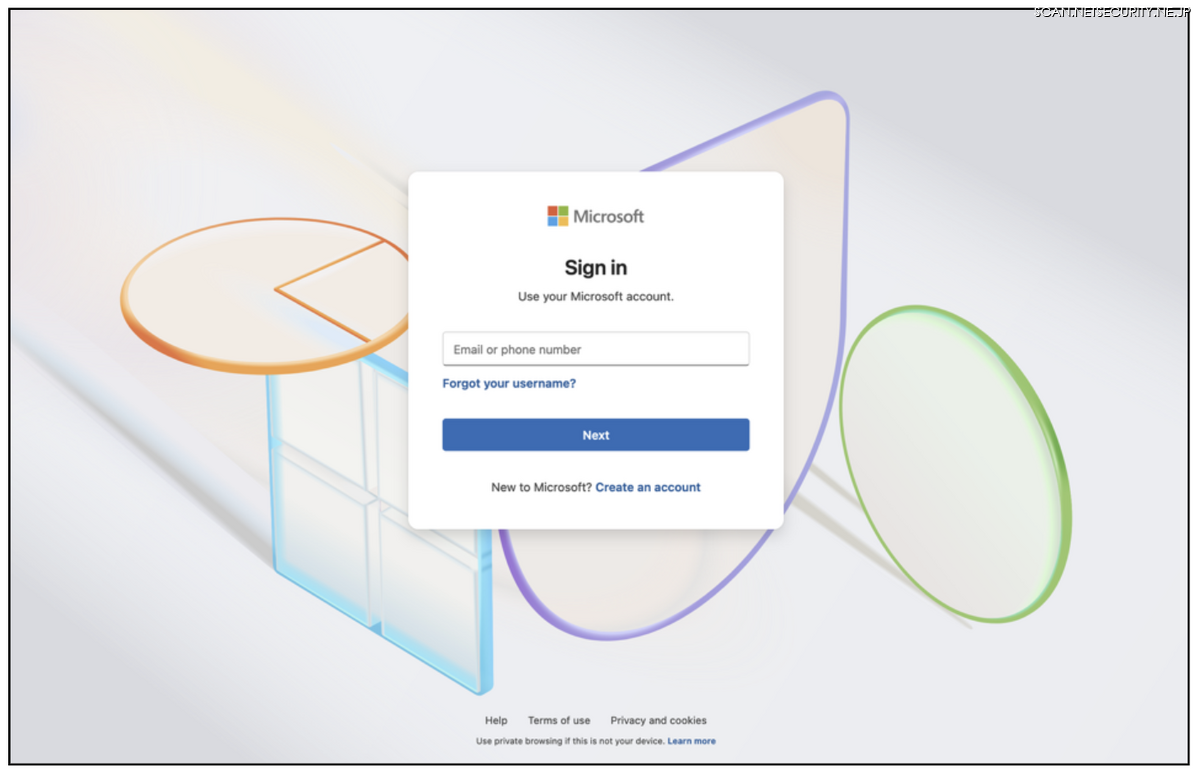

2025年3月、プルーフポイントが「UNK_SparkyCarp」として追跡している中国に関連すると考えられる脅威アクターは、2024年11月にも同グループが標的としていた台湾の半導体産業企業を標的とし、カスタムAiTM(adversary-in-the-middle)フレームワークを使用したクレデンシャルフィッシングキャンペーンを実施しました。 フィッシングメールはアカウントログインのセキュリティ警告を装い、アクターが管理するクレデンシャルフィッシングドメインaccshieldportal[.]comへのリンクとacesportal[.]comのトラッキングビーコンURLを含んでいました。

同様に、2024年10月、プルーフポイントは、中国と連携した脅威アクターUNK_ColtCentury(TAG-100、Storm-2077と重複)が、台湾の半導体企業の法務担当者に良識的な会話のきっかけとなる電子メールを送信し、ターゲットに関与しようとしていることを確認しました。 この脅威行為者に関連する活動から、これはSparkRATバックドアを展開する試みであったと考えられます。

結論

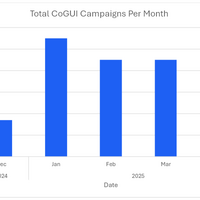

近年、Proofpoint のテレメトリーでは、政府、航空宇宙・防衛関連企業、非政府組織など、伝統的なスパイ活動の標的が、中国と連携するスパイ活動家によって一貫して標的とされ続けています。 中国と連携している脅威アクターによる半導体の標的化に関する公の報告にもかかわらず、プルーフポイントが直接観測したのは、この分野の散発的な標的化のみでした。 2025年3月以降、これは、特に台湾の事業体に重点を置いて、この部門を特に標的とする異なる中国同盟グループからの複数のキャンペーンの目撃情報へと変化しました。

多くの確立された中国と連携する脅威アクターが戦術、技術、手順(TTP)をエッジデバイスやその他の初期アクセスベクターの悪用にシフトする中、プルーフポイントでは、本レポートで取り上げた活動のサブセットで実証されているように、中国と連携する新たなクラスターがフィッシング脅威の状況に流入していることを確認しています。 これらの新たな脅威勢力は、中国国家の利益に沿った長年の標的化パターンを踏襲するとともに、従来から中国と連携したサイバースパイ活動に見られるTTPやカスタム機能を引き続き示していることが確認されました。」

※ IoC (Indicators of compromise / 侵害指標) の詳細は下記の出典をご参照下さい

https://www.proofpoint.com/jp/blog/threat-insight/phish-china-aligned-espionage-actors-ramp-up-taiwan-semiconductor-targeting