◆概要

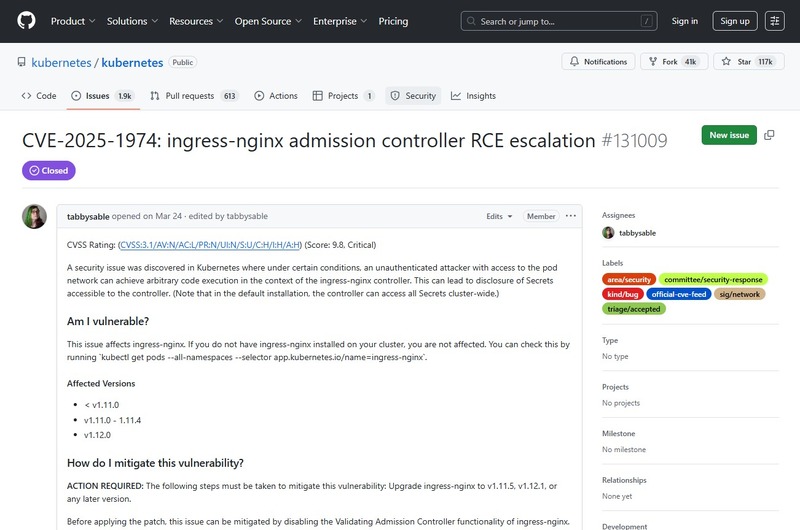

2025 年 3 月に、Kubernetes に用いられる公式の管理用ソフトウェアに、遠隔からの任意のコード実行につながる脆弱性が報告されています。脆弱性の悪用により、Kubernetes が管理しているクラスタの掌握が可能となります。ソフトウェアのアップデートにより対策してください。

◆分析者コメント

その影響度の高さから、脆弱性には「IngressNightmare」という名称が付けられており、Kubernetes 環境への侵入に成功した攻撃者が悪用を試みる可能性が高い脆弱性です。Kubernetes 環境を運用している場合は、ソフトウェアのバージョンを早急に確認して、ソフトウェアのアップデートによる対策を実施してください。

◆深刻度(CVSS)

[CVSS v3.1]

9.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-1974&vector=AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=Kubernetes

◆影響を受けるソフトウェア

以下のバージョンの Ingress NGINX Controller が当該脆弱性の影響を受けると報告されています。

* Ingress NGINX Controller バージョン 1.11 系未満

* Ingress NGINX Controller バージョン 1.11 系:1.11.0 - 1.11.4

* Ingress NGINX Controller バージョン 1.12 系:1.12.0

◆解説

コンテナアプリケーションを管理するソフトウェアとして世界的に利用されている Kubernetes が公式にサポートしている管理用ソフトウェアである Ingress NGINX Controller にて、遠隔からの任意のコード実行につながる脆弱性が報告されています。

Ingress NGINX Controller は、Kubernetes でリバースプロキシやロードバランサーとして用いる HTTP サーバー nginx を管理するためのソフトウェアです。脆弱性は、Ingress NGINX Controller が設定ファイルを読み取る処理に存在します。脆弱な Ingress NGINX Controller では、設定ファイルの処理が適切ではないため、意図していない設定ファイルに従った nginx の設定を強制できます。攻撃者は、Ingress NGINX Controller が HTTP リクエスト経由で保存した一時ファイルを悪用して、当該脆弱性と組み合わせて競合状態を引き起こすことで、遠隔からの任意のコード実行が可能です。

◆対策

ソフトウェアを以下のバージョンにアップデートして対策可能です。

* Ingress NGINX Controller バージョン 1.11 系:1.11.5 以上

* Ingress NGINX Controller バージョン 1.12 系:1.12.1 以上

◆関連情報

[1] Kubernetes 公式 GitHub

https://github.com/kubernetes/kubernetes/issues/131009

[2] Wiz

https://www.wiz.io/blog/ingress-nginx-kubernetes-vulnerabilities

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-1974

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-1974

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストにて任意のコード実行の強制を試みるエクスプロイトコードが公開されています。

GitHub - vulhub/vulhub

https://github.com/vulhub/vulhub/tree/master/ingress-nginx/CVE-2025-1974

#--- で始まる行は執筆者によるコメントです。

2025 年 3 月に、Kubernetes に用いられる公式の管理用ソフトウェアに、遠隔からの任意のコード実行につながる脆弱性が報告されています。脆弱性の悪用により、Kubernetes が管理しているクラスタの掌握が可能となります。ソフトウェアのアップデートにより対策してください。

◆分析者コメント

その影響度の高さから、脆弱性には「IngressNightmare」という名称が付けられており、Kubernetes 環境への侵入に成功した攻撃者が悪用を試みる可能性が高い脆弱性です。Kubernetes 環境を運用している場合は、ソフトウェアのバージョンを早急に確認して、ソフトウェアのアップデートによる対策を実施してください。

◆深刻度(CVSS)

[CVSS v3.1]

9.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-1974&vector=AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=Kubernetes

◆影響を受けるソフトウェア

以下のバージョンの Ingress NGINX Controller が当該脆弱性の影響を受けると報告されています。

* Ingress NGINX Controller バージョン 1.11 系未満

* Ingress NGINX Controller バージョン 1.11 系:1.11.0 - 1.11.4

* Ingress NGINX Controller バージョン 1.12 系:1.12.0

◆解説

コンテナアプリケーションを管理するソフトウェアとして世界的に利用されている Kubernetes が公式にサポートしている管理用ソフトウェアである Ingress NGINX Controller にて、遠隔からの任意のコード実行につながる脆弱性が報告されています。

Ingress NGINX Controller は、Kubernetes でリバースプロキシやロードバランサーとして用いる HTTP サーバー nginx を管理するためのソフトウェアです。脆弱性は、Ingress NGINX Controller が設定ファイルを読み取る処理に存在します。脆弱な Ingress NGINX Controller では、設定ファイルの処理が適切ではないため、意図していない設定ファイルに従った nginx の設定を強制できます。攻撃者は、Ingress NGINX Controller が HTTP リクエスト経由で保存した一時ファイルを悪用して、当該脆弱性と組み合わせて競合状態を引き起こすことで、遠隔からの任意のコード実行が可能です。

◆対策

ソフトウェアを以下のバージョンにアップデートして対策可能です。

* Ingress NGINX Controller バージョン 1.11 系:1.11.5 以上

* Ingress NGINX Controller バージョン 1.12 系:1.12.1 以上

◆関連情報

[1] Kubernetes 公式 GitHub

https://github.com/kubernetes/kubernetes/issues/131009

[2] Wiz

https://www.wiz.io/blog/ingress-nginx-kubernetes-vulnerabilities

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-1974

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-1974

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストにて任意のコード実行の強制を試みるエクスプロイトコードが公開されています。

GitHub - vulhub/vulhub

https://github.com/vulhub/vulhub/tree/master/ingress-nginx/CVE-2025-1974

#--- で始まる行は執筆者によるコメントです。