※ 前回のブログ「日本が今、最も狙われている—急増するDDoS攻撃とメール攻撃の実態」では、日本を標的としたDDoS攻撃とメール攻撃の急増について解説しました。今回はその続編として、プルーフポイントが2025年7月に観測した最新のメール脅威の実態と、私たちが取るべき対策について深掘りします。

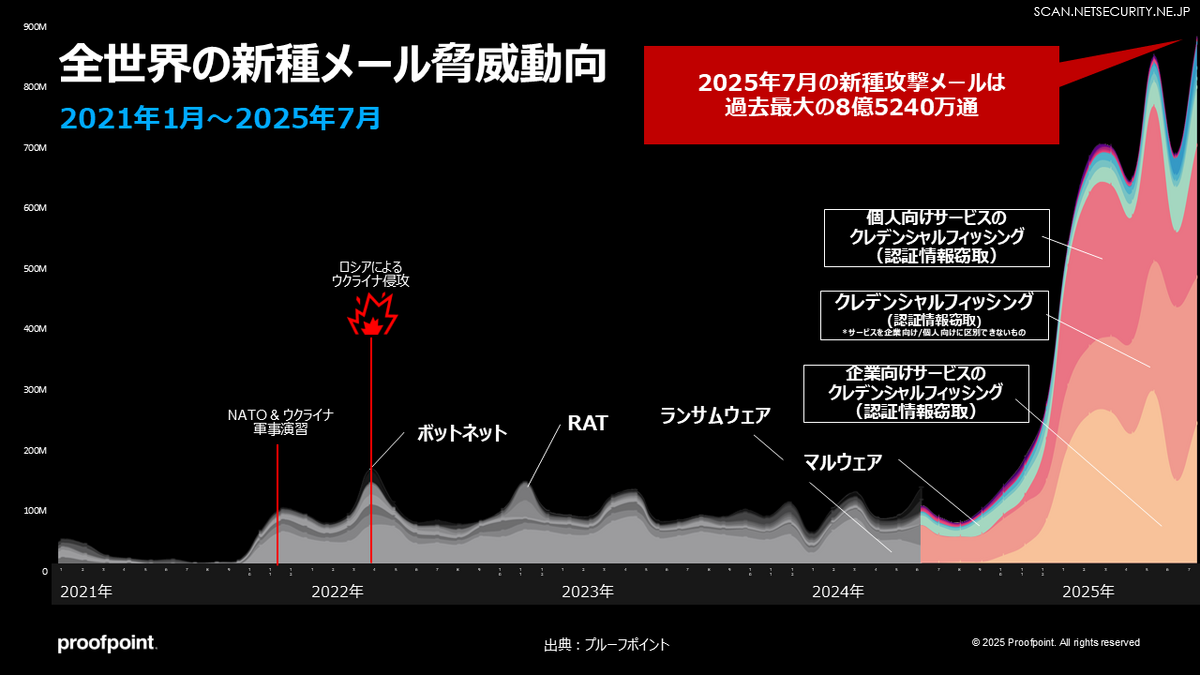

世界最大規模の新種メール脅威、観測数は8億通超え

プルーフポイントが世界中で観測した新種のメール脅威は2024年12月から激増し、2025年7月には8億5240万通を超え、過去最大を記録しました。これは、サイバー攻撃がもはや日常的な脅威となっていることを示す象徴的な数字です。

主流は「クレデンシャルフィッシング」

この膨大な攻撃の中心にあるのがクレデンシャルフィッシングです。これは、ユーザーのIDとパスワードを盗み取ることを目的とした攻撃で、以下のような特徴があります:

企業向け:Microsoft 365やGoogle Workspace、DocuSignなど、業務で使われるクラウドサービスのログイン情報を狙う

消費者向け:ショッピングサイト、銀行、クレジットカード、証券会社などのアカウントを標的にする

すでにニュースを賑わせている証券会社のアカウント乗っ取りについては、5000億円規模の被害が報告されています。

なぜこの攻撃が主流になったのか?背景には以下のような変化があります:

OSの進化:Windows 10/11の普及により、OSの脆弱性を突く攻撃が難しくなったため、人を騙して認証情報を窃取するクレデンシャルフィッシングが主流に。(Windows7のころは、OSの脆弱性をつき、端末にマルウェアを感染する攻撃がメイン。現在は人の脆弱性をつくクレデンシャルフィッシングがメインとなり、ローテク回帰ともいえる。)

クラウド化の進展:データは端末ではなくクラウドに保存されるようになり、攻撃者もクラウドを狙うように

SSOの普及:メールアドレスが複数サービスのログイン認証情報となっているため、メールアカウントの乗っ取りが最も効率的な攻撃手段に

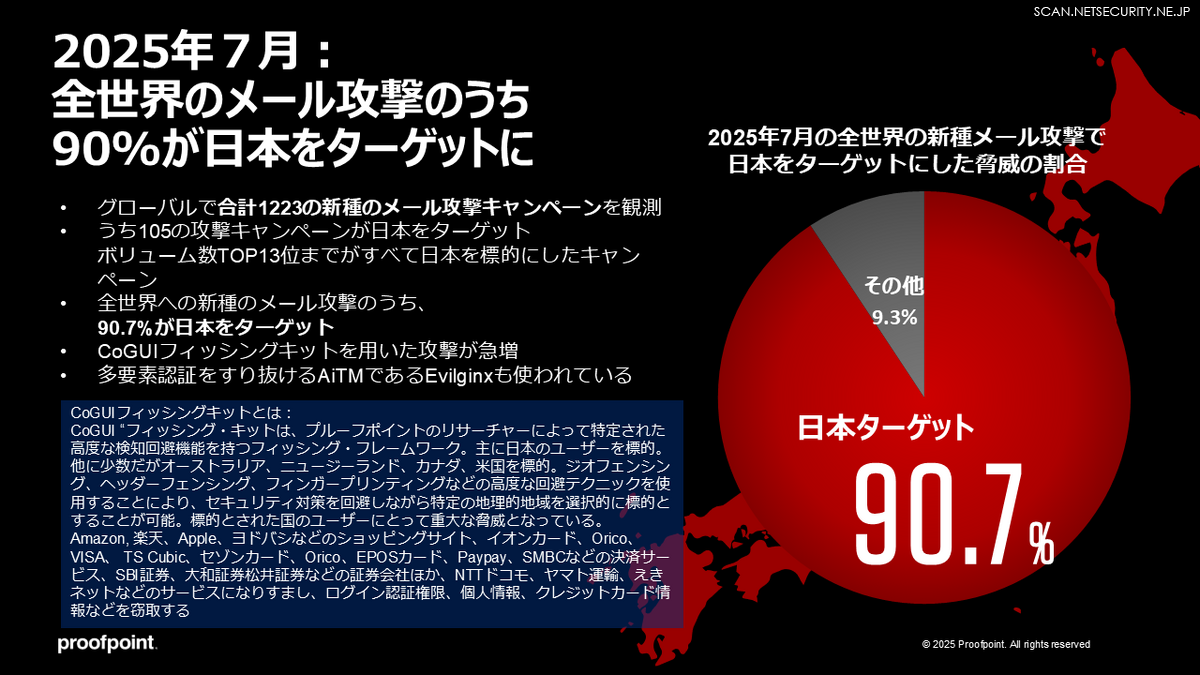

日本が90%以上を占める標的に(プルーフポイント調査)

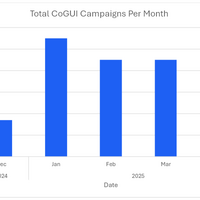

また2025年7月にプルーフポイントが観測した新種のメール攻撃を攻撃キャンペーン別に分析すると、90.7%が日本をターゲットにしていることが分かりました。攻撃者は、日本のユーザーを狙うために特化したフィッシングキット「CoGUI」を使用しています。

日本を標的にする方法

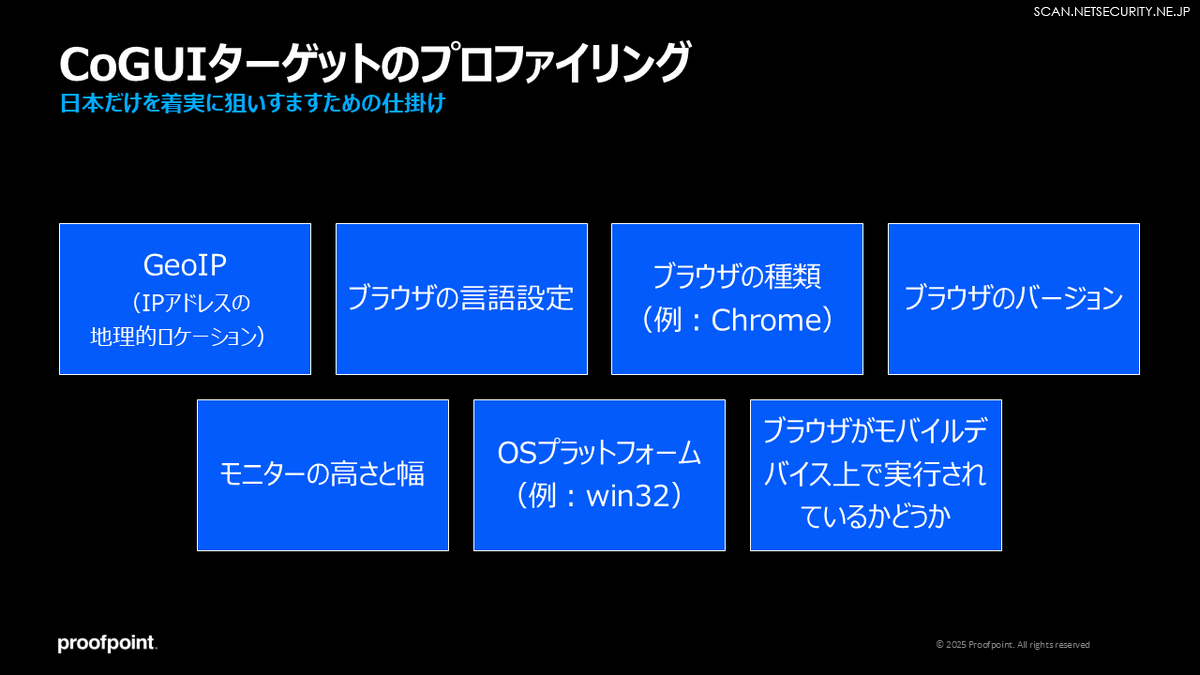

以前のブログ「CoGUIフィッシュキット、数百万のメッセージで日本を標的に」でも解説している通り、CoGUIには以下のような日本を専用に狙うための機能が搭載されています:

GeoIP(IPアドレスの地理的ロケーション)

ブラウザの言語設定

ブラウザの種類・バージョン

モニターの高さと幅

OSプラットフォーム

ブラウザがモバイルデバイス上で実行されているかどうか

これらの項目に合致しない場合は、正規のサイトにリダイレクトされ、すべての条件が日本人であることを示している時にだけ、フィッシングサイトに誘導するように高度な仕掛けがほどこされています。

これにより、日本のユーザーだけを狙い撃ちすることが可能となっているのです。

なぜ今、日本が狙われているのか?

前回のブログでも「日本が標的となる理由」に触れましたが、やはり生成AIの登場が大きな影響を与えています。

かつては、日本語の詐欺メールに不自然な文法やフォントが多く、受信者がすぐに「怪しい」と気づくことができました。これは、海外からの攻撃に対する言語の壁という防御でした。これらの壁にあぐらをかいていたために、他の国では導入が進んでいるような多要素認証やDMARC認証などフィッシングメール対策が遅れてきたことが露呈しているといえます。

しかし今、生成AIの発展により、流暢な日本語を大量に生成できるようになったことで、その壁は崩壊しています。詐欺メールの文面が自然になり、受信者が違和感を覚えにくくなった結果、メール詐欺の成功率が上昇していると考えられます。

このようにして日本の防御の壁が薄くなった今、攻撃者にとって日本は投資対効果の高いターゲットとして浮上しています。

日本企業の知的財産は世界的に価値が高く、標的として魅力的

日本人の個人情報(住所、氏名、年齢、電話番号、メールアドレス、クレジットカード情報、医療データ)はアンダーグラウンド市場で高値で売買される

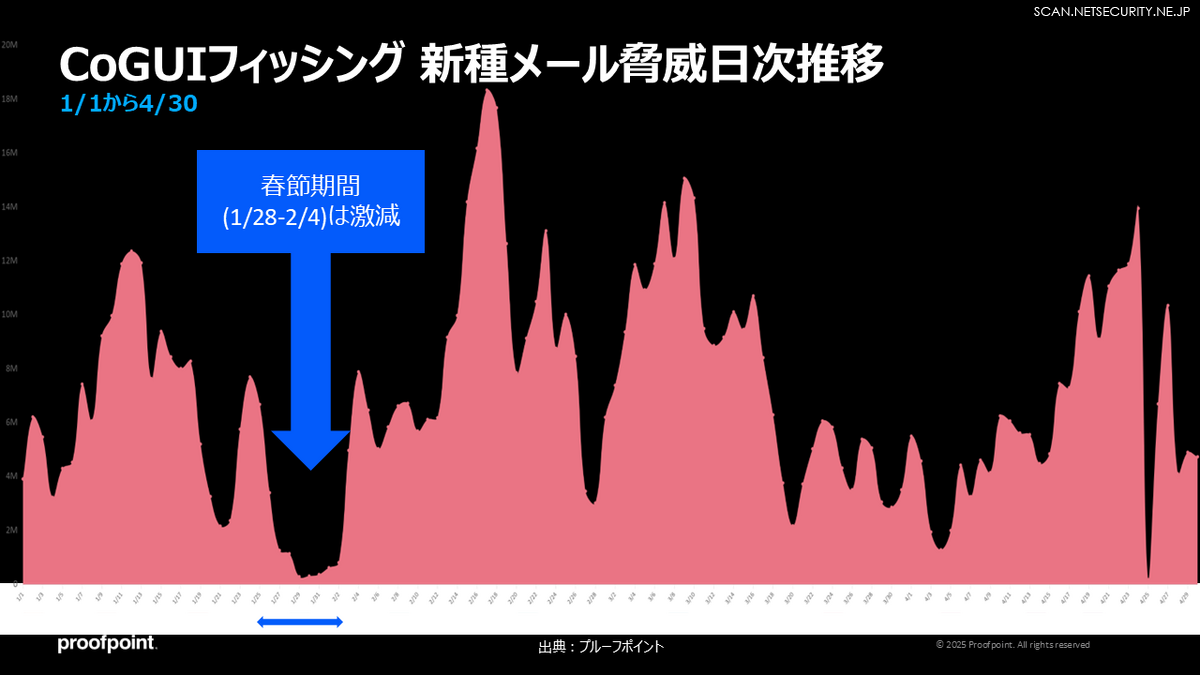

攻撃者は春節を休む文化を持つ可能性

こういった高度な日本人を狙いうちにした攻撃がどこから来ているのかが気になるところですが、一つ興味深いデータとしては、このCoGUIを用いた攻撃を日次で分析したところ、春節の期間に攻撃量の減少が見えていることです。また攻撃基盤に中国語フォントが使われていることからも、春節を休んで中国語を話す攻撃者、あるいは中国からの攻撃だと見せかけたい攻撃者の意図を読み取ることができます。

日本に着弾している犯行声明のない不気味なDDoS攻撃のタイミングとメール攻撃の増加が連動していることから、外国政府主導による戦略的な攻撃の可能性も否定できません。中国による台湾有事を見据えた準備攻撃やロシアへの経済制裁に対する報復攻撃という可能性も捨てきれません。

実際、ロシアによるウクライナ侵攻時には、DoS攻撃の後に破壊的なサイバー攻撃が展開されました。企業に対するランサムウェア攻撃の前段としてDoSが使われるケースも多く、DoSは単なる妨害ではなく、陽動作戦としての役割を果たしている可能性があります。

つまり、DoSでセキュリティ担当者の注意を引きつけておき、その隙にメールを起点とした侵入・情報窃取が行われているかもしれません。ランサムウェアだけでなく、気づかれないまま情報を吸い取られ続ける攻撃も増加しています。

今すぐ取るべき対策

このような状況下で、企業・個人が取るべき対策は明確です。

企業向け対策

メールセキュリティの強化:フィッシング検知機能を備えたソリューションの導入

アカウント・テイクオーバーの検知:乗っ取られたアカウントの識別と、アカウント・テイクオーバー後に追加されたAPIやルールの削除

SSO(シングルサインオン)の監視と制限:アクセスログの監視と異常検知の自動化

従業員教育:フィッシングメールの見分け方や報告体制の整備

DMARC認証をRejectへ移行:ドメインなりすましによる被害を撲滅

パスキーの導入検討: FIDO準拠のパスキーは、IDと秘密鍵が端末に安全に保存されるため、ユーザーエクスペリエンスを保ちつつもセキュリティを高めることが可能

個人向け対策

パスキーの利用:対応しているサービスでは積極的にパスキーを使うことで、利便性を損なうことなうフィッシングや漏洩のリスクを大幅に低減

2段階認証の導入:すべての重要なアカウントに設定

パスワード管理ツールの利用:使い回しを避け、強固なパスワードを生成

不審なメールの無視・通報:リンクをクリックしない、添付ファイルを開かない

最後に

日本が今、最も狙われているという事実は変わりません。しかし、私たち一人ひとりが正しい知識と対策を持つことで、被害を未然に防ぐことは可能です。

メールアドレスは、かつては単にメールをやりとりするための手段でした。しかし今では、SSOによってあらゆるインターネットのサービスにアクセスするためのアイデンティティとなっています。そのため、攻撃者はメールアドレスの乗っ取り、いわゆるアカウント・テイクオーバーをおこなうようになりました。メールアドレスを奪われることは、複数のサービスへの不正アクセスを許すことにつながります。

こうした背景を受けて、ガートナーは「メールセキュリティプラットフォーム」に関するマジッククアドラントを新たに発表しています。これは、企業が自社に最適なソリューションを選定する際の重要な指標となります。