一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は9月11日、「インターネット定点観測レポート(2025年4~6月)」を発表した。

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、 一定のIPアドレス帯に向けて網羅的に発信されるパケットを観測・収集し、宛先ポート番号や送信元地域ごとに分類して、脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めている。

同レポートでは、 本四半期(2025年4月から6月)にTSUBAME(インターネット定点観測システム)が観測した結果とその分析の概要をまとめている。

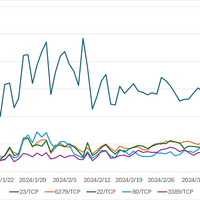

本四半期に、最も頻繁に探索されたサービスは「Telnet(23/TCP)」で、2番目、3番目はWeb等で用いられる「http(80/TCP)」、「https(443/TCP)」が続いた。「8728/TCP」は前四半期の2番目から順位を下げて4番目に、5番目は「ssh(22/TCP)」であった。

本四半期に、国内を対象とした探索活動の探索元地域として最も活動が活発だったのは、米国で、2番目のブルガリアから3番目の中国までは前四半期と同じだった。4番目には前回5番目だったオランダが入り、5番目には前回9番目のカナダが入っている。

TSUBAMEで観測されるパケットの大半は、Miraiなどのマルウェアに感染した機器からのスキャンパケットであると考えられており、「Telnet(23/TCP)」宛のパケットのうち、日本国内のIPアドレスから送られたものについて、Miraiの特徴の有無を調べてみたところ、6月初めにはMiraiの特徴を持たないパケットが一時的に増加する現象が見られている。JPCERT/CCでは、攻撃グループにより使用するマルウェアが異なっているためと考察している。

JPCERT/CCでは観測されたパケットの送信元をたどり、マルウェアに感染した機器として「DVR/NVR」「NAS」があったと紹介している。

![日本国内から送信されたTelnet宛のパケットの送信元IPアドレス数の推移]](/imgs/p/86qo0QBZcT7vgFgQGrVUu50KKAcGBQcjAgEA/49975.png?vmode=default)

![日本国内から送信されたTelnet宛のパケットの送信元IPアドレス数の推移]](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/49975.png)