Okta Japan株式会社は12月10日、Oktaユーザー企業におけるMFA導入状況を調査した「The Secure Sign-In Trends Report 2025」を発表した。

同レポートでは、同社が提供する従業員向けアイデンティティ管理ソリューション「Okta Workforce Identity」の2025年1月時点での匿名化された数十億件規模の認証データを分析し、Oktaユーザー企業におけるMFA(多要素認証)導入状況を調査した結果をまとめたもの。

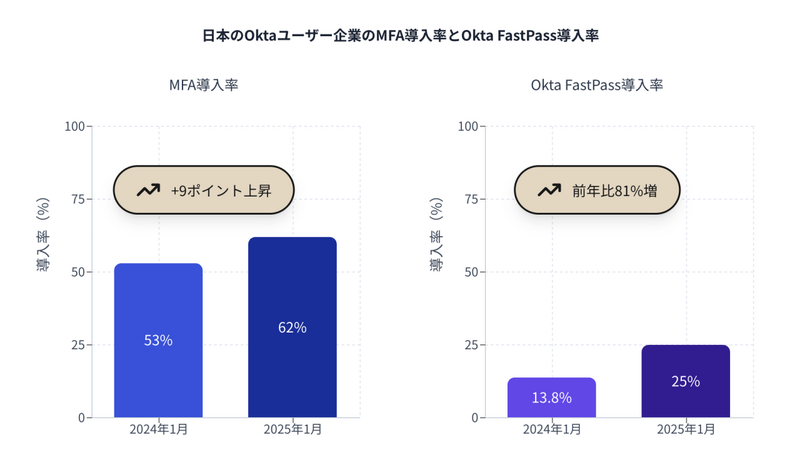

同レポートによると、日本のOktaユーザー企業のMFA導入率は、前年の53%から62%へと9ポイント上昇しており、グローバル全体では70%に達している。その一方で、依然として3分の1のユーザーがMFAを利用していない状況も明らかになった。

また、日本国内でも強固なフィッシング耐性を持つ認証方式への移行が進み、Okta FastPassの導入率は前年の13.8%から25.0%と前年比81%増となり、グローバル全体でも6.7%から13.3%と前年比100%増の上昇で、フィッシング耐性認証が急成長していることが明らかになった。

日本では「セキュリティ質問(秘密の質問)」の使用は前年比で約29%減の1.5%に減少し、SMS認証も前年比で約11%減の3.4%に減少するなど、セキュリティ強度の低い認証要素から脱却する傾向にあることが判明した。

Oktaでは、新しいセキュリティ標準の義務化を提唱しており、具体的には下記を推奨している。

・フィッシング耐性を最優先にする:

すべての機密アクセスに対してフィッシング耐性のあるMFAを義務化し、SMSなどのセキュリティ強度の低い認証方式をすべてのサインオンポリシーから排除する。

・MFAをリスク指標として位置づける:

特にフィッシング耐性のあるMFAの導入状況を、経営層や取締役会レベルでのリスク指標として扱い、組織のセキュリティ体制に対する可視性と説明責任を確保する。

・ゼロトラストフレームワークを採用する:

アクセス制御をセッション単位の最小権限ベースに移行し、アクセスのたびにユーザー、デバイスの状態、ネットワーク環境を動的に評価する。

・ユーザーライフサイクル全体を保護する:

ユーザー登録やアカウント復旧プロセスにもフィッシング耐性のある認証を適用し、攻撃者がこれらの経路を利用してアカウントを乗っ取るのを防ぐ。

・パスワードの最小化を計画する:

企業全体でパスワードへの依存を段階的に減らすための、明確で長期的な戦略計画を策定する。