しかしその場合には、ネットワークの複雑な設定が必要であり、また部外者に不正アクセスされたり、自宅PCから会社の情報が漏洩してしまう可能性もあり、これら全ての危険を排除することは困難でした。

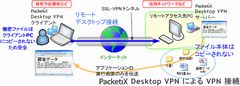

これらの問題を解決し、安全で簡単に利用できるのが、ソフトイーサ株式会社のソフトウェア「PacketiX Desktop VPN」を利用したサービスで、日本SGI 株式会社、ソフトバンク BB 株式会社、NEC ビッグローブ株式会社より提供されています。

「PacketiX Desktop VPN」は、インターネットを介してリモートにあるPCに安全にアクセスできるリモートアクセス技術で、以下のような特長があります。

・使用にあたってネットワーク上にサーバーを設置する必要が無い

・ファイアウォール等に穴を開けたり、 DMZ 等の設定を行う必要が無い

・ネットワークやセキュリティに詳しくないユーザーがいい加減に利用しても、情報漏えにつながる可能性が殆どない

・月額料金制で利用が可能

本稿では、「PacketiX Desktop VPN」の開発者である登大遊 氏が、本サービスの概要、使用方法、情報漏えい防止機能の仕組み、他のシンクライアント型ソフトウェア(Windows XP Professional のリモートデスクトップ、Citrix社 MetaFrame 等)との比較、製品の意義などについて述べます。

● Desktop VPN の使い方

Desktop VPN を一般的なユーザーが使用する場合について、例を挙げて説明しましょう。ここでは、ある社員が、会社にある業務用の Windows XP Professional の PC に「VPN サーバー」をインストールし、自宅の PC に「VPN クライアント」をインストールした状態で、自宅の Windows XP Home Edition の PC から会社の PC にリモートアクセスすることにより、帰宅後やり残した仕事を自宅から可能にする例を紹介します (せっかく自宅に帰った後で、わざわざ会社の PC にリモートアクセスして仕事の続きをするというのは、社員にとってあまり嬉しくない事かも知れませんが、ここでは 1 つの分かりやすい例として紹介します)。

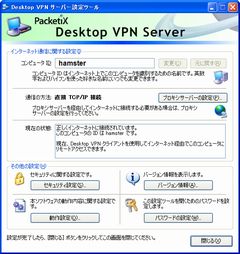

社員は、会社にある業務用の PC に「Desktop VPN サーバー」をインストールします。インストールはとても簡単で、インストーラをダウンロードしてクリックするだけで完了します。インストール後に、その PC の「コンピュータID」を決めます。コンピュータ ID はメールアドレスや IP アドレスのようなもので、インターネット上で他のコンピュータと重複しない文字列であれば何でも構いません (重複する場合はエラーが表示されます)。たったこれだけのステップで、会社側の PC の設定は完了です。

| 図2: サーバー側の設定画面 |

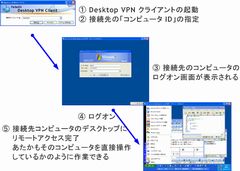

次に社員が帰宅し、自宅の PC に「Desktop VPN クライアント」をインストールします。Desktop VPN クライアントのインストールはサーバーのインストールよりもさらに簡単です (インストーラが不要なクライアントのプログラムファイルのみをダウンロードすることもできます)。

| 図3: クライアントの操作手順 |

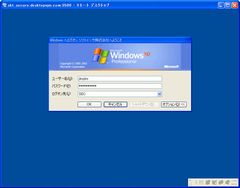

社員は Desktop VPN クライアントを起動し、接続先のコンピュータ ID として会社側の PC で設定したコンピュータ ID を指定します。すると、会社のPC の Windows XP Professional のいつものログオン画面が表示され、そこで正しいユーザー名とパスワードを指定するとログオンできます。

| 図4: 会社の PC のログオン画面 |

このようにして、自宅の PC から会社の PC にリモートアクセスが成功すると、あとはあたかも会社の PC を直接触っているのと同様にほとんどの作業が簡単にできます。会社の PC の「マイ ドキュメント」に保存してある業務用の文書を編集したり、それを会社のプリンタで印刷したり、会社のイントラネットのグループウェアにアクセスしたり、おおよそ会社の自席に座っていて可能な PC を使用する作業のほとんどを、自宅から行うことができるようになるのです。

さらに、会社の LAN に接続されている他の PC やファイルサーバー等の共有フォルダを、自宅にいながらにしてアクセスすることもできます。中規模程度の LAN では、業務用ファイルは各自の PC ではなく共用のファイルサーバーに置くことになっている場合が多いと思われますが、そのような環境でも問題無く業務を行うことができます。

| 図5: リモート経由で会社の PC を操作している画面 |

● 会社の PC にインストールされているアプリケーションの使用

会社の PC には、業務に使用するためのいくつかのアプリケーションがインストールされている場合があります。たとえば Microsoft Office や Adobe Acrobat 等のパッケージ製品や、業務のための専用アプリケーション等がインストールされていることが多いでしょう。これらのアプリケーションは、会社の PC に VPN 接続している間は、自宅の PC からも自由に利用することができます。Windows や Office 等のビジネスソフトの使用許諾契約書は、それらのソフトウェアをインストールしてある PC の主なユーザーが、リモートデスクトップ経由で別の PC からそのソフトウェアを利用することを許諾しています。したがって、社員は自宅の PC にビジネスソフトをインストールすることなく、会社の PC にリモートアクセスしてそれらのソフトウェアを使用することができます。これにより、会社の仕事を自宅の PC で行うために自宅の PC用に自費でビジネスソフトを購入してインストールする必要がありません (ごく一部のソフトウェアはこのような使用方法を禁止している場合があります。詳しくはそのソフトウェアの使用許諾契約書をご確認ください)。

● Desktop VPN はどのようにして情報漏洩を防ぐか

これまでに挙げたように、Desktop VPN を利用すると、社員は自宅の PC から会社の PC に接続してほとんどの作業を自由に行うことができます。この点だけ見ると、会社の情報管理者の立場としては、社員がいい加減に Desktop VPN 技術を使用することにより情報漏洩の危険が高くなるのではないかという懸念が生じると思われます。

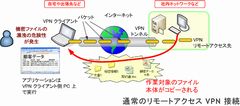

確かに、従来の VPN 技術の大半は、社外の PC を社内 LAN に接続させるという性質上、情報漏洩につながる可能性が高く、その利便性よりも危険性のほうが上回るという判断となった場合は導入が難しい場合がありました。従来のVPN 技術は、IPsec VPN や PPTP、PacketiX VPN 等がありますが、これらの技術を用いて社員が自宅の PC 等から社内 LAN にリモートアクセスした場合は、自宅の PC 等にファイルをコピーすることが容易にできてしまい、情報漏洩の危険が発生します。

わかりやすい例を挙げると、自宅の PC から会社の LAN の共有フォルダに入っている Excel シートをダブルクリックして開く場合、技術的には、そのExcel シートのファイルの全データがネットワークを経由して会社から自宅のPC に転送され、自宅の PC 上のメモリ上にコピーされます。ユーザーから見ると、あたかも会社の共有フォルダにある Excel シートを直接開いているので安全であるかのように見えるかも知れませんが、実際には自宅の PC に一時的にコピーしたものを開いているに過ぎないのです。この状態で自宅の PC がウイルスに感染していたり、セキュリティ設定が甘かったり、スパイウェア等が入っていたりすると、自宅の PC を経由して社内の Excel シートのデータがインターネットに流出してしまう危険があります。従来の VPN 技術を用いて社外の PC を社内 LAN にリモートアクセスさせる場合、このような危険を根本的に排除することは原理的に困難です。

| 図6: 従来の VPN 技術を使用する場合の情報漏洩の危険性 |

それらの従来の VPN 技術を用いた場合と比較すると、Desktop VPN は情報漏洩の防止が可能な優れた技術であることがお分かりいただけると思います。その根拠をわかりやすく説明しましょう。

Desktop VPN を用いると、先ほどの社員の例では、自宅の PC から会社のPC に簡単にリモートアクセスすることができますが、技術的に見ると、自宅の PC は会社の LAN には直接接続されておらず、あくまでも、リモートアクセス先として指定した会社の PC のデスクトップ (画面) にリモート接続しているだけです。ここで自宅の PC のマウスやキーボード等を操作すると、その操作内容 (ストローク) が会社の PC に伝達され、会社の PC でそれに応じた画面変化があった場合、その変化のデータが自宅の PC に返送されます。会社の PC の「マイ ドキュメント」やファイルサーバーのファイルをダブルクリックして開き、編集する場合でも、それらの処理はすべて会社の PC の CPUやメモリ上で行われているのであり、何時如何なる時も、アクセス対象となったファイルのデータは自宅の PC には流れてきていません。このように、ユーザーの目にはあたかも会社のデータを閲覧・編集することができて便利であるかのように見えますが、実際には、機密データが含まれているファイルの本体は、一度も社外のコンピュータにコピーされることは無いのです。

したがって、社員が Desktop VPN を使用して自宅から会社にリモートアクセスする場合、これまでの VPN を用いた場合の情報漏洩の危険性が生じることがなくなり、社員は VPN や USB メモリ等を利用してデータを持ち出さずに、社外の PC から仕事の続きを行うことができるようになります。これにより、安全性の低下を生じさせることなく、作業効率を高めることが可能になります。

| 図7: Desktop VPN を用いた場合は機密データ本体はネットワークを流れず流出しない |

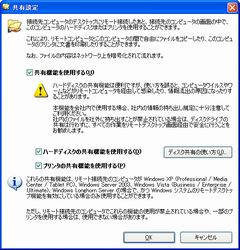

● 例外としてのファイル共有機能

Desktop VPN はこのように基本的な使用においては社内の PC の画面イメージのみを自宅の PC で表示するだけであり、業務での編集対象となるファイル本体はいかなる時点でも自宅の PC にコピーされないので、安全に利用できます。

しかし、業務の性質によっては、会社の PC や LAN に保存してあるファイルを自宅の PC にコピーし、自宅の PC 上でアプリケーションを立ち上げてそのファイルに対する作業を行いたい場合もあるかと思います。特にグラフィックデータを多用するデザイナーの方などはそのような傾向があるのではないでしょうか。例えば、Desktop VPN 越しにリモートアクセスしたデスクトップ上で Adobe Photoshop 等の繊細な画像を描画・編集するようなソフトウェアを起動すると、とても重たく、作業に支障が出るので、できればファイル本体を自宅の PC にコピーして、自宅の PC で Photoshop を用いて作業し、作業結果を会社の PC に書き戻したいというような場合があるでしょう。

このような場合に対応するため、Desktop VPN はサーバーとクライアントとの間でファイルを簡単に転送する機能を、ユーザーが特別に希望する場合には利用することができるようにしています。しかし、この機能は前述のような従来の VPN 技術と同様に情報漏洩につながることがあると考えられます。そこで、Desktop VPN サーバーのプログラムファイルにはバイナリの種類として2 種類のプログラムを用意しました。一方は「共有機能無効版」、もう一方は「共有機能有効版」です。共有機能無効版のサーバーをインストールした場合は…

| 図8: ファイル共有の設定は無効化でき、また最初から無効になっていて有効化できないバージョンのサーバーソフトも選択できる |

【執筆:ソフトイーサ株式会社 登 大遊】

【関連記事】

シンクライアントに変革をもたらす「PacketiX Desktop VPN」 (1) 「PacketiX Desktop VPN」の概要

https://www.netsecurity.ne.jp/3_11694.html

シンクライアントに変革をもたらす「PacketiX Desktop VPN」 (3) Windows RDT、VNC、Citrix MetaFrame、TSG、MagicConnectとの比較

https://www.netsecurity.ne.jp/3_11755.html

【関連リンク】

PacketiX Desktop VPN Webサイト

http://www.softether.com/jp/desktop/

──

※ この記事は Scan購読会員向け記事をダイジェスト掲載しました

購読会員登録案内 http://www.ns-research.jp/cgi-bin/ct/p.cgi?w02_ssw