[インタビュー]標的型攻撃は、ひとりヒットしたら目的を達成し素早く逃げる(NTTデータ先端技術)

NTTデータ先端技術株式会社は、セキュリティ分野における幅広い知識やノウハウと、多様なニーズに対し付加価値の高いサービスを提供している。今回は標的型サイバー攻撃とその対策について、同社セキュリティ事業部の植草祐則氏に話を聞いた。

特集

特集

NTTデータ・セキュリティにおいて蓄積されたセキュリティ分野における幅広い知識やノウハウと、NTTデータ先端技術において培われた高度なITシステム基盤技術の融合を図り、多様なニーズに対し付加価値の高いサービスを提供している。今回は標的型サイバー攻撃とその対策について、同社セキュリティ事業部のセキュリティアーキテクチャグループ長である植草祐則氏に話を聞いた。

――NTTデータ先端技術では「標的型サイバー攻撃」をどのように捉えていますか? 従来の攻撃とは何が違うのでしょう。

標的型サイバー攻撃で使用される個々の技術は、特に新しいものではありません。従来の攻撃と異なるのは、その手法です。標的型サイバー攻撃では、ついついメールを開いてしまう、メールの本文にあるリンクをクリックしてしまうなど、人の弱みにつけこむ手法が使用されます。

ただし、「標的型攻撃」という言葉自体がバズワードになりかけています。この言葉は、たとえばIPAの「10大脅威」でトップになっていますが、「APT攻撃」「標的型攻撃」「新しいタイプの攻撃」と3つの言葉を使っています。ユーザから見たら定義がぼやけているようにも感じますね。

このため本来のAPT攻撃よりも、スパムやフィッシングに毛が生えたようなもの、少し高度になっただけのものも標的型攻撃と呼ばれています。そう解釈すると、従来のセキュリティ対策の延長線上で防げるということになります。特定の企業に特化した標的型攻撃もあれば、多くの企業を狙える攻撃もあります。後者は特に、基本的なセキュリティ対策をしておくことで大部分が防げるのです。

――NTTデータ先端技術が提供する標的型攻撃対策について教えてください

標的型攻撃には入口対策、出口対策、そして内部対策と、いくつか分類することができますが、NTTデータ先端技術ではそれぞれに対応した製品やソリューションをご提供しています。また、出口対策をすり抜けてインシデントが発生してしまったときに、いかに素早く収束できるかも念頭にサービスをご提供していることも特徴です。

セキュリティ対策機器から侵入等を検知したアラートが上がっても、どう対処したらいいか分からないのでは従来と変わりません。特に標的型攻撃は侵入されたことに気づきにくいので、気づいたときに迅速に止める必要があります。そのための組織、体制づくりなどのサポートにも力を入れています。

こういったインシデントレスポンスのサービスを一貫して提供できること。また、お客様のCSIRT構築のお手伝い、サポートが可能なこともNTTデータ先端技術の強みといえます。

――「ボットネット検出・解析サービス」について教えてください

「ボットネット検出・解析サービス」は、お客様の環境内に設置したボットネット検出システムからアラートの通知があった際に、ボット感染端末データやマルウェア検体をNTTデータ先端技術に送付いただき、解析結果をご報告するというものです。また、解析結果から得られた悪性な通信先をブラックリストとして、ログの分析や他のお客様の防護に利用します。

メリットとしては、まず導入する監視装置はシマンテック、トレンドマイクロ、LastLineなどお客様の要望に応じた機材を導入できます。これは、NTTデータグループなのでマルチベンダのSIが可能なためです。たとえば、通常利用しているウイルス対策製品などと異なるベンダの機器を選ぶことで、多層防御の一助になります。また、パターンやブラックリスト、ふるまい検知に重点を置く場合や、サンドボックス分析に重点を置く場合など、目的に応じた特性の機器を選ぶこともできます。

さらに、インシデントレスポンスサービスとして監視装置から上がったアラートへの対応のお手伝いや、感染が見つかったときに、その端末の分析を行って結果をご回答するなど、脅威を見つけた後の対応もサービスとしてパッケージでご提供できることもメリットといえるでしょう。

――監視装置を入れたお客様から、検出されるケースは多いですか?

監視装置を導入し、1ヶ月も経過すれば、いくつか見えてきます。内部に潜んでいるものや、サイトでドライブバイダウンロードによって感染するケースが多いようです。具体的には、業種によって異なりますが1,000人単位の企業で1カ月に数件から10件の危険なアラートが上がるという印象です。

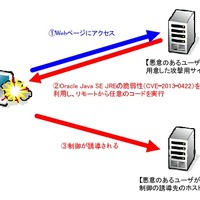

また、もともとWebフィルタなどを導入してWebアクセスを制限している企業などは、アラートの発生も少ないですね。アラートのフックになるのは、SEOポイズニングによる検索結果からの誘導や、スパムメールやフィッシングメールなど、外部から入ってくるメールに記載された悪意あるリンクを踏んでしまい、不正なプログラムを落としてしまうケースが多いです。

――アラート対応をしていて感じる最近の傾向はありますか?

アラートが上がるのはドライブバイダウンロードが多いのですが、最近見ていて思うのは「逃げ足が速い」ということです。アラートが上がってお客様から一時間くらいで連絡があり、調べに行ってもすでにDNSレコードがないことがあります。あるいは、改ざんされたサイトまで追い詰めて、確認している最中にリンク先のアドレスを書き換えるなど、攻撃者側も侵入されている先をリアルタイムで見ているわけです。

昔は何日間かにわたって、こうしたサイトが残っていました。しかし、今はひとりヒットしたら目的達成したとして逃げてしまいます。逃げ足が速いということは、逆に言えばタイムラグのあるブラックリストは活用しづらくなっているということです。これからはアクセスのパターンやふるまい検知など使って見つけていかないと、判断しづらくなると感じています。

《吉澤亨史》

関連記事

この記事の写真

/