Spamhausに対するDNSリフレクション攻撃について概要と対策を発表(日本IBM)

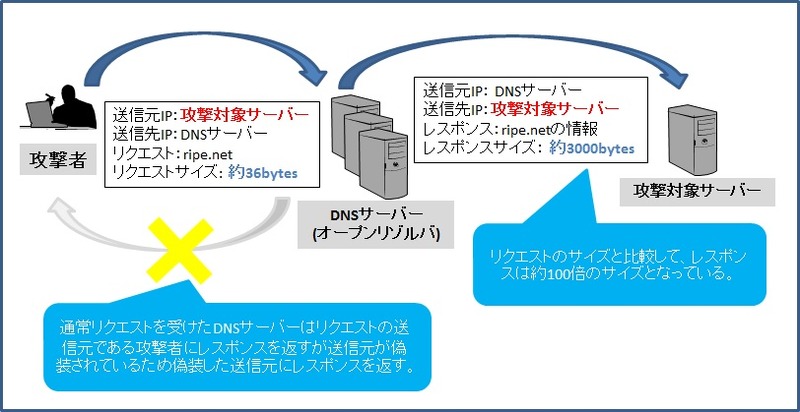

日本IBMは、非営利のスパム対策組織であるSpamhaus Projectのサーバに対するDDoS攻撃が3月19日に発生したことについて、攻撃の概要とTokyo SOCでの検知状況、対策について発表した。

脆弱性と脅威

脅威動向

東京SOCにおいては、3月15日から18日にかけて「ripe.net」の名前解決に関するDNS通信を検知している。今回のDDoS攻撃にはオープンリゾルバが利用されたといわれており、問題解決のために「Open Resolver Project」が設立され、WebサイトよりオープンリゾルバとなっているDNSサーバが検索可能となっている。この機会に、管理しているDNSサーバが設定ミスなどでオープンリゾルバとなっていないか確認することを推奨している。また、一般的に自組織でDNSサーバを運営する場合に攻撃に加担しないようにするための注意点として、以下を挙げている。

・キャッシュDNSサーバと権威DNSサーバは分ける

・キャッシュDNSサーバに対するアクセス制限を行い、外部からの問い合わせには応答しないようにする

・権威DNSサーバの反復検索機能は無効とする

・権威DNSサーバのRequest Rate Limiting(RRL)機能の適用を検討する

また、組織内から偽装した送信元IPアドレスで外部へのアクセスができないようにするため、ファイアウォール製品等の送信元偽装制御の設定を行うほか、自組織がこのようなDDoS攻撃のターゲットになっても適切な対応が取れるよう、自組織内での対応だけでなく契約しているISPとの連携方法まで含めた対応手順の確認・見直しや、攻撃を想定した訓練の実施などを今一度検討するよう推奨している。

関連記事

この記事の写真

/