2012年のセキュリティタイムラインも掲載--脅威レポートの日本語版(シマンテック)

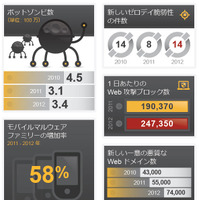

シマンテックは、「インターネットセキュリティ脅威レポート第18号(ISTR:Internet Security Threat Report, Volume 18)」全文の日本語版を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

また、2012年のセキュリティ事件を時系列に紹介するセキュリティタイムラインや、各攻撃に対する防御策を紹介している。なお、同社ではこれらのデータをもと、に2013年のセキュリティ傾向について最重要事項と懸念事項として、次の8点を挙げている。

・国家的なサイバー攻撃の増加

・巧妙な攻撃手法の浸透

・Webサイトの危険性の増大

・ソーシャルメディアがセキュリティの主戦場になること

・クラウドプロバイダに対する攻撃の増加

・マルウェアの悪質化

・モバイルマルウェアの成熟化

・フィッシングの継続的活動

関連記事

この記事の写真

/