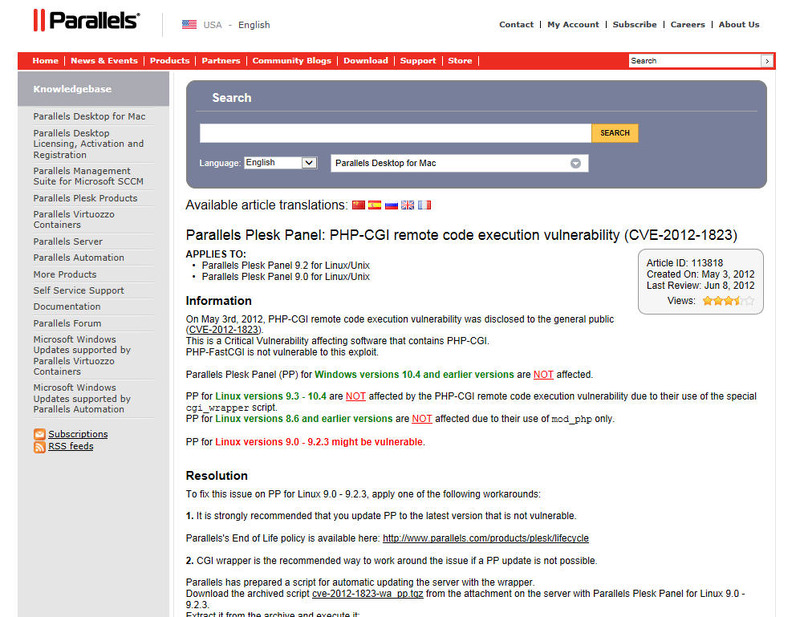

「Plesk」旧版の脆弱性を悪用する新たなエクスプロイト、改ざん対策を(トレンドマイクロ)

トレンドマイクロは、「Plesk」の旧バージョンに新たなエクスプロイトコードが確認されたことにより、Web改ざんの危険性が一層高まったとしてブログで注意喚起を発表している。

脆弱性と脅威

脅威動向

Kingcopeによって公開されたこのエクスプロイトコードは、引数によってPHPのインタプリタを直接呼び出す。例えば「allow_url_include」という引数は、攻撃者にあらゆるPHPスクリプトをURLに含ませることを可能にし、また「suhosin.simulatio」は、シミュレーションモードにする際に利用されるもので、保護機能の低下につながる。Pleskは、Webサーバ「Apache」におけるデフォルト設定である「scriptAlias/phppath/”/usr/bin/”」を利用する。この設定は、攻撃者が「/phppath」をリクエストすると、ディレクトリ “/usr/bin” が直接呼び出されることを意味する。つまり攻撃者は、不正な引数を持つPHPのインタプリタを呼び出すことによって、簡単にこの脆弱性を利用することが可能となる。トレンドマイクロでは、旧バージョンのPleskを使用中のWeb管理者に対し、直ちに最新バージョンへのアップデートを行うことを推奨している。

関連記事

この記事の写真

/